Présentation

La relation d’approbation entre deux forets / domaines Active Directory est un lien de confiance qui permet à des utilisateurs authentifiés d’accéder à des ressources d’un autre domaine.

Une relation d’approbation peut-être :

- Unidirectionnelle : l’accès aux ressources n’est disponible que dans un sens (A) -> (B).

- Bidirectionnelle : l’accès aux ressources est disponible dans les deux sens (A) <-> (B).

- Transitive : si (A) et (B) ont une relation d’approbation transitive, si (B) approuve un domaine (C) celui-ci sera approuvé dans (A).

Dans quel cas une relation d’approbation est nécessaire :

- Mise en place d’un domaine enfant.

- Rachat / fusion d’entreprise pour permettre l’accès ressource.

- Segmentation du SI (géographie / service / …).

Dans ce tutoriel, nous allons voir comment mettre en place une relation d’approbation entre deux forêts comme si nous venions d’acquérir une société.

Pré-requis

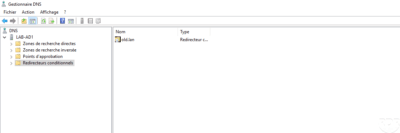

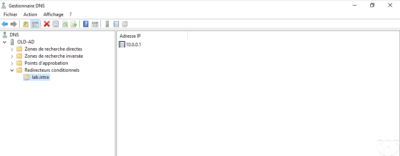

Afin de pouvoir faire correctement discuter les forets entre elles, il est nécessaire de mettre en place un redirecteur conditionnel sur chaque serveur DNS.

Configurer la relation d’approbation

Les manipulations ont été effectuées sur un contrôleur de domaine sur lab.intra.

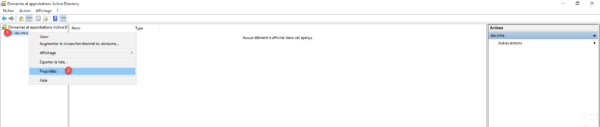

Ouvrir la console Domaine et approbation Active Directory, faire un clic droit sur le domaine 1 et cliquer sur Propriétés 2.

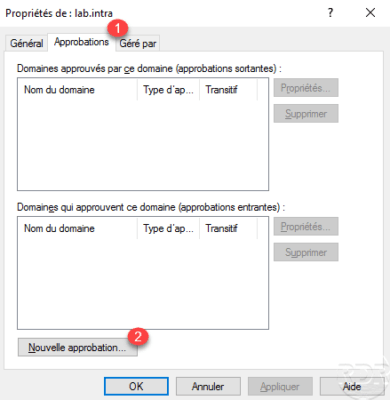

Aller sur l’onglet Approbations 1 et cliquer sur Nouvelle approbation 2 pour lancer l’assistant.

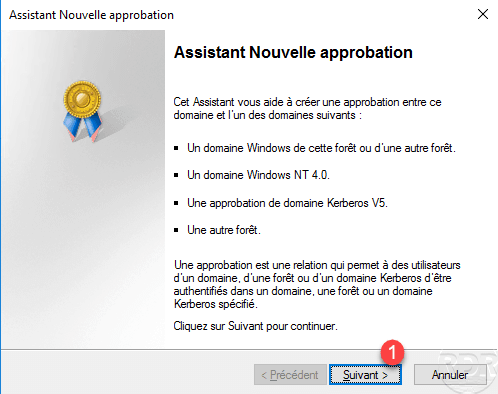

Au lancement de l’assistant, cliquer sur Suivant 1.

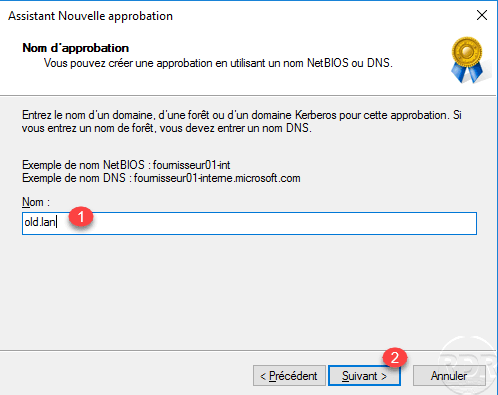

Indiquer le domaine 1 avec qui la relation d’approbation est effectuée et cliquer sur Suivant 2.

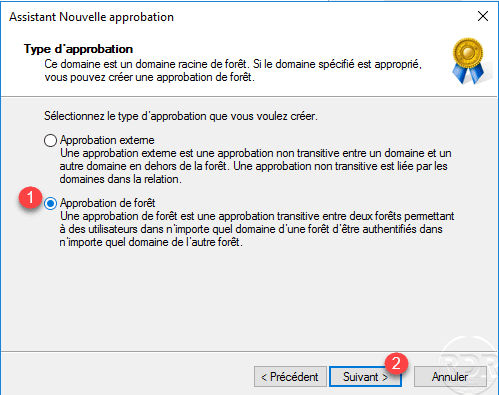

Choisir le type d’approbation : Approbation de forêt 1 et cliquer sur Suivant 2.

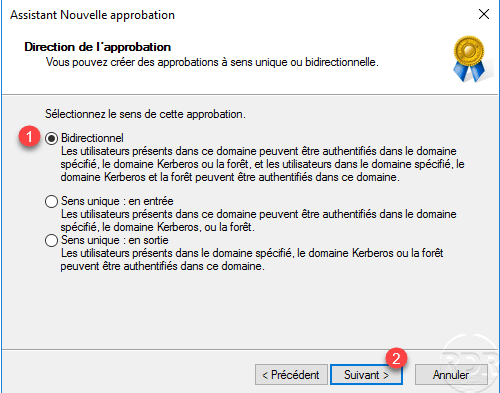

Configurer la direction de l’approbation, dans l’exemple nous allons choisir une direction Bidirectionnel 1 et cliquer sur Suivant 2 pour valider.

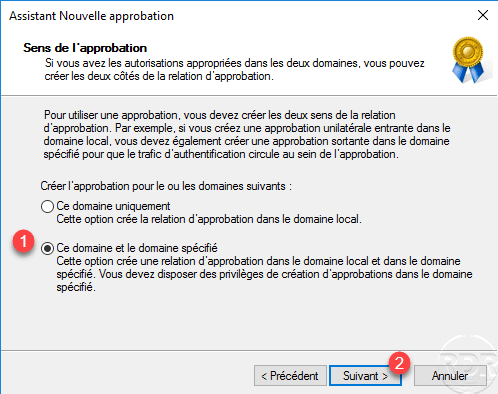

Choisir l’option Ce domaine et le domaine spécifié 1, ceci permet de créer directement l’approbation sur l’autre domaine. Cliquer sur Suivant 1.

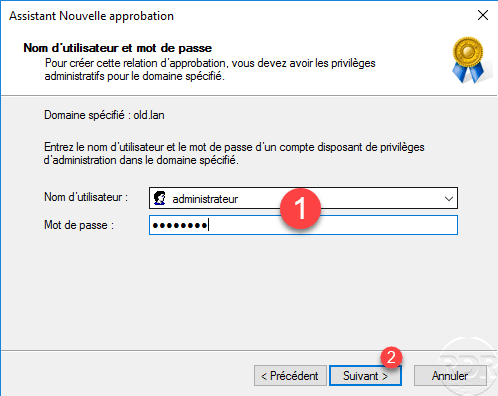

Entrer les identifiants 1 d’un compte Administration dans le domaine spécifié puis cliquer sur Suivant 2.

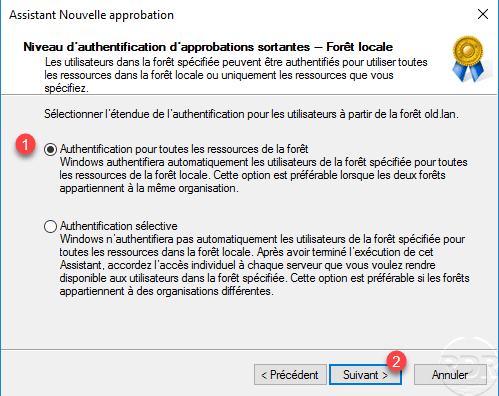

Choisir l’option Authentification pour toutes les ressources de la forêt 1 et cliquer sur Suivant 2.

Authentification pour toutes les ressources de la forêt va permettre aux utilisateurs des deux domaines d’ouvrir des sessions sur l’ensemble des postes disponible. Si vous souhaitez mettre en place une Authentification sélective, je vous invite à consulter cet article.

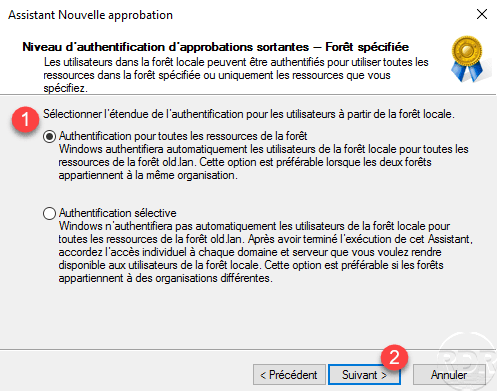

Choisir également Authentification pour toutes les ressources de la forêt 1 pour les utilisateurs de la forêt locale vers l’autre forêt puis cliquer sur Suivant 2.

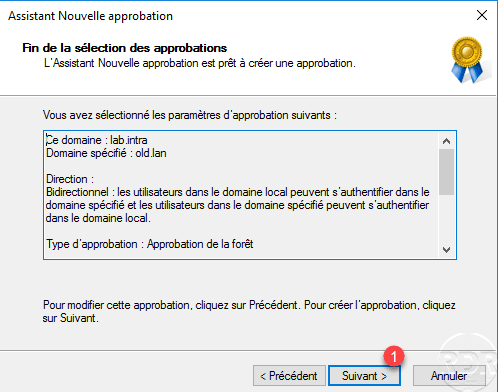

Un résumé de la relation d’approbation s’affiche, cliquer sur Suivant 1 pour créer la relation.

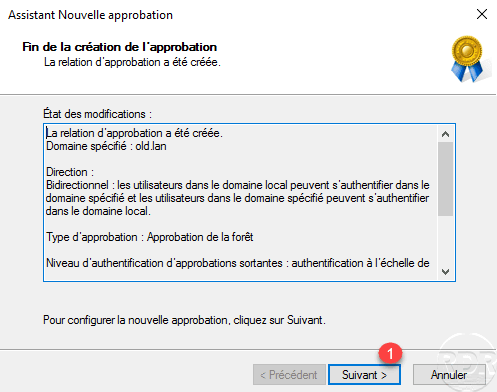

La relation d’approbation a été créée, cliquer sur Suivant 1.

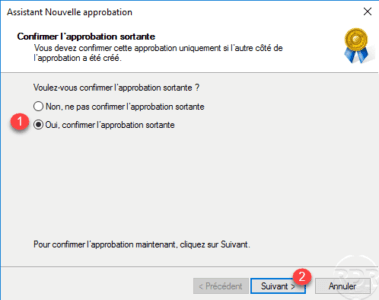

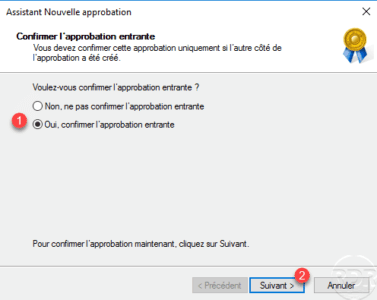

Confirmer l’approbation sortante et suivante en sélection Oui 1 et cliquant sur Suivant 2.

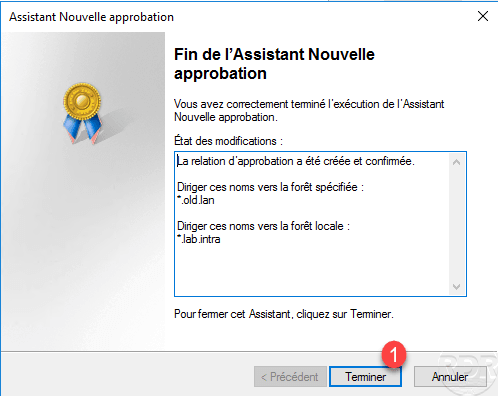

Cliquer sur Terminer 1 pour fermer l’assistant.

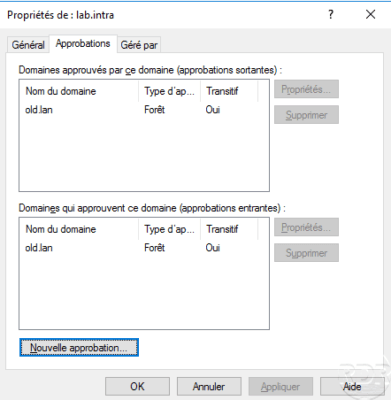

On voit que la relation d’approbation a bien été créée.

Sur un contrôleur de l’autre forêt, vérifier également que la relation a bien été créée.

Tester la relation d’approbation

Pour valider l’approbation, nous allons faire 2 tests :

- Sur un poste membre du domaine lab.intra, nous allons ouvrir une session avec un utilisateur membre du domaine old.lan

- Nous allons rendre membre un utilisateur du domaine lab.intra d’un groupe du domaine old.lan

Ouverture de session sur un poste d’un autre domaine

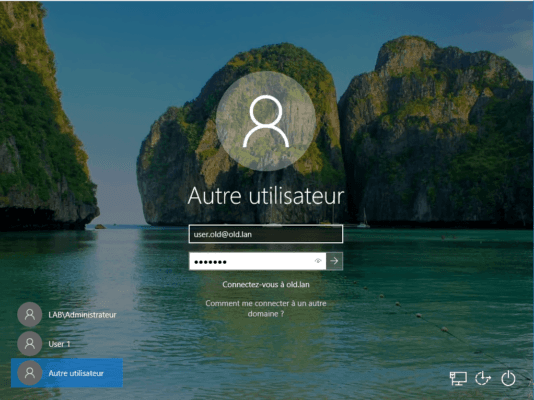

Sur un ordinateur du domaine lan.intra, changer l’utilisateur et entrer les identifiants d’un utilisateur du domaine old.lan en indiquant son domaine dans l’identifiant.

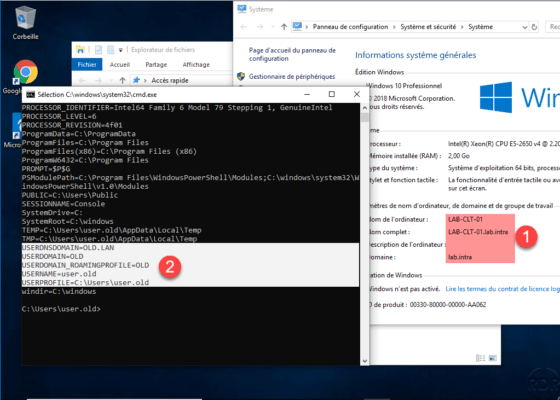

Une fois la session ouverte, lancer une invite de commande et entrer SET, sur la capture ci-dessous on voit que l’ordinateur est dans le domaine lab.intra 1 et que l’utilisateur est membre du domaine old.lan.

Rendre membre d’un groupe du domaine approuvé

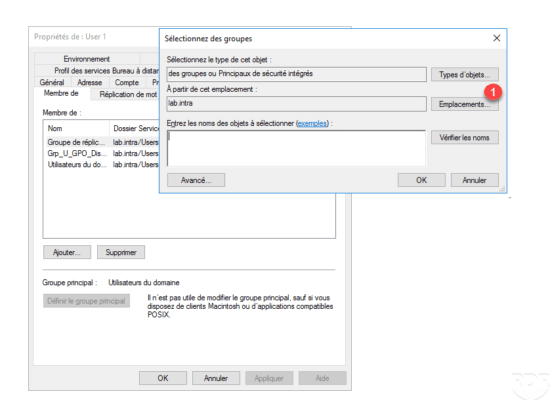

Aller dans les propriétés d’un utilisateur du domaine lab.intra pour l’ajouter à un groupe. Dans la fenêtre de sélection des groupes, cliquer sur Emplacements 1.

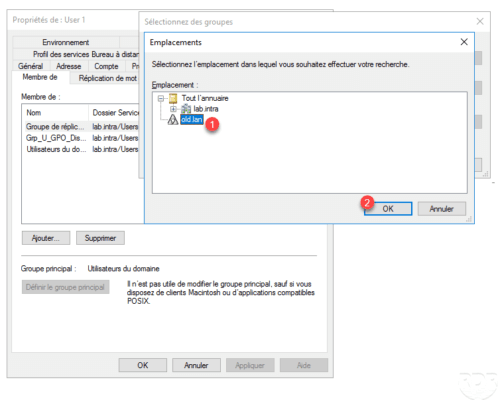

Choisir le domaine approuvé 1 et cliquer sur OK 2.

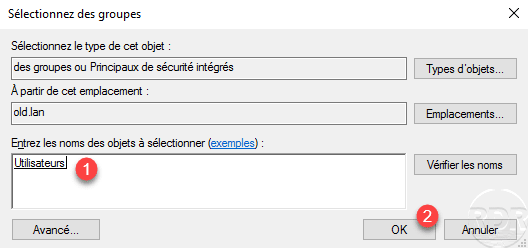

Sélectionner un groupe 1 et cliquer sur OK 2 pour l’ajouter à celui-ci.

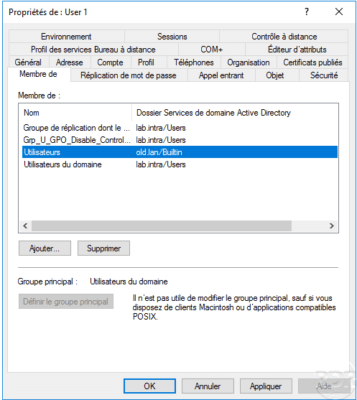

L’utilisateur fait maintenant parti d’un groupe du domaine approuvé.