Sujet que rien sur la table des administrateurs systèmes régulièrement sur la table est le protocole NTLM qui est implémenté dans Windows.

Je ne vais pas refaire tout l’historique et son fonctionnement dans sa globalité, mais voici plus ou moins ce qu’il faut retenir de NTLM.

NTLM pour gérer l’authentification fait utiliser le nom et le mot de passe (« hashé ») à travers le réseau entre les différents ordinateurs/service où l’on souhaite s’authentifier. Cette méthode rend NTLM à plusieurs types d’attaques qui sont :

- Attaque Man-Of-Middle (MoM) qui va permettre récupérer le hash NTLM avec le nom et le mot de passe de l’utilisateur

- Attaque avec Pass-The-Hash, une fois le Hash de l’utilisateur obtenu, on va essayé de s’authentifier en passant les informations que l’on a récupérer avec l’attaque MoM.

- Récupérer le mot de passe en clair, aujourd’hui les hash NTLM ne sont plus au niveau de sécurisation par rapport à la puissance machine que l’on dispose sur les hash NTLMv1.

Depuis quelques mois / années Microsoft annonce la de NTLM, du moins de son développement et de son support et cela prend effet depuis Windows Serveur 2025 et Windows 11.

Toutes les versions de NTLM, y compris LANMAN, NTLMv1 et NTLMv2, ne sont plus activement développées et sont désormais obsolètes. NTLM continuera à fonctionner dans la prochaine version de Windows Server et dans la prochaine version annuelle de Windows. Les appels à NTLM devraient être remplacés par des appels à Negotiate, qui essaiera de s’authentifier avec Kerberos et ne reviendra à NTLM qu’en cas de nécessité. Pour plus d’informations, consultez L’évolution de l’authentification Windows.

https://learn.microsoft.com/fr-fr/windows-server/get-started/removed-deprecated-features-windows-server-2025#features-were-no-longer-developing

Le sujet devient de plus en plus concret, il convient donc de commencer à se pencher dessus pour préparer l’avenir avec l’arrêt du développent autour de NTLM et certainement d’ici 10 à 15 ans, le retrait de la fonctionnalité sur Windows. Le pire scénarios serait la découverte d’une faille critique sur NTLM qui ne serait pas corrigé et donc la seule solution serait l’arrêt de l’utilisation de NTLM.

On va procéder en plusieurs étapes afin que vous arriviez à gérer cette transition, à savoir que c’est le genre de projet qui peut prendre plusieurs années.

Les différentes configurations seront effectuées à l’aide des stratégies de groupe.

Auditer NTLM dans votre environnement Active Directory

La première étape de notre voyage dans la désactivation du protocole NTLM va être d’auditer l’utilisation de NTLM dans votre environnement.

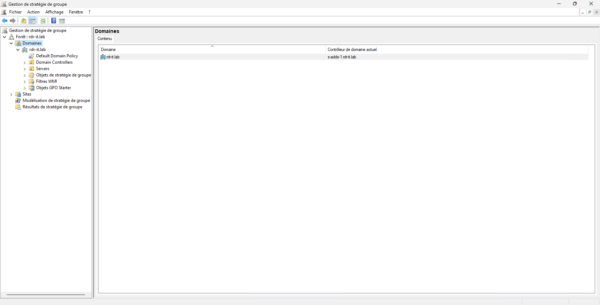

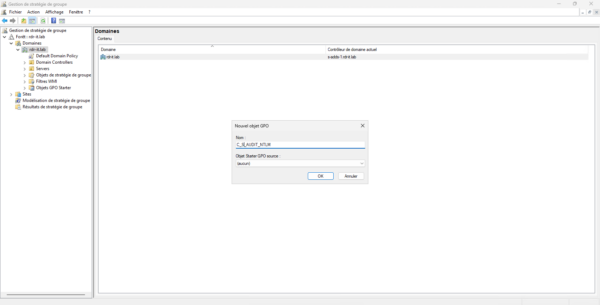

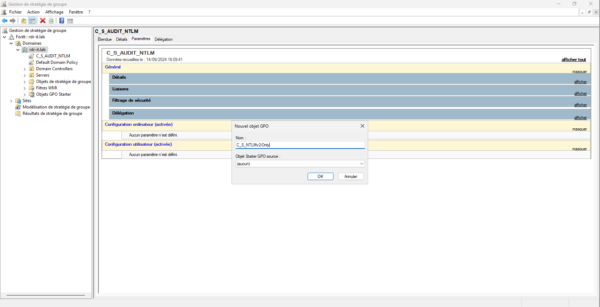

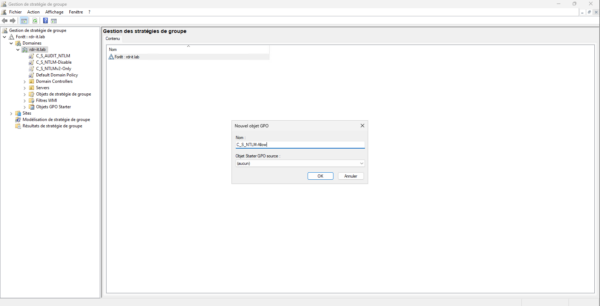

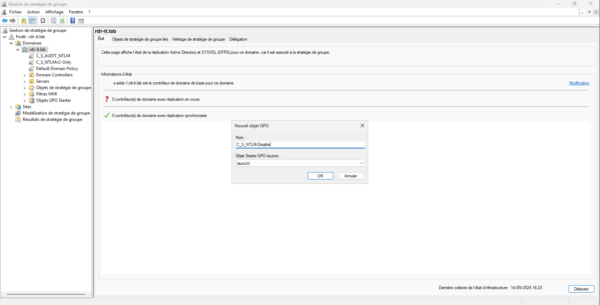

Commencer par créer une nouvelle stratégie de groupe à la racine du domaine :

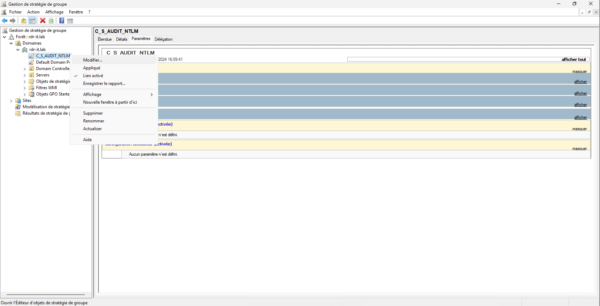

Editer l’objet de stratégie de groupe :

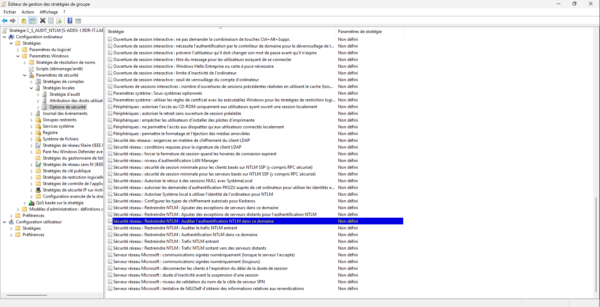

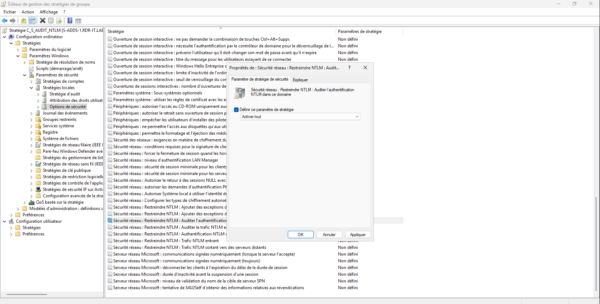

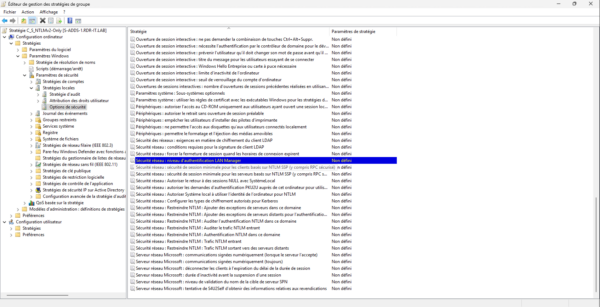

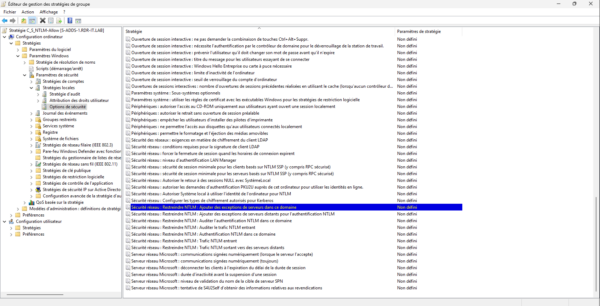

Aller à l’emplacement suivant : Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Options de sécurité puis ouvrir le paramètre : Sécurité réseau : Restreindre NTLM : Auditer l’authentification NTLM dans ce domaine.

Cocher la case Définir ce paramètre de stratégie et choisir Activer tout puis cliquer sur les boutons Appliquer et OK.

La première stratégie de groupe est activée, fermer l’éditeur de stratégie de groupe puis attendre que celle-ci soit appliquées dans votre environnement.

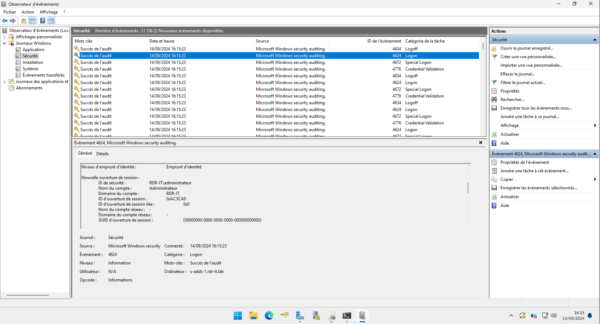

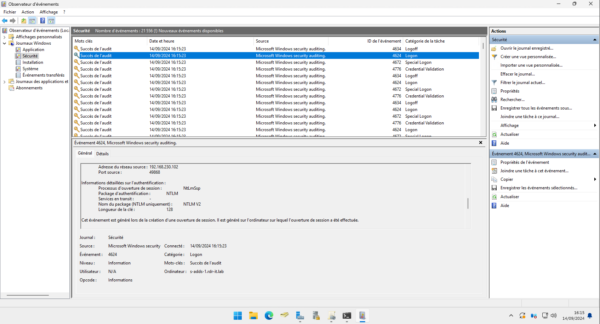

Ce paramètre va permettre de voir sur les contrôleurs de domaine les authentifications qui utilise NTLM, dans le journal de sécurité, vous aurez les événements 4624.

Comment on peut le voir, on a beaucoup d’informations, cette étape peut prendre beaucoup de temps …

Pour faciliter la collecte et le traitement des informations, je ne peux que vous conseillez la mise à en place d’ELK ou de Wazuh pour collecter et centraliser les logs et ensuite les analyser.

Autoriser seulement NTLMv2

Avant de vous lancer dans la désactivation complète de NTLM, la première étape va être d’éliminer les anciennes versions de NTLM c’est à dire la V1 et aussi LM.

Créer une nouvelle stratégie de groupe :

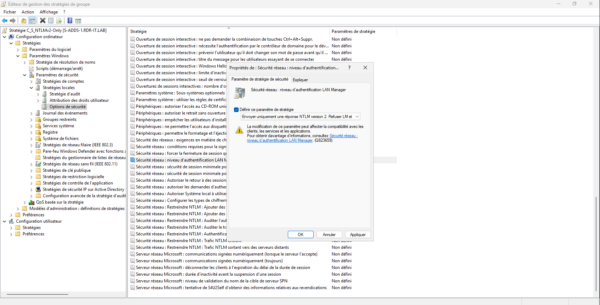

Editer la stratégie de groupe, aller à l’emplacement suivant : Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Options de sécurité et ouvrir le paramètre Sécurité réseau : niveau d’authentification LAN Manager.

Cocher la case Définir ce paramètre de stratégie et sélectionner Envoyer uniquement une réponse NTLM version 2; Refuser LM et NTLM.

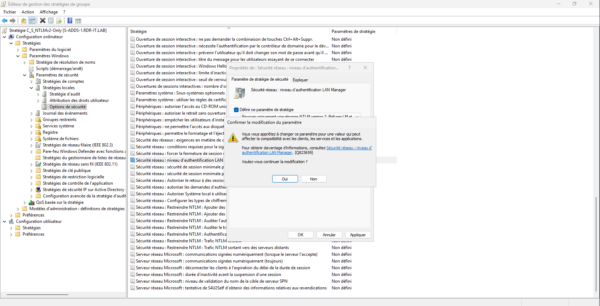

Cliquer sur Appliquer, une nouvelle fenêtre de confirmation va s’ouvrir, cliquer cette fois ci sur Oui et ensuite cliquer de nouveau sur OK pour fermer le paramètre.

Fermer l’éditeur de stratégie de groupe et patienter pendant l’application de la stratégie sur votre domaine Active Directory.

A cette étape, vous pouvez avoir des problèmes si vous avez des applications que ne prennent pas en charge NTLMv2. Si c’est le cas, vous avez plusieurs solutions :

- Réactiver NTLMv1 chose que je ne vous conseille pas

- Vérifier les paramètres de l’application si elle ne peut pas utiliser un autre protocole d’authentification NTLMv2 / Kerberos ou utiliser une base locale d’utilisateur

- Mettre à jour l’application si possible

- Arrêter d’utiliser cette application

Utiliser le groupe Active Directory Protected Users

Depuis Windows Serveur 2012R2, un groupe de sécurité nommé : Protected Users a été ajouté qui permet de durcir la sécurité des membres notamment la désactivation de NTLM.

A la base de ce groupe a été créé pour protéger les comptes à privilèges, mais notre cas, il peut être utiliser pour tester la désactivation du protocole NTLM.

Ce que vous pouvez faire, c’est un ou plusieurs clone de compte utilisateur et de les mettre membres du groupe Protected Users pour effectuer des tests sans protocole NTLM pour identifier les points de blocage.

Configurer des exceptions pour des serveurs qui pourront utiliser NTLM

Avant de désactiver NTLM complément sur votre environnement, vous avez peut être des points de blocage sur des serveurs où vous ne pouvez pas faire autrement.

Pour cela il est possible d’autoriser NTLM sur des serveurs spécifiques, créer une nouvelle stratégie de groupe :

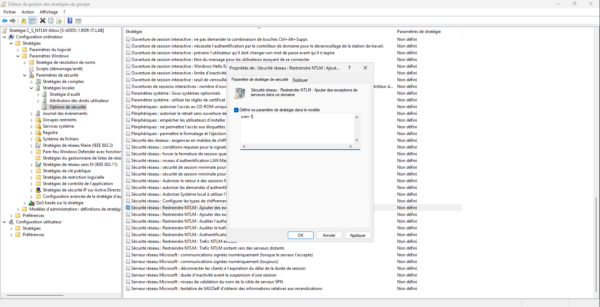

Editer la GPO et aller à l’emplacement suivant : Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Options de sécurité, ouvrir le paramètre Sécurité réseau : Restreindre NTLM : Ajouter des exceptions de serveur dans ce domaine.

Cocher la case Définir ce paramètre de stratégie dans le modèle puis dans la zone de texte entrer le nom Netbios ou FQDN des serveurs qui pourront continuer d’utiliser NTLM.

Désactiver complément NTLM

On va maintenant passer à la désactivation complète de NTLM …

Une fois de plus créer une nouvelle GPO :

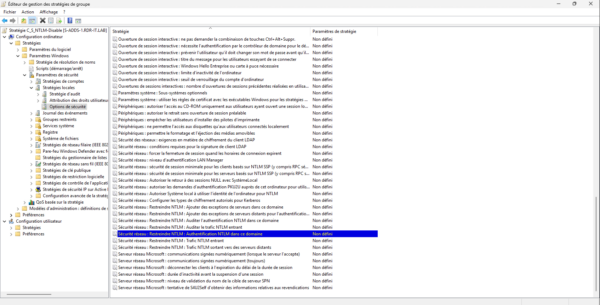

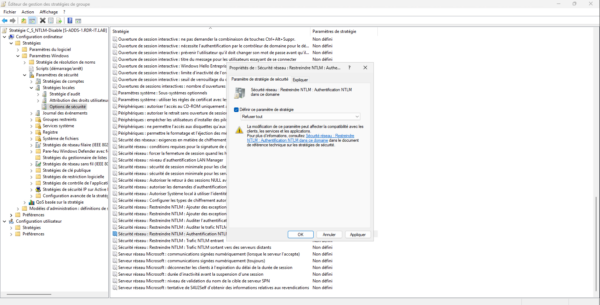

Modifier la GPO et aller à l’emplacement suivant : Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Options de sécurité puis ouvrir la paramètre : Sécurité réseau : Restreindre NTLM : Authentification NTLM dans ce domaine.

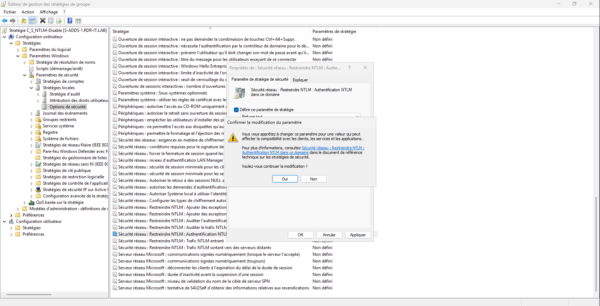

Cocher la case Définir ce paramètre de stratégie et choisir Refuser tout.

Cliquer sur le bouton Appliquer, valider le message de sécurité en cliquant Oui puis cliquer sur OK pour fermer le paramètre.

Désactiver la stratégie de groupe qui force NTLMv2, une fois la propagation NTLM sera désactivé.

A travers ce tutoriel, on a vu comment désactiver NTLM sur un environnement Active Directory, ce projet est à faire dans le temps et avec beaucoup de précaution car il peut amener plusieurs blocage et donc l’impossibilité pour l’utilisateurs d’accéder à des ressources.