Présentation

Dans ce tutoriel, nous allons voir comment configurer AppLocker dans un environnement Active Directory à l’aide des stratégies de groupe.

AppLocker est une fonctionnalité de Windows qui est semblable à un pare-feu (firewall) au niveau applicatif.

AppLocker permet de contrôler les applications exécutées sur les ordinateurs.

AppLocker est capable d’agir sur :

- Les exécutables (.exe).

- Windows Installer (msi, msp …).

- Les scripts.

- Application empaquetées (application du store).

AppLocker agit à travers 3 conditions possibles :

- Éditeur : qui va permettre de configurer des informations sur le fichier (éditeur, version ….).

- Chemin d’accès : cette condition permet de définir l’emplacement du fichier ou les dossiers. Le caractère générique * est autorisé.

- Hachage du fichier.

AppLocker peut être utilisé de 2 manières :

- Mode audit : permet de voir les applications utilisées, généralement ce mode est utilisé avant de le déploiement.

- Mode appliquer : les règles sont appliquées et le blocage effectif.

Comme évoqué au début, BitLocker agit comme un pare-feu et donc ce qui n’est pas explicitement autorisé par une règle est bloquée.

Pour illustrer l’utilisation d’AppLocker dans ce tutoriel, nous allons interdire l’exécution d’exécutable à l’exception des emplacements par défaut Puis pour valider le bon fonctionnement, on lancera putty.exe depuis le bureau de l’utilisateur, qui devrait être bloqué par AppLocker.

Comme vous pouvez le voir, AppLocker permet d’augmenter le niveau de sécurité en contrôlant les programmes exécutés.

Personnellement, je trouve cette solution très pratique pour bloquer les applications portables et aussi pour empêcher les utilisateurs d’installés certains programmes dans le dossier de leur profil. (Cette méthode utiliser par certain logiciel pour contourner les restrictions).

Prérequis

AppLocker fonctionne sur :

- Windows Serveur

- Windows 10 Entreprise

- Windows 10 Education

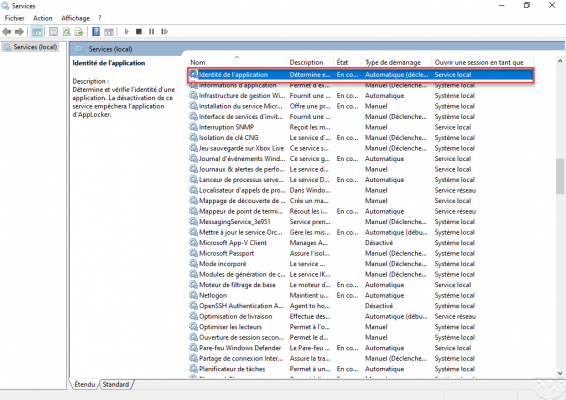

Le service Identité de l’application (AppIDSvc) doit être démarré.

Depuis Windows 10 et 2016, il n’est plus possible de configurer par GPO le service AppIDSvc.

Il faut passer par un script :

sc.exe config appidsvc start=autoou configurer le service en démarrage automatique sur l’image.Dans un déploiement avec MDT, il est possible d’exécuter la commande dans le séquence de tâche.

https://docs.microsoft.com/fr-fr/windows/security/threat-protection/windows-defender-application-control/applocker/configure-the-application-identity-service

GPO : Configuration d’AppLocker

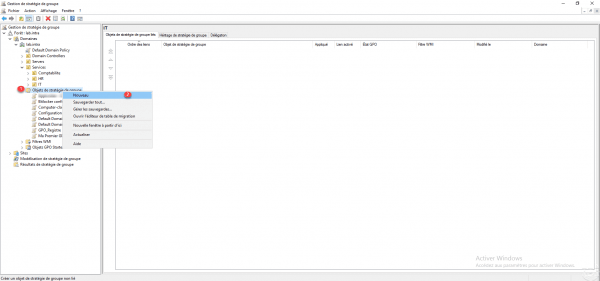

Afin d’éviter d’appliquer la stratégie à des Ordinateurs sans que celle-ci soit entièrement configurer, créer une nouvelle stratégie de groupe dans le conteneur Objet de stratégie de groupe. Faire un clic droit sur le conteneur 1 et cliquer su Nouveau 2.

Nommer la stratégie de groupe et cliquer sur OK pour la créer.

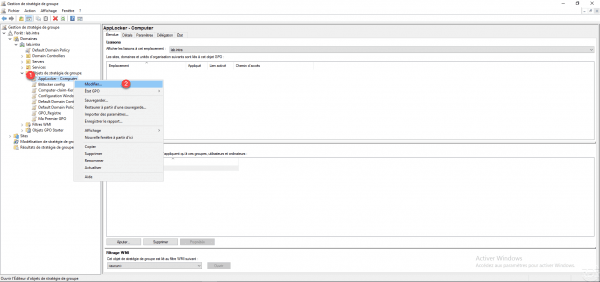

Faire un clic droit sur la stratégie de groupe 1 et cliquer sur Modifier 2.

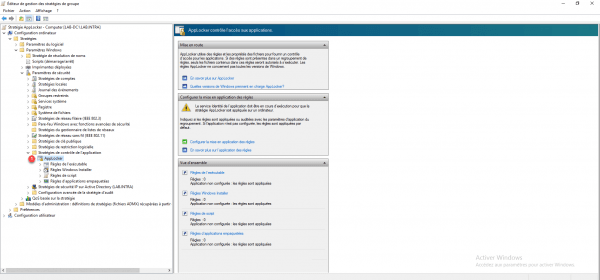

Pour accéder au paramétrage d’Applocker 1, aller à l’emplacement Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Stratégies de contrôle de l'application.

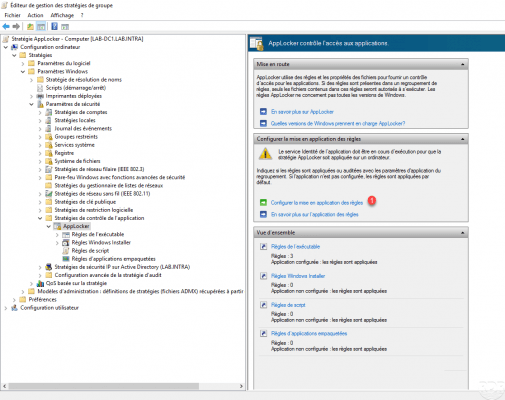

Depuis le nœud Applocker, sur la partie de droite s’affiche un aperçu de la configuration et des liens vers la documentation Microsoft. En dépliant AppLocker on accède au différent élément qu’AppLocker peut « contrôler ».

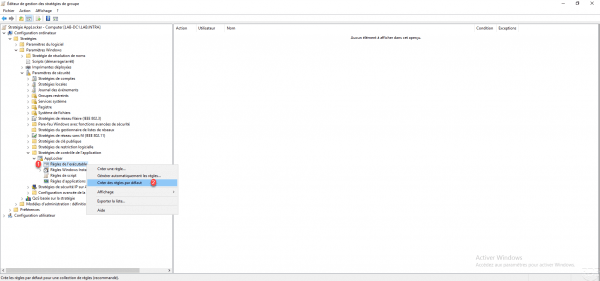

La première étape est de créer les règles par défaut pour chaque élément qu’AppLocker peut contrôler, pour rappel une fois AppLocker activé, tout ce qui n’est pas autorisé explicitement est interdit. Commencer l’opération pour Règle de l’exécutable. Faire un clic droit dessus 1 et cliquer sur Créer des règles par défaut 2.

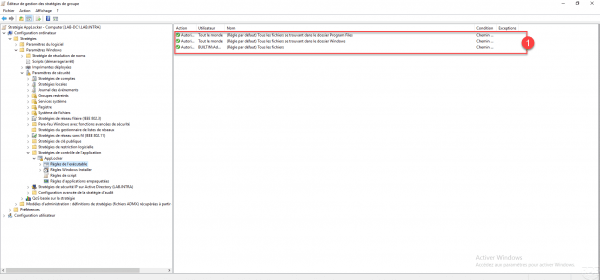

Une liste de règles par défaut est créé 1.

Pour ajouter une règle personnalisée, faire clic droit dans la zone centrale puis cliquer sur Créer une règle, il suffit de suivre l’assistant pour la création.

Créer les règles par défaut pour :

- Windows Installer

- Scripts

- Application empaquetées

Retourner sur le nœud AppLocker 1 et cliquer sur Configurer la mise en application des règles 2.

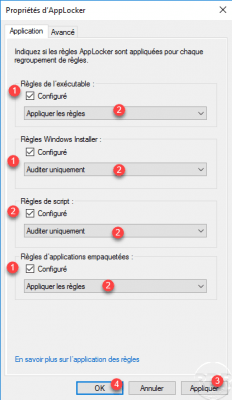

Pour chaque type d’exécutables, cocher la case Configuré 1 et choisir sur la règle est appliqué ou audité 2, une fois configuré cliquer sur Appliquer 3 et OK 4.

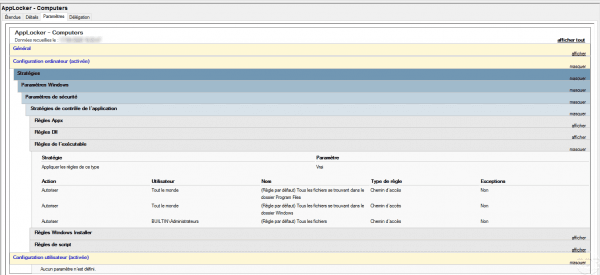

Fermer l’éditeur de stratégie groupe, voici un aperçu des paramètres pour AppLocker :

Maintenant que la stratégie est prête, il faut la lier à une OU.

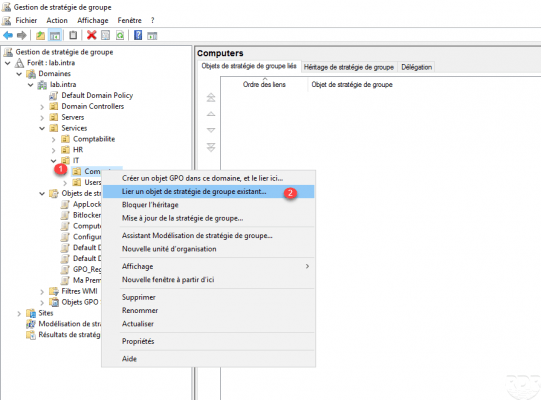

Faire un clic droit sur l’OU où la stratégie doit être liée 1 et cliquer sur Lier un objet de stratégie de groupe existant 2.

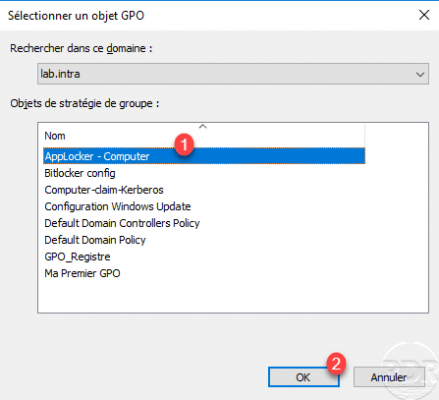

Sélectionner la stratégie 1 et cliquer sur OK 2.

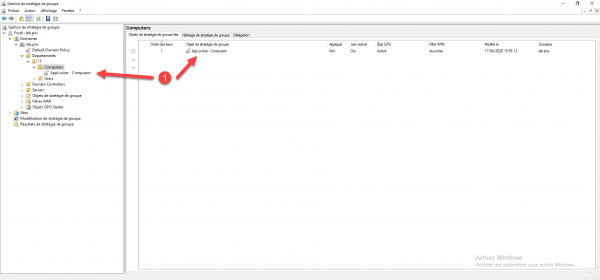

La stratégie est liée 1 et sera appliquée aux objets Ordinateur qui dependent de l’OU.

Valider le fonctionnement d’AppLocker

Sur un ordinateur où la stratégie s’applique, vérifier que le service Identité de l’application (AppIDSvc) est démarré.

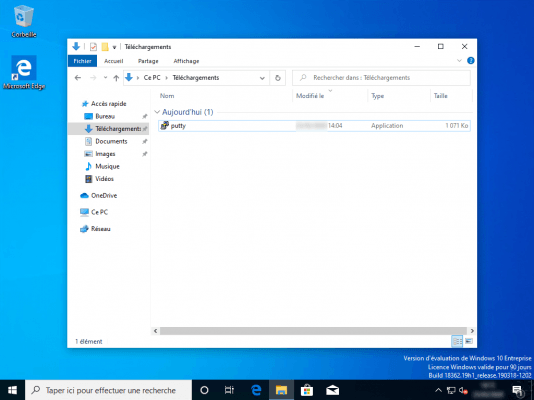

Pour vérifier le bon fonctionnement, télécharger par exemple putty et lancer le.

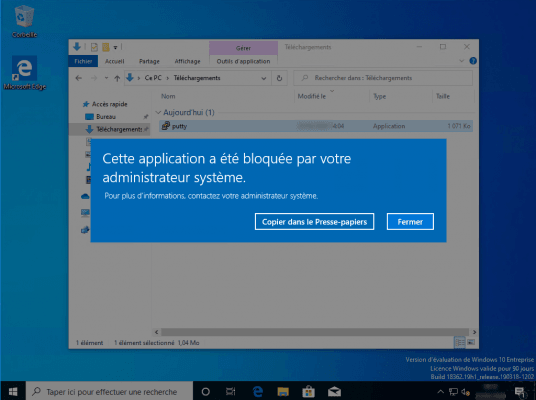

Un message d’avertissement s’affiche en expliquant que l’application a été bloquée.

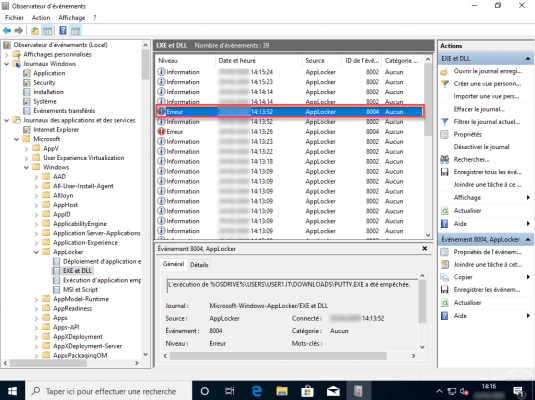

Une trace est aussi ajoutée dans l’observateur d’événement Windows avec ID 8004. Les logs AppLocker se trouve dans : Journaux des applications et des servides / Microsoft / Windows / AppLocker.

Conclusion

AppLocker est une solution de sécurité facile à déployer et qui permet d’augmenter le niveau de sécurité en empêchant l’exécution d’applications non désirées.

Afin d’augmenter le niveau de sécurité des serveurs RDS, AppLocker est solution facile à mettre en place. Pour les postes de travail, il est nécessaire d’acquérir des licences Entreprise.

Ressources complémentaires :