Dans ce tutoriel, je vais vous expliquer comment désactiver complément le support SMBv1 à l’aide d’une stratégie de groupe.

Pour désactiver le support complet de SMBv1, il faut agir sur les deux composants SMB qui sont :

- Le serveur qui est celui qui partage

- Le client qui permet d’utiliser des ressources partagées.

La désactivation par stratégie de groupe se fait à l’aide de clef de registre ou par le pack de sécurité de stratégie de groupe.

Je vous conseille d’appliquer seulement cette stratégie aux ordinateurs antérieure à Windows 10, par défaut sur Windows 10, le support de SMBv1 est désactivé. Pour cela utiliser les filtres WMI.

Désactivation de SMBv1 par les clefs de registre

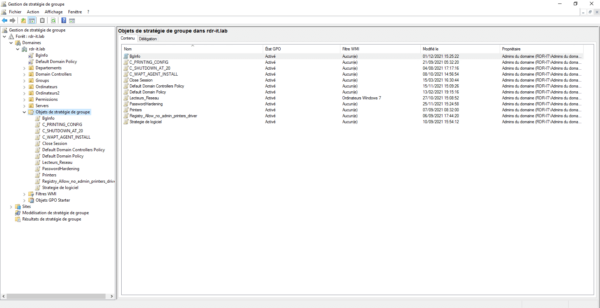

Ouvrir la console Gestion de stratégie de groupe.

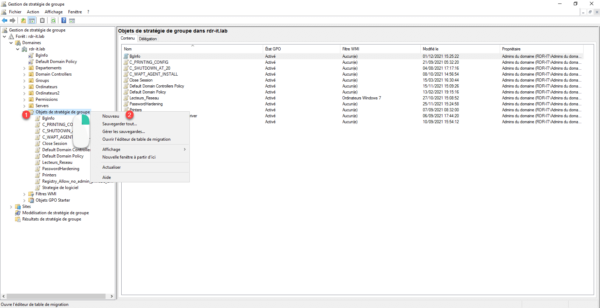

Faire un clic droit sur le conteneur Objets de stratégie de groupe 1 et cliquer sur Nouveau 2.

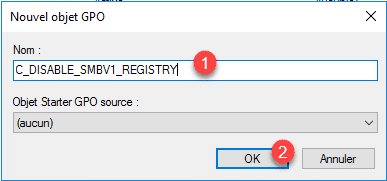

Nommer 1 la stratégie de groupe puis cliquer sur OK 2 pour créer l’objet.

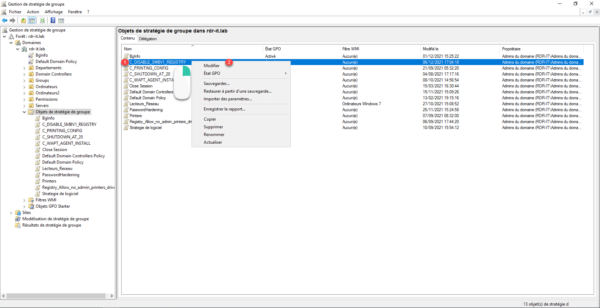

Faire un clic droit sur la stratégie de groupe 1 et cliquer sur Modifier 2.

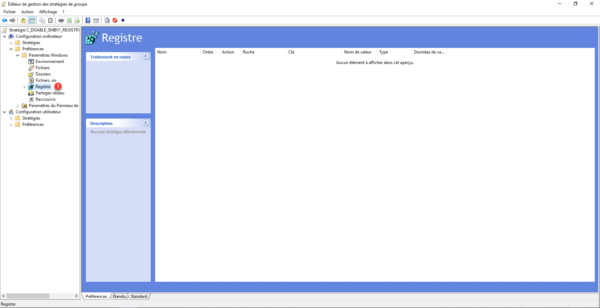

Aller à l’emplacement suivant : Configuration ordinateur / Préférences / Paramètres Windows / Registre 1.

Ici on va appliquer les clefs de registre aux niveaux ordinateurs et non utilisateur, car on modifie le comportement de l’ordinateur.

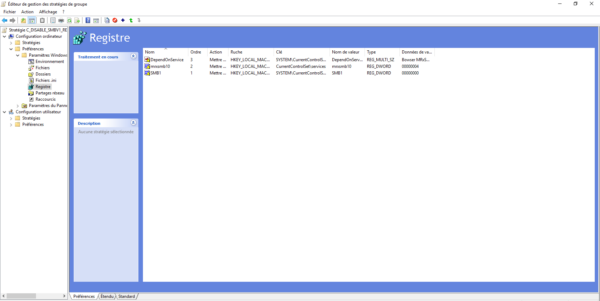

On va maintenant créer 3 clefs de registre, la première permet de désactiver le protocole SMBv1 de la partie serveur et les deux autres vont désactiver le client SMBv1.

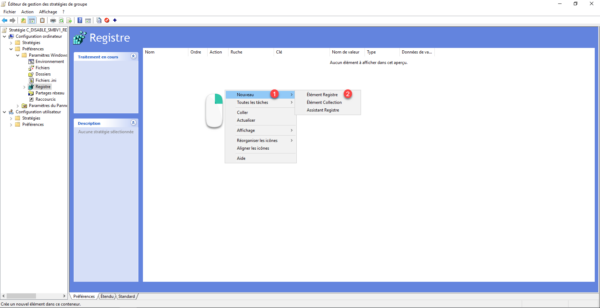

Pour chaque clé de registre qui vont être créée, faire un clic droit dans la zone centrale et aller sur Nouveau 1 et cliquer sur Élément de registre 2.

Configuration de la première clé pour désactiver le serveur SMBv1.

| Champ | Valeur | |

|---|---|---|

| 1 | Action | Mettre à jour |

| 2 | Ruche | HKEY_LOCAL_MACHINE |

| 3 | Chemin d’accès de la clé | SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters |

| 4 | Nom de valeur | SMB1 |

| 5 | Type de valeur | REG_DWORD |

| 6 | Données de valeur | 0 |

Valider en cliquant sur OK.

Les deux suivantes vont nous permettre de désactiver le client SMBv1.

| Champ | Valeur | |

|---|---|---|

| 1 | Action | Mettre à jour |

| 2 | Ruche | HKEY_LOCAL_MACHINE |

| 3 | Chemin d’accès de la clé | CurrentControlSet\services |

| 4 | Nom de valeur | mrxsmb10 |

| 5 | Type de valeur | REG_DWORD |

| 6 | Données de valeur | 4 |

| Champ | Valeur | |

|---|---|---|

| 1 | Action | Mettre à jour |

| 2 | Ruche | HKEY_LOCAL_MACHINE |

| 3 | Chemin d’accès de la clé | SYSTEM\CurrentControlSet\Services\LanmanWorkstation |

| 4 | Nom de valeur | DependOnService |

| 5 | Type de valeur | REG_MULTI_SZ |

| 6 | Données de valeur | Bowser MRxSmb20 NSI |

Les 2 clés de registre sont créées :

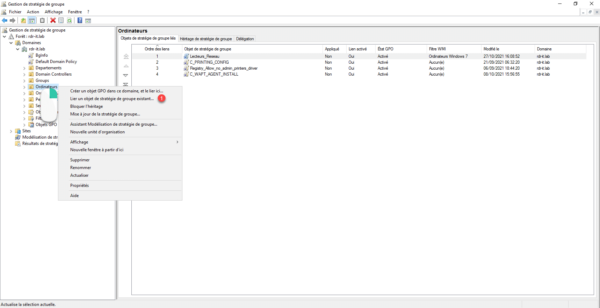

Maintenant, il faut lier la stratégie de groupe.

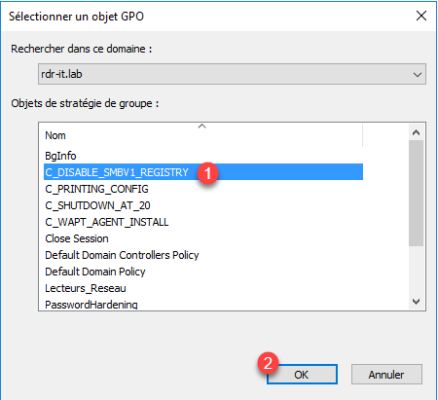

Faire un clic droit sur l’endroit où vous souhaitez la lier et cliquer sur Lier un objet de stratégie de groupe existant 1.

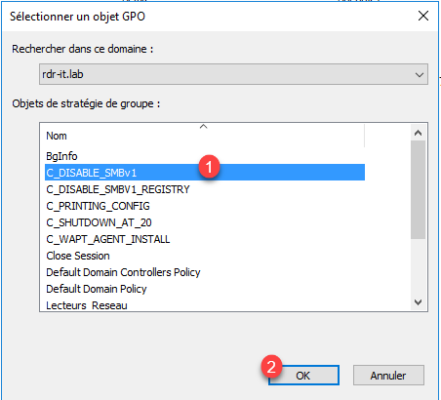

Sélectionner la stratégie de groupe 1 qui désactive SMBv1 et cliquer sur OK 2.

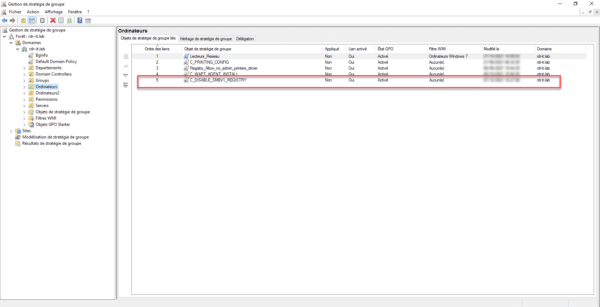

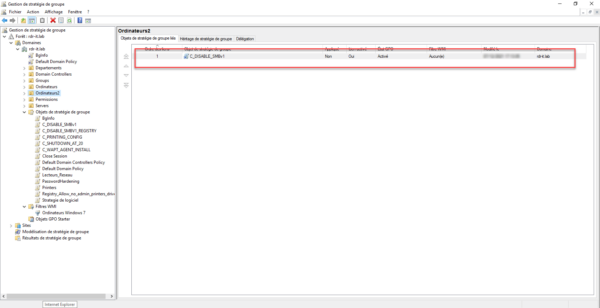

La stratégie est liée.

Une fois la stratégie appliquée, le serveur et client SMBv1 sera désactivé. Un redémarrage est nécessaire.

Avant de déployer cette stratégie au niveau du domaine, je vous conseille de faire des tests sur un échantillon d’ordinateur.

Désactiver SMBv1 avec les paramètres de références de sécurité Microsoft

Peu connu, Microsoft met à disposition plusieurs outils pour durcir la sécurité de votre environnement sous le nom de Microsoft Security Compliance Toolkit 1.0 disponible ici : Download Microsoft Security Compliance Toolkit 1.0 from Official Microsoft Download Center

Commencer par télécharger la dernière archive (zip) Security Baseline, au moment de la rédaction de ce tutoriel le fichier est : Windows 11 Security Baseline.zip

Installer les définitions de stratégies de groupe (fichiers admx/adml) qui se trouve dans le dossier Templates sur le(s) contrôleur(s) de domaine ou dans votre magasin central.

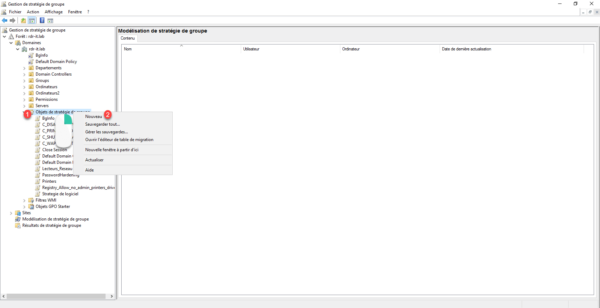

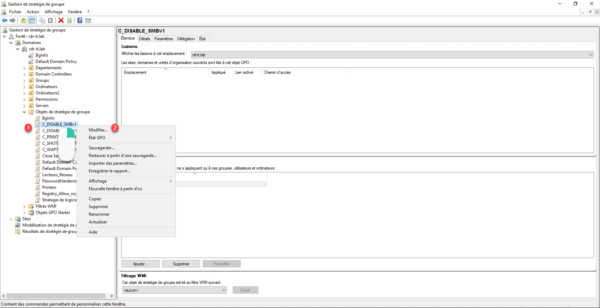

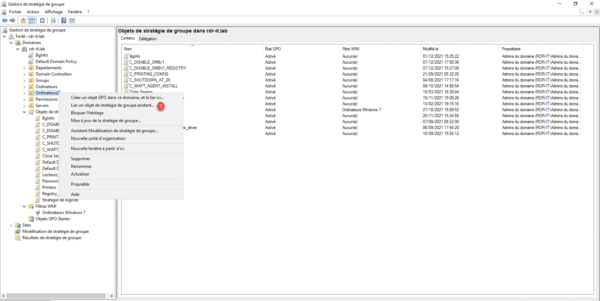

Lancer la console Gestion de stratégie de groupe, sur le conteneur Objets de stratégie de groupe 1, faire un clic droit et cliquer sur Nouveau 2.

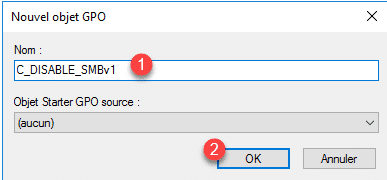

Nommer la stratégie de groupe 1 et cliquer sur OK 2.

Faire un clic droit sur la GPO que l’on vient de créer 1 et cliquer sur Modifier 2.

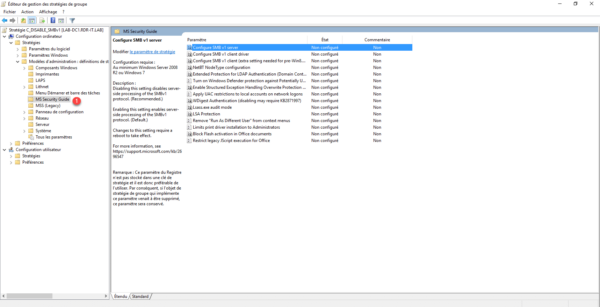

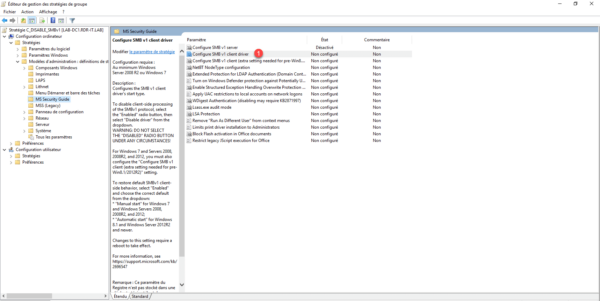

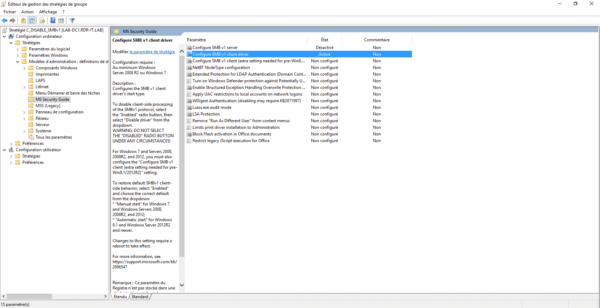

Aller à l’emplacement suivant : Configuration ordinateur / Stratégies / Modèles d’administration / MS Security Guide 1.

Ici on retrouve différents paramètres qui permettent d’augmenter le niveau de sécurité de Windows.

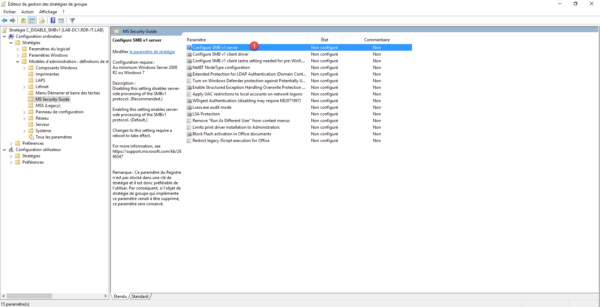

Faire un double clic sur Configure SMB v1 server 1 pour accéder au paramètre.

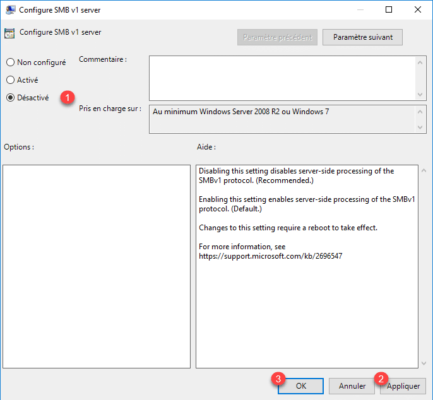

Sélectionner Désactivé 1 puis cliquer sur Appliquer 2 et OK 3.

Ce paramètre permet de désactiver du serveur le protocole SMBv1.

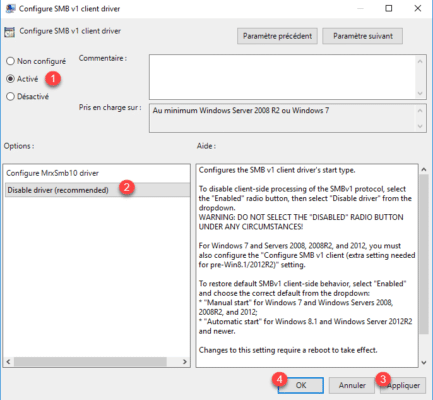

Ouvrir le paramètre Configure SMB v1 client driver 1 en faisant un double clic dessus.

Choisir Activé 1 et sélectionner Disable driver (recommended) 2 puis cliquer sur le bouton Appliquer 3 et OK 4.

Ce paramètre agit sur le client SMB.

Les paramètres sont configurés.

Fermer l’éditeur.

Il faut maintenant lier la stratégie de groupe pour qu’elle soit appliquée, comme pour la clé de registre, je vous conseille de faire un test de votre stratégie de groupe.

Faire un clic droit à l’emplacement où elle doit être liée et cliquer sur Lier un objet de stratégie de groupe existant 1.

Sélectionner la stratégie de groupe 1 et cliquer sur OK 2.

La stratégie de groupe est liée.

Au prochain redémarrage quand la GPO sera appliqué, le protocole SMBv1 (Serveur et client) sera désactivé.

Vous savez maintenant comment désactiver le protocole SMBv1 de façon automatique à l’aide d’une stratégie de groupe dans un environnement Active Directory.

Bonjour,

Si nous voulons désactiver le smbv1, soit nous utilisons les éléments de la MSSecurity, soit faire une GPO pour pousser les clés de registre ou bien faire les deux GPO ? J’ai du mal à comprendre la nuance.

Merci

Bonjour Marc,

C’est l’un ou l’autre, dans les deux cas, vous désactiverez SMBv1.