Sommaire

Introduction

Dans ce tutoriel, nous allons voir comment définir des stratégies de mot de passe dans un annuaire Active Directory pour les comptes utilisateurs.

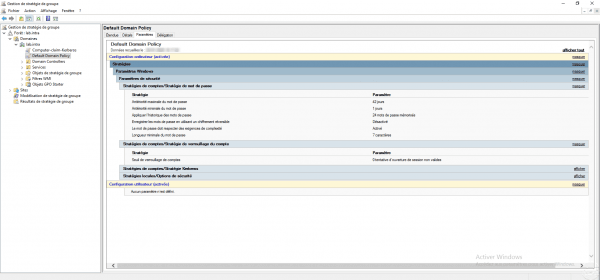

Par défaut la stratégie de mot de passe est définie dans la GPO Default Domain Policy qui est appliqué à tous les ordinateurs du domaine, ce qui fait la stratégie est identique pour tous les utilisateurs.

En fonction des utilisateurs, on peut vouloir pour des raisons de sécurité appliquer une stratégie de mot de passe plus complexe par exemple les membres du groupe Admins du domaine.

Pour cela nous allons utiliser Password Settings Object (PSO) qui est un objet Active Directory qui contient une stratagie de mot de passe que l’on peut appliquer à un ou plusieurs groupe utilisateurs.

La configuration des stratégies de mot de passe se fait à l’aide de la console ADAC.

Chaque stratégie de mot de passe dispose d’un priorité, si un utilisateur à plusieurs stratégies de mot de passe qui s’applique, la stratégie avec la priorité la plus faible sera appliquée.

Pour illustrer ce tutoriel, nous allons créé deux stratégies, la première sera appliquée au groupe Utilisateurs du domaine avec une priorité de 99 et une seconde qui sera appliqué au groupe Grp_Users_IT qui aura une priorité de 98.

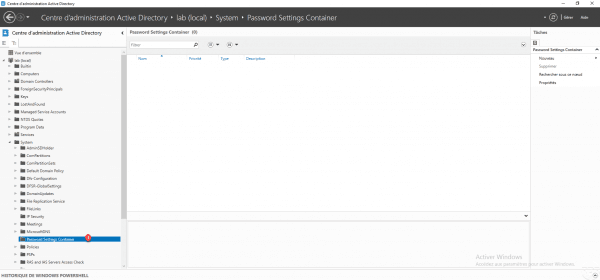

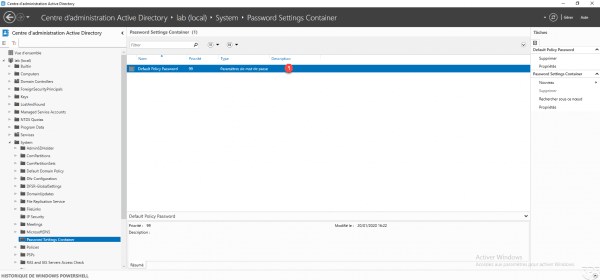

Les stratégies (PSO) sont stockées dans le conteneur Password Setting Container 1 (PSC) qui se trouve : DOMAINE/System

Les stratégies de mot de passe gèrent aussi le verrouillage des comptes en cas de mauvais mot de passe.

Créer une stratégie de mot de passe

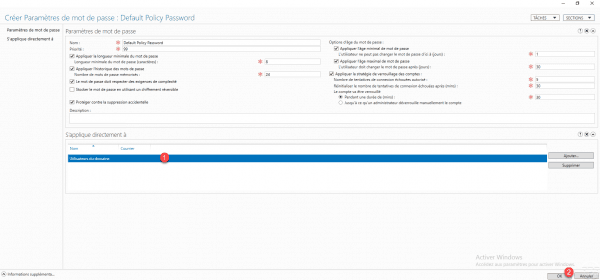

Depuis le conteneur PSC, cliquer sur Nouveau 1 puis Paramètres de mot de passe 2.

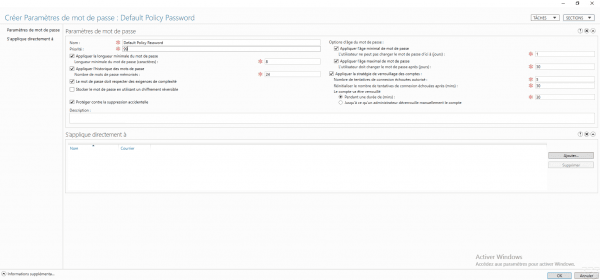

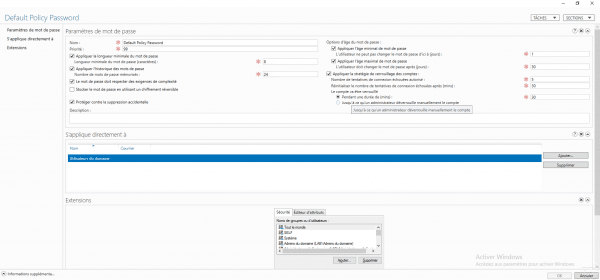

Configurer les paramètres de la stratégie de mot de passe en remplissant les champs marqués par un *.

| Champ | Commentaire |

|---|---|

| Nom | Nom de la stratégie de mot de passe |

| Priorité | Poids pour l’application de la stratégie, le plus faible est prioritaire. |

| Appliquer la longueur minimale du mot de passe | Longueur minimale de caractères pour le mot de passe |

| Appliquer l’historique des mots de passe | Nombre de mots de passe mémorisé ne pouvant être réutilisés |

| Le mot de passe doit respecter des exigences de complexité | Le mot de passe doit contenir 3 types de caractères sur les 4 disponibles – Minuscule – Majuscule – Chiffre – Caractères spéciaux |

| Appliquer l’âge minimal de mot de passe | Durée de vie minimale du mot de passe en jour(s) avant qu’il puisse de nouveau être changé |

| Appliquer l’âge maximal de mot de passe | Durée de vie maximale du mot de passe en jours(s) avant expiration et que le changement soit forcé |

| Appliquer la stratégie de verrouillage des comptes | Configuration du nombre de tentatives de connexion échouées et du temps de verrouillage. |

Il faut maintenant configurer à qui le script va être appliqué, cliquer sur Ajouter 1.

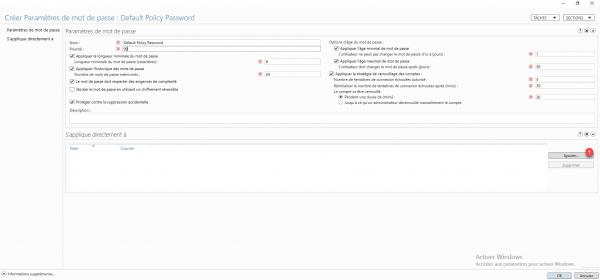

Choisir le ou les groupes utilisateurs 1 et cliquer sur OK 2.

Le groupe est ajouté 1, cliquer sur OK 2 pour créer la stratégie.

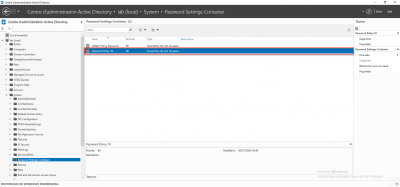

La stratégie 1 est ajoutée dans le conteneur.

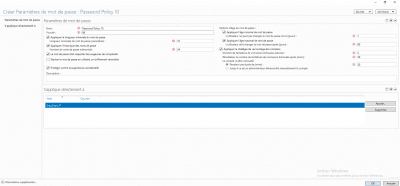

Créer une seconde stratégie

Cette partie est facultative, elle permet d’illustrer l’utilisation de plusieurs stratégies de mot de passe.

Suivre le même procédé que la première stratégie, le seconde stratégie aura une priorité plus basse (98), une longueur de 10 et est appliquée au groupe Grp_Users_IT.

Dans cette configuration, si un utilisateur fait partie du groupe Grp_Users_IT, le mot de passe doit comporter 10 caractères et pour les autres utilisateurs, le mot de passe doit faire 7 caractères.

Identifier la stratégie de mot passe qui s’applique

Il existe plusieurs façons d’identifier quelle stratégie est appliquée à un utilisateur ou à un groupe.

Identifier la stratégie de mot de passe d’un utilisateur

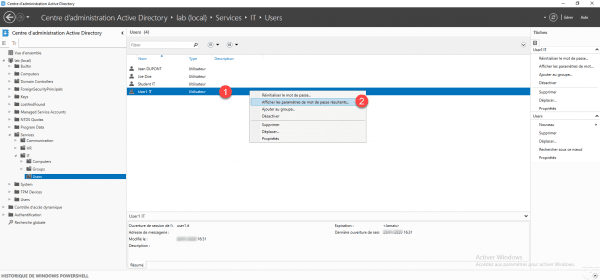

Toujours depuis la console ADAC, faire un clic droit sur l’utilisateur 1 et cliquer sur Afficher les paramètres de mot de passe résultants 2.

La stratégie de mot de passe s’ouvre :

Identifier la stratégie de mot de passe d’un groupe

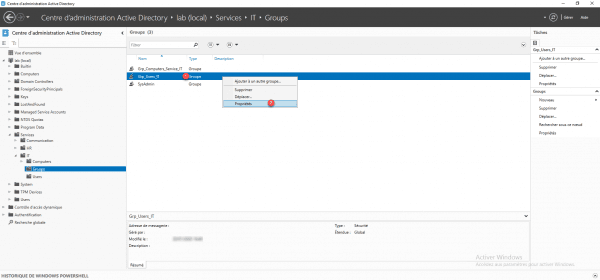

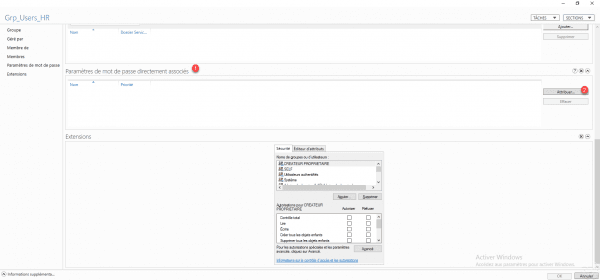

Faire un clic droit sur le groupe 1 et cliquer sur Propriétés 2.

Si une ou plusieurs stratégies de mot de passe s’appliquent au groupe, celle-ci s’affiche dans la section Paramètres de mot passe directement associés.

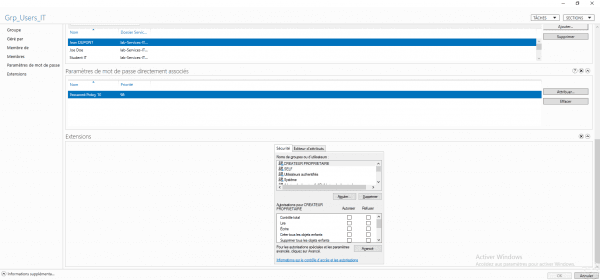

Attribuer une stratégie de mot de passe existante à un groupe

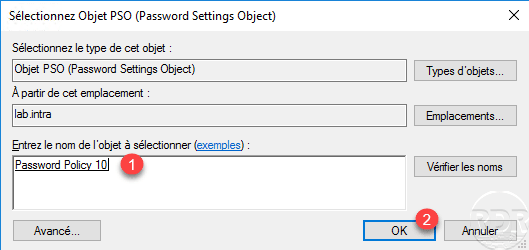

Depuis les propriétés d’un groupe, aller sur la section Paramètres de mot de passe directement associés 1 et cliquer sur le bouton Attribuer 2.

Sélectionner l’objet PSO 1 à attribuer et cliquer sur OK 2.

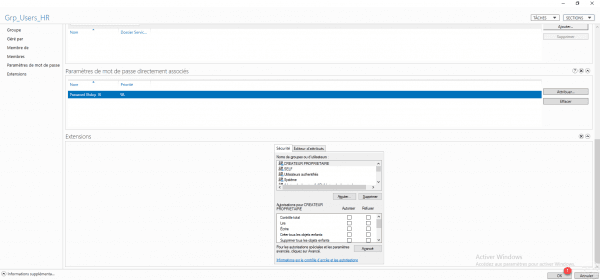

La stratégie est ajoutée au groupe, cliquer sur OK 1 pour enregistrer les paramètres.

Tester l’application de la stratégie de mot de passe

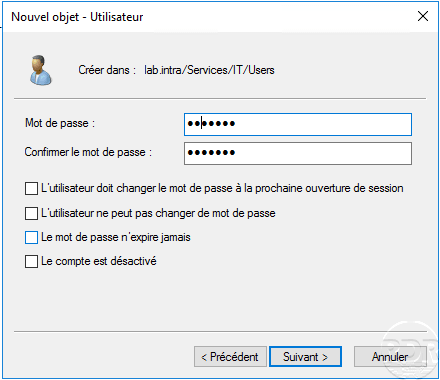

Pour tester l’application de la stratégie de mot de passe, il est possible de créer un utilisateur dans l’Active Directory qui ne respecte pas les conditions de la PSO.

Pour rappel, la stratégie par défaut défini par la GPO est de 7 caractères et une stratégie PSO qui s’applique à tous les utilisateurs (Utilisateurs du domaine) a été créée avec une exigence à 8 caractères.

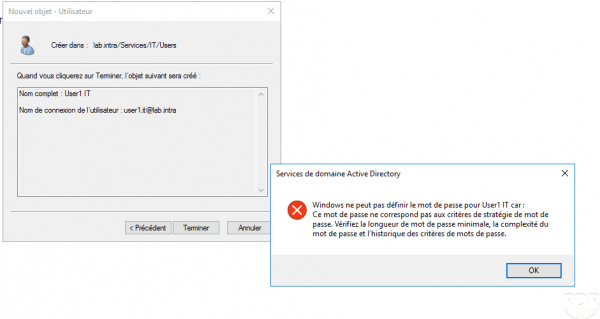

Ci-dessous, un nouvel utilisateur avec un mot de passe qui a 7 caractères :

Lors de la validation de la création du l’utilisateur, un message d’erreur s’affiche indiquant que le mot de passe ne correspond pas aux critères.

Les stratégies de mot de passe PSO avec PowerShell

Les PSO peuvent être administrées avec des Cmdlets PowerShell.

La commande New-ADFineGrainedPasswordPolicy permet la création d’une stratégie.

New-ADFineGrainedPasswordPolicy AdminsDuDomaine -ComplexityEnabled:$true -LockoutDuration:"00:45:00" -LockoutObservationWindow:"00:45:00" -LockoutThreshold:"0" -MaxPasswordAge:"24.00:00:00" -MinPasswordAge:"1.00:00:00" -MinPasswordLength:"12" -PasswordHistoryCount:"12" -Precedence:"1" -ReversibleEncryptionEnabled:$false -ProtectedFromAccidentalDeletion:$trueLa commande Add-ADFineGrainedPasswordPolicySubject permet de lier la stratégie à un groupe ou à un utilisateur.

Add-ADFineGrainedPasswordPolicySubject AdminsDuDomaine -Subjects "Admins du domaine"