Dans ce tutoriel, je vous propose de découvrir le contrôle d’accès dynamique disponible sur Windows Serveur dans un environnement Active Directory.

Avant de rentrer dans le vif du sujet, je vais vous présenter le contrôle d’accès dynamique également appelé DAC (Dynamic Access Control).

DAC ajoute un contrôle supplémentaire sur les droits d’accès NTFS ce qui permet d’étendre les droits. Voici quelques exemples :

- Droit en fonction d’une classification (objet du tutoriel)

- Droit en fonction de l’ordinateur

- Droit en fonction d’un attribut Active Directory

- …

Pour configurer le contrôle d’accès dynamique, il faut que sur le serveur de fichiers le rôle Gestionnaire de ressource du serveur de fichiers (FSRM) soient installé et « maitriser » la classification des fichiers.

La création des règles se fait par la console ADAC.

Déroulement du tutoriel : pour illustrer le contrôle d’accès dynamique, nous allons ajouter une classification (Oui/Non) au fichier qui contienne le mot « DSI », dans le contrôle d’accès dynamique c’est une propriété de ressource. Ensuite nous allons créer une règle d’accès centrale où nous allons configurer les droits d’accès en autorisant seulement les utilisateurs du groupe GRP_USERS_IT à pouvoir accéder aux fichiers qui ont la classification File Tag DSI à oui, pour terminer nous allons créer une Stratégie d’accès central que l’on va publier par GPO afin de pouvoir l’appliquer.

Il est possible également d’utiliser des revendications (claims) basé sur attributs AD des ordinateurs et utilisateurs. Afin de facilité la compréhension du contrôle d’accès dynamique, ce sujet sera abordé dans un autre tutoriel.

Sommaire

Création de la propriété de ressource dans la console ADAC

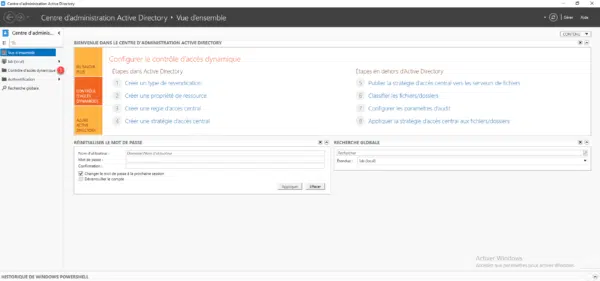

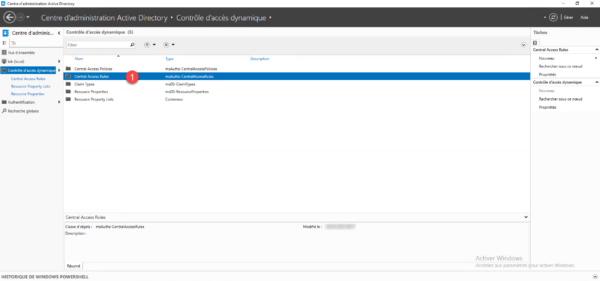

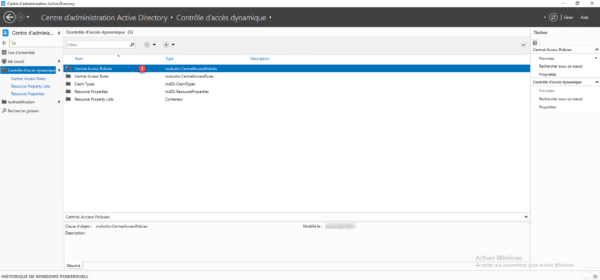

Sur un contrôle de domaine, ouvrir le Centre d’Administration Active Directory (ADAC).

Dans le menu de navigation, cliquer sur Contrôle d’accès dynamique 1.

Il est aussi possible de passer par la vue d’ensemble en cliquant sur Contrôle d’accès dynamique et cliquer sur Créer une propriété de ressource. Pour le tutoriel, je préfère vous montrez le chemin complet.

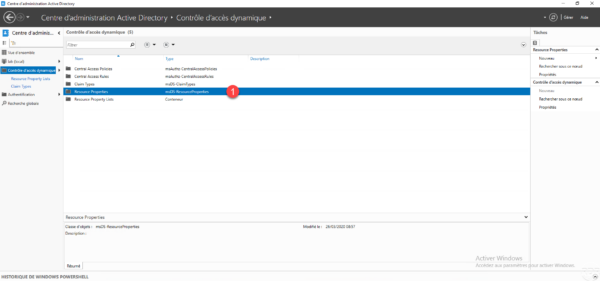

Les différents éléments de configuration du DAC s’affichent, faire un double clic sur Resource Properties 1.

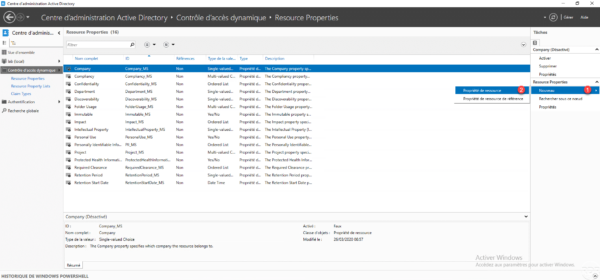

Une liste de propriétés prédéfinies s’affiche, dans le volet Tâches, aller sur Nouveau 1 et cliquer sur Propriété de ressource 2.

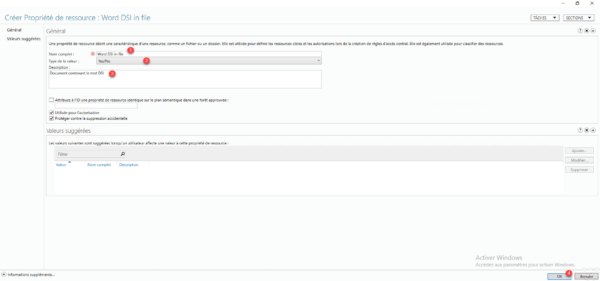

Configurer la Propriété de ressource, en indiquant son nom 1 et le type de valeur 2 (Yes/No). Donner une description si nécessaire 3 et cliquer sur OK 4 pour créer la propriété de ressource.

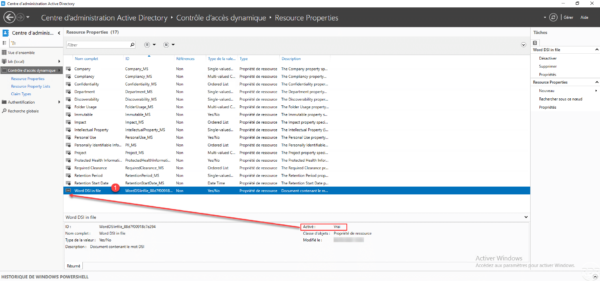

La propriété de ressource est créée 1, on peut également voir qu’elle est activée par son icône.

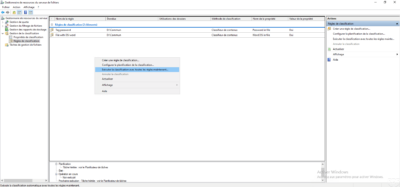

Configuration de la règle de classification

Maintenant, il faut créer une règle de classification sur le serveur de fichiers. Je ne vais pas revenir en détaille sur cette partie, car le tutoriel : traite le sujet.

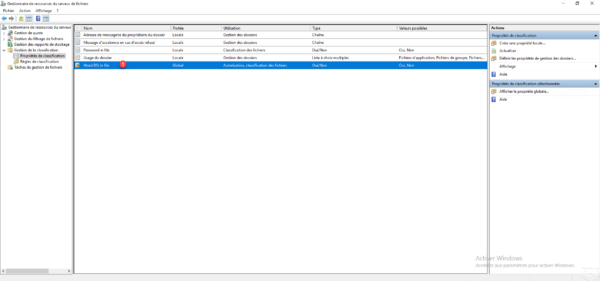

Avant de créer la règle de classification, vérifier que la propriété1 est disponible dans la console du rôle FSRM.

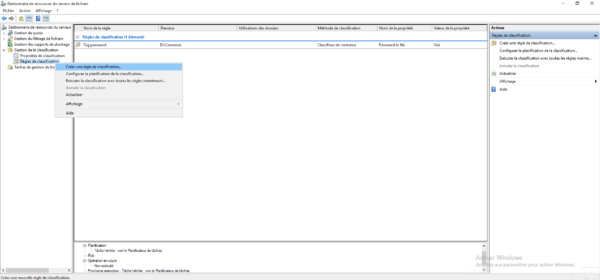

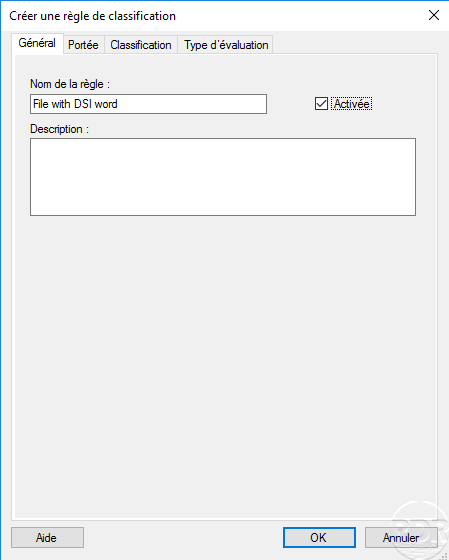

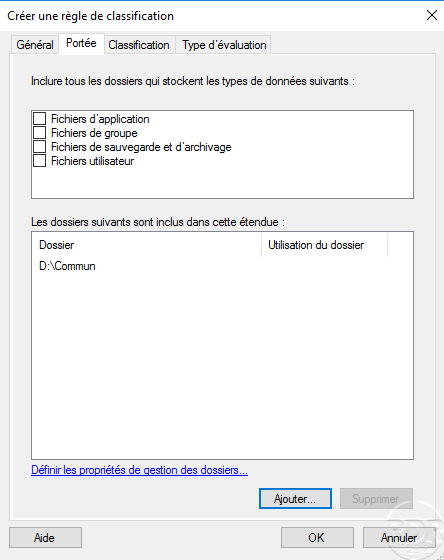

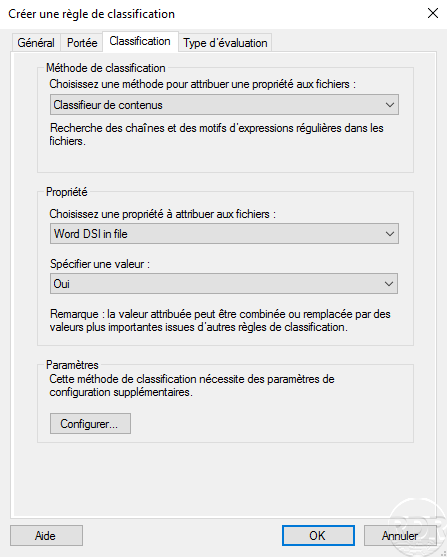

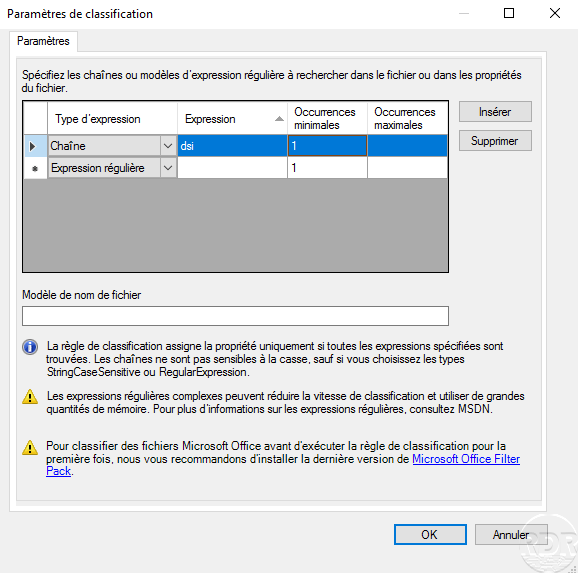

Créer une nouvelle règle de classification :

Configurer la règle :

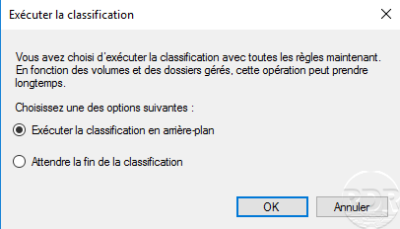

Exécuter la règle de classification …

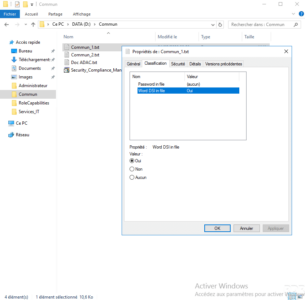

Vérifier que la classification a bien été effectuée.

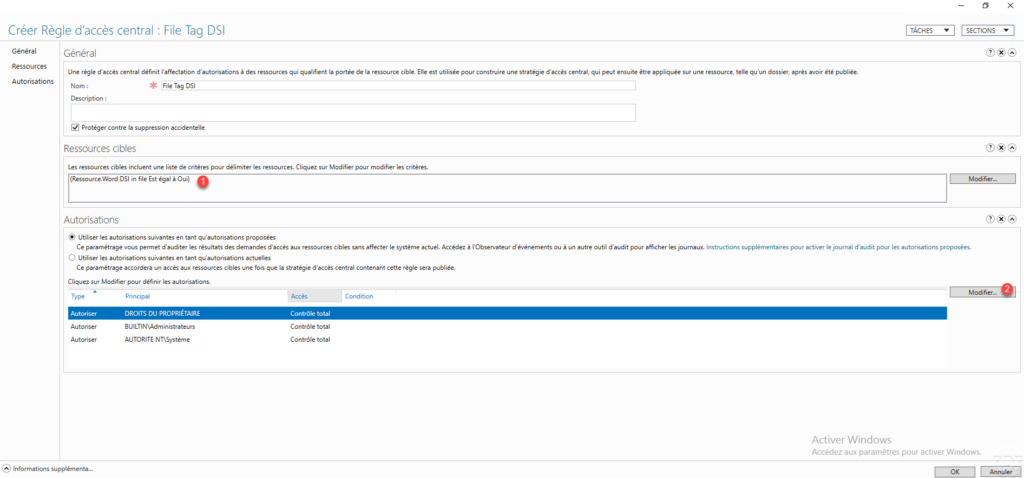

Création de la règle d’accès central

Dans cette partie, nous allons créer la règle d’accès central, qui permet de configurer les droits d’accès en fonction de la propriété et du groupe utilisateur.

Pour rappel, nous allons autoriser seulement les utilisateurs du groupe GRP_USERS_IT à accéder aux fichiers ayant la propriété File Tag DSI à Oui.

Retourner sur la console ADAC, dans le conteneur Contrôle d’accès dynamique, aller dans le conteneur Central Access Rules 1.

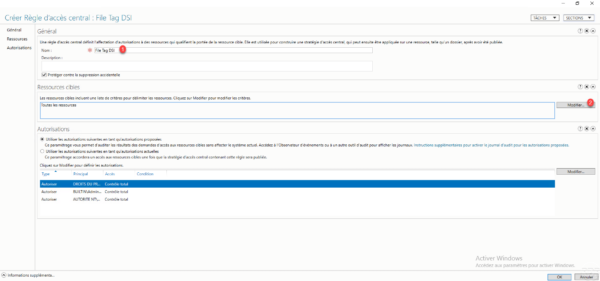

Dans la section Tâches, cliquer sur Nouveau 1 puis sur Règle d’accès central 2.

Entrer le nom 1 de la règle d’accès centrale puis cliquer sur le bouton Modifier 2 de la section Ressources cibles.

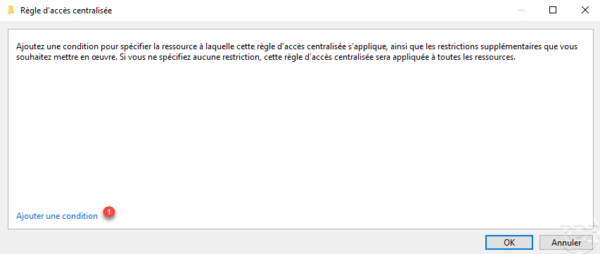

Une fenêtre s’ouvre qui permet de configurer les conditions d’application de la règle sur les ressources, cliquer sur Ajouter une condition 1.

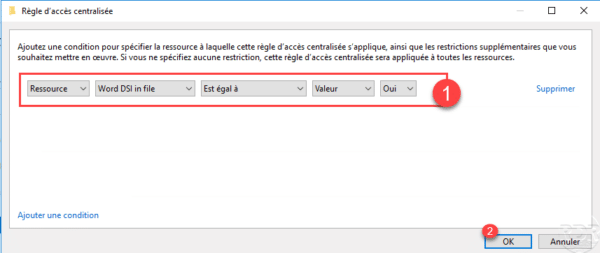

Configurer la condition de la ressource, dans l’exemple ci-dessous, on configure la propriété créée précédemment à la valeur Oui 1, une fois la condition configurée cliquer sur OK 2.

Il est possible de configurer plusieurs conditions, en fonction de l’opérateur utilisé (OU ou ET), elles auront une portée différente. Dans un premier temps, je vous conseille d’utiliser des conditions simples.

Dans la partie Ressources cibles, on peut voir la ou les conditions d’applications de la règle d’accès central 1. On va maintenant configurer les droits d’accès sur la ressource, cliquer sur le bouton Modifier 2 dans la section Autorisations.

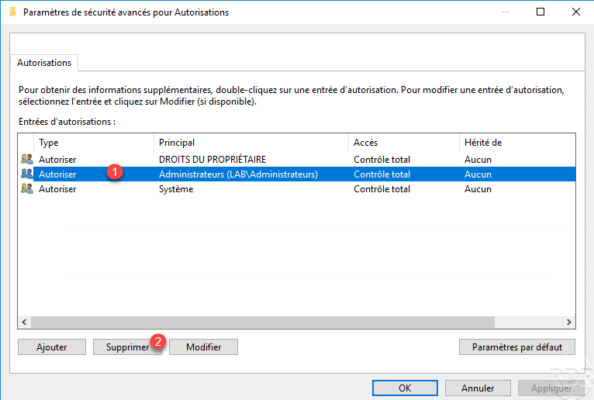

La manipulation suivante est facultatif mais conseillé, sélectionner le groupe Administrateurs 1 et cliquer sur Supprimer 2.

Supprimer le groupe Administrateurs permet d’éviter que le règle s’applique à ce groupe.

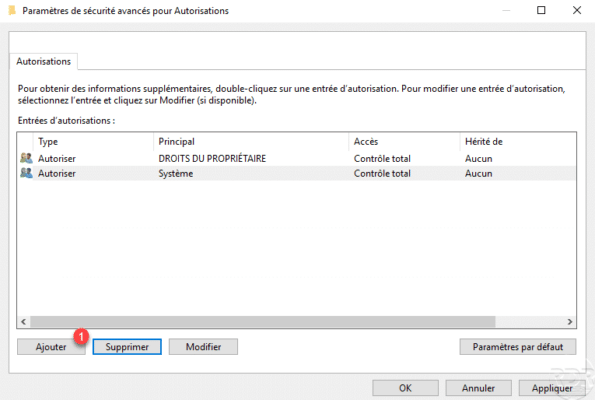

On va maintenant configurer à qui la règle s’applique, cliquer sur le bouton Ajouter 1.

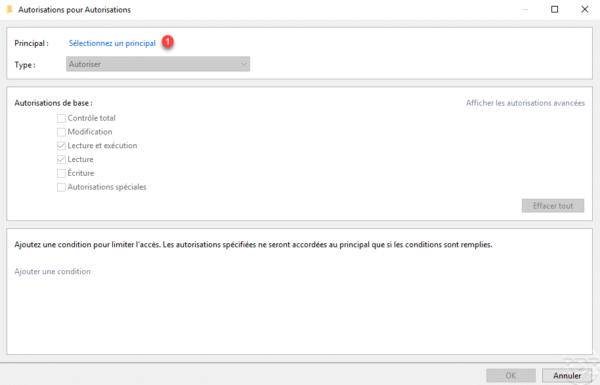

Dans la fenêtre Autorisations pour Autorisations, dans la première partie cliquer sur Sélectionnez un principal 1.

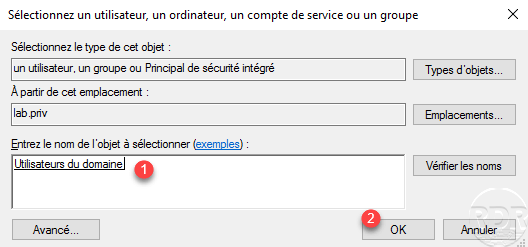

Sélectionner le groupe Utilisateurs du domaine 1 et cliquer sur OK 2.

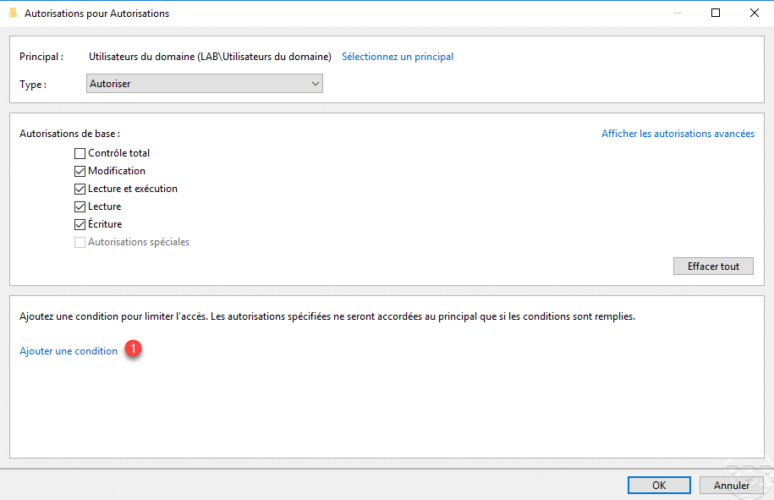

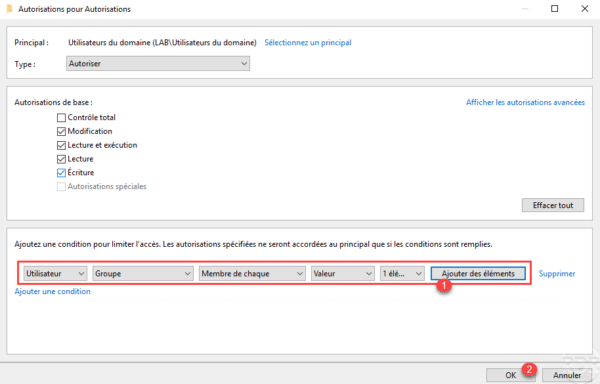

Si nécessaire modifier les Autorisations de base, on va maintenant ajouter une condition afin de limiter l’accès au utilisateur du groupe GRP_USERS_IT. Dans la section du bas, cliquer sur Ajouter une condition 1.

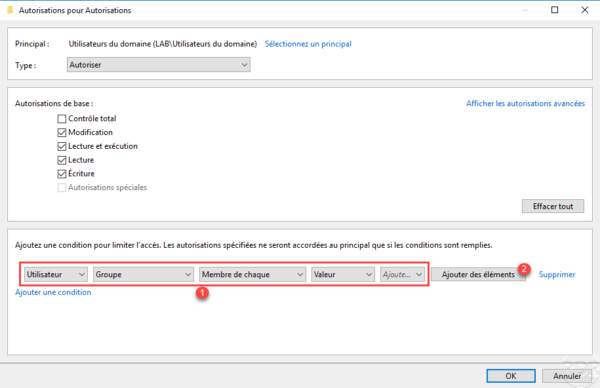

Configurer la chaine de condition comme sur la capture ci-dessous 1 et cliquer sur Ajouter des éléments 2.

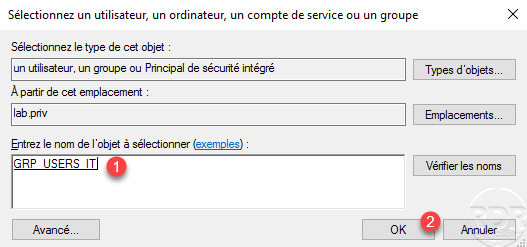

Sélectionner le groupe 1 à qui les autorisations vont s’appliquer et cliquer sur OK 2.

La condition est configurée 1, cliquer sur OK 2 pour valider les autorisations.

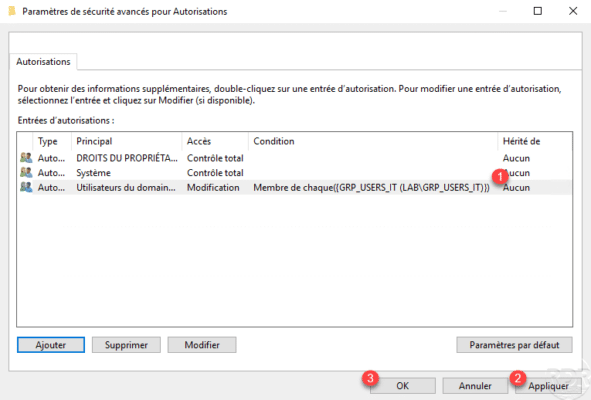

Les autorisations sont configurées, on peut voir la condition 1, cliquer sur Appliquer 2 et OK 3.

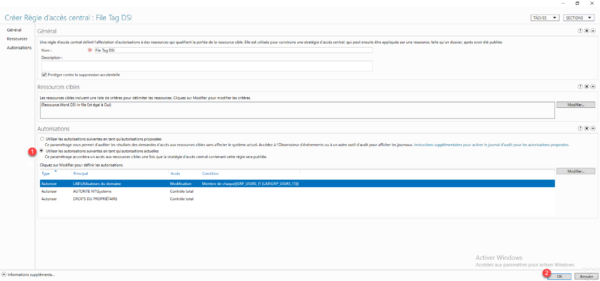

Sélectionner Utiliser les autorisations suivantes en tant qu’autorisations actuelles 1 et cliquer sur OK 2 pour créer la règle d’accès central.

Si vous laissez Utiliser les autorisations suivantes en tant qu’autorisations proposées et que vous souhaitez auditer avant, pour l’appliquer les autorisations par la suite, il faut réouvrir la règle et au niveau des autorisations cliquer sur le bouton Appliquer proposition.

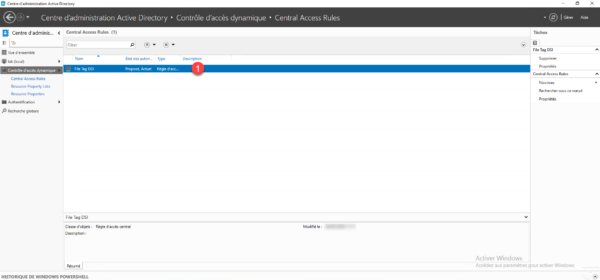

La règle d’accès central est créée 1.

Création d’une stratégie centrale

La stratégie d’accès central est appliqué aux dossiers / fichiers et contient une ou plusieurs règles d’accès central, ce qui permet d’appliquer le contrôle d’accès dynamique.

Les stratégies sont publiées après création à l’aide des stratégies de groupe.

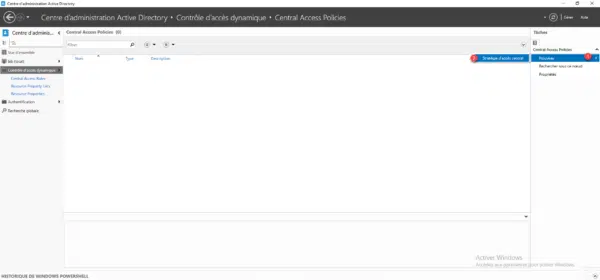

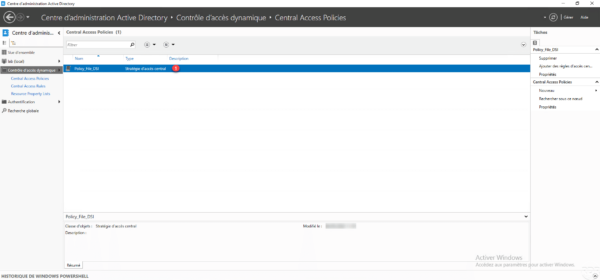

Depuis la console ADAC dans le conteneur Contrôle d’accès dynamique, aller dans le conteneur Contral Acces Policy 1.

Dans la section Tâches, cliquer sur Nouveau 1 puis sur Stratégie d’accès central 2.

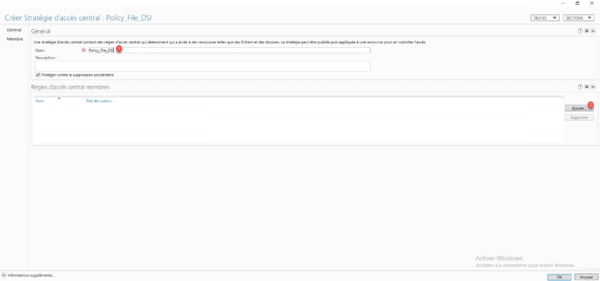

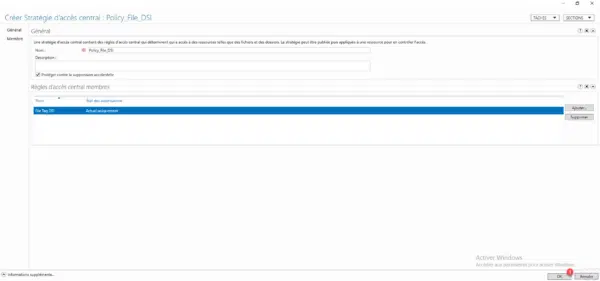

Nommer la stratégie d’accès central 1 puis cliquer sur le bouton Ajouter 2 pour sélectionner les règles d’accès central.

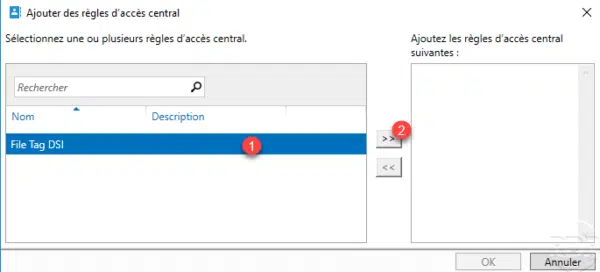

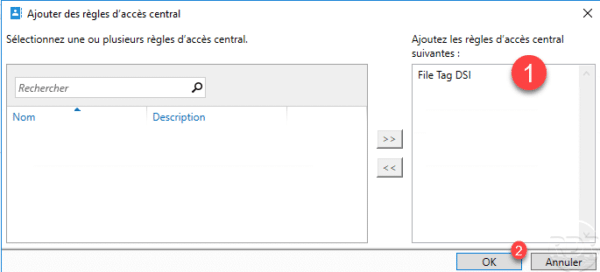

Sélectionner la ou les règles 1 et cliquer sur le bouton 2 pour le ou les ajouter à la stratégie.

Une fois les règles ajoutées 1 à la stratégie, cliquer sur OK 2.

Maintenant que la stratégie est configurée, cliquer sur OK 1 pour créer la stratégie d’accès central.

La stratégie d’accès central 1 est créée.

Publier la stratégie d’accès central

Maintenant que les règles et stratégies d’accès central sont créées et configurées, il faut publier les stratégies, cette opération se fait par les GPO (stratégie de groupe).

Dans le LAB, j’ai utilisé la stratégie Default Domain Policy, en production, je vous conseille de créer une stratégie de groupe dédiée à la publication des stratégies d’accès central placée à la racine du domaine.

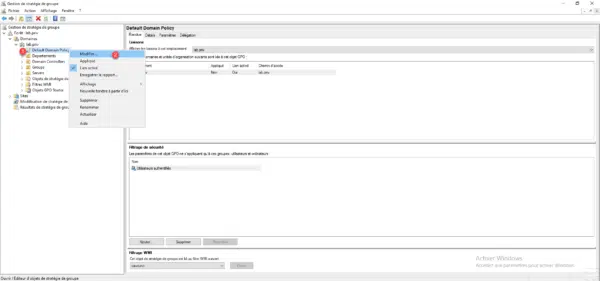

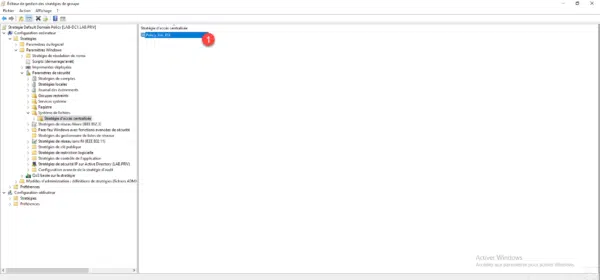

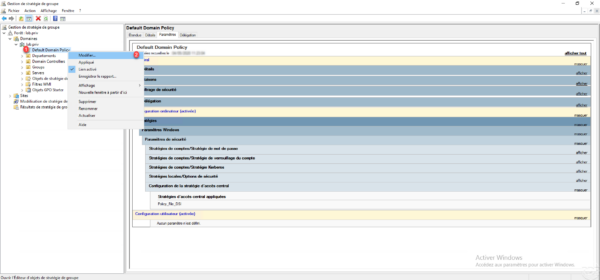

Créer et/ou modifier une stratégie de groupe, pour cela faire un clic droit dessus 1 et cliquer sur Modifier 2.

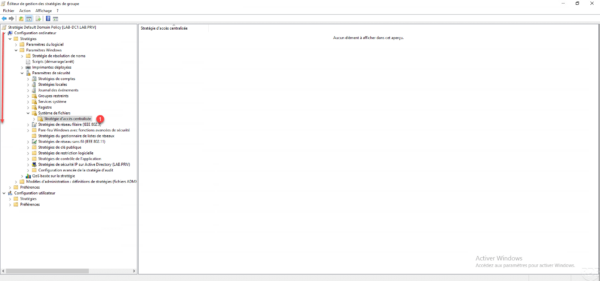

Ouvrir le conteneur Stratégie d’accès centralisée 1 qui se trouve dans Configuration ordinateur / Paramètres Windows / Paramètres de sécurité / Système de fichiers.

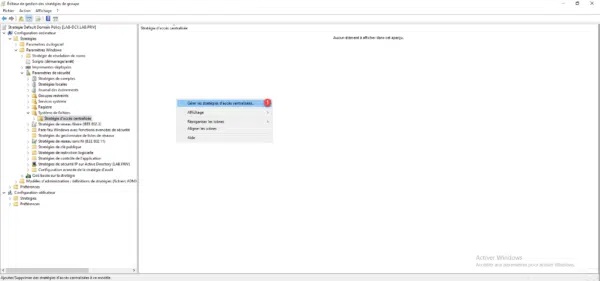

Dans la zone centrale, faire un clic droit et cliquer sur Gérer les stratégies d’accès centralisées 1.

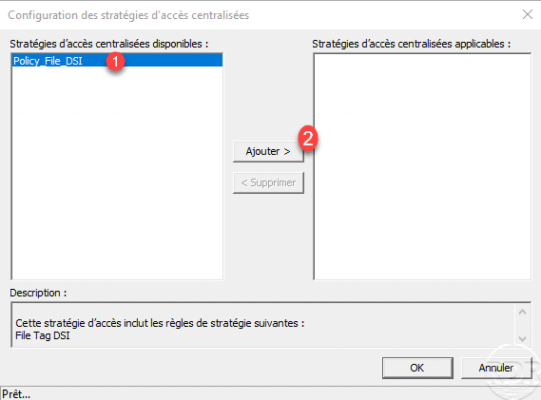

Choisir la ou les stratégies d’accès central 1 et cliquer sur le bouton Ajouter 2.

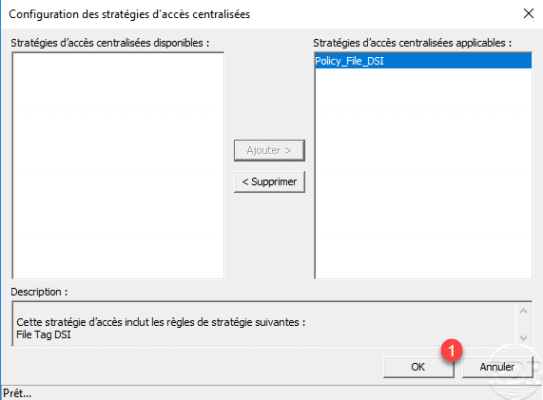

Les stratégies sélectionnées, cliquer sur OK 1.

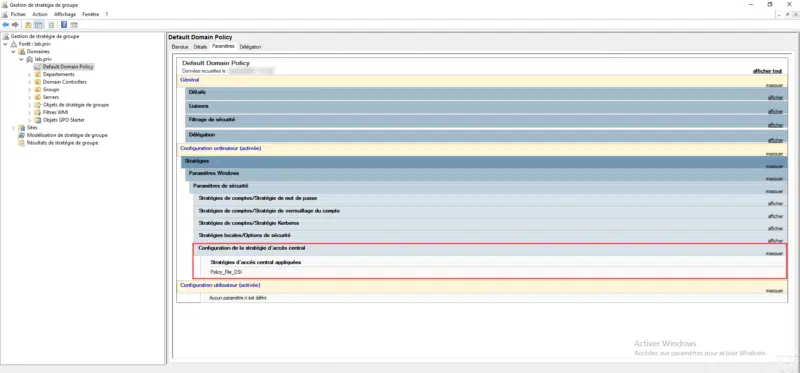

La ou les stratégies publiées par la GPO sont visibles dans la partie centrale 1.

Fermer l’éditeur de gestion des stratégies de groupe. Aperçu des paramètres de la stratégie de groupe (GPO).

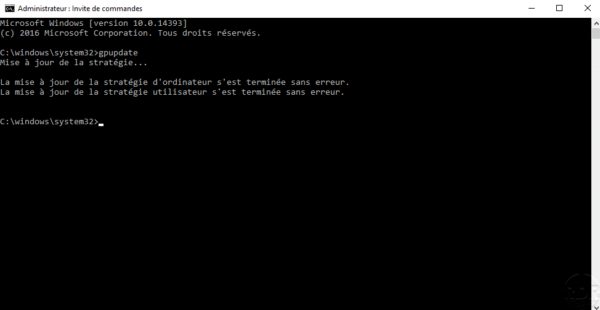

Sur le ou les serveurs de fichiers où l’on souhaite utiliser DAC, forcer une mise à jour des stratégies de groupe à l’aide de la commande gpupdate.

Configurer une stratégie d’accès centralisé sur un dossier

Maintenant que nous avons configuré propriétés, règles et stratégies pour le contrôles d’accès dynamique (DAC), nous allons passer à sa configuration (son utilisation) sur dossier afin de configurer les autorisations.

Pour rappel :

Le contrôle d’accès dynamique (DAC) vient en complément des droits NTFS et non les remplacer.

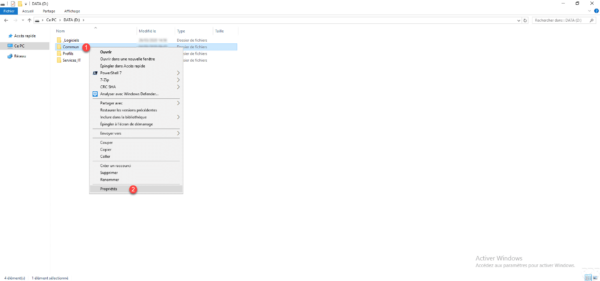

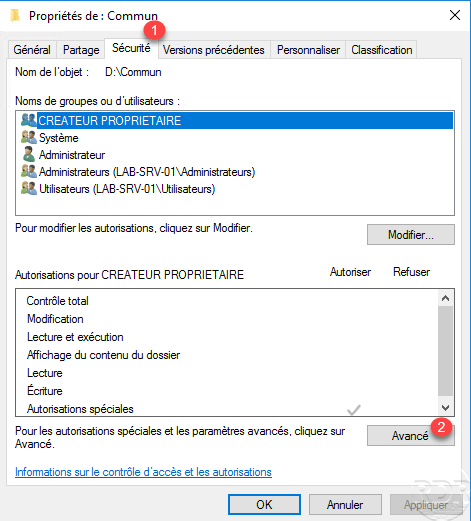

Aller sur le dossier souhaité, faire un clic droit dessus 1 et cliquer sur Propriétés 2.

Aller sur l’onglet Sécurité 1 et cliquer sur le bouton Avancé 2.

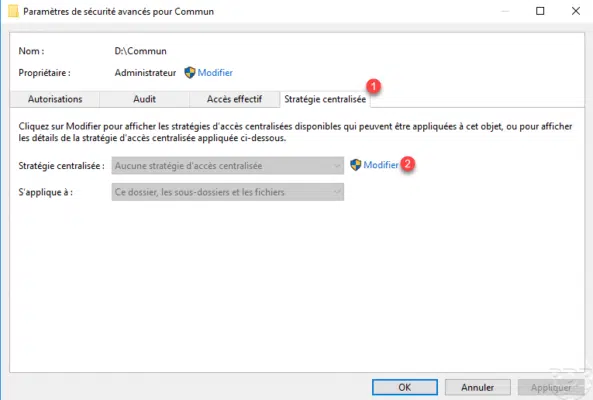

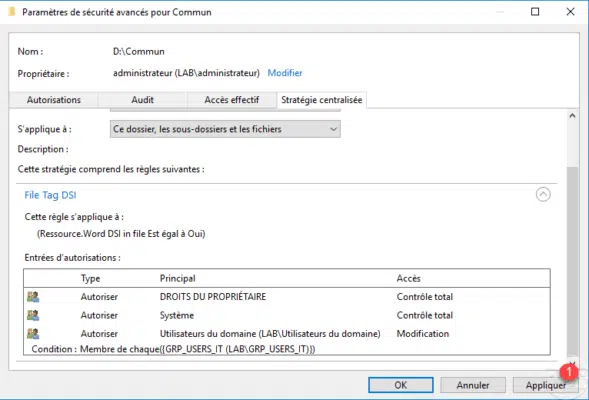

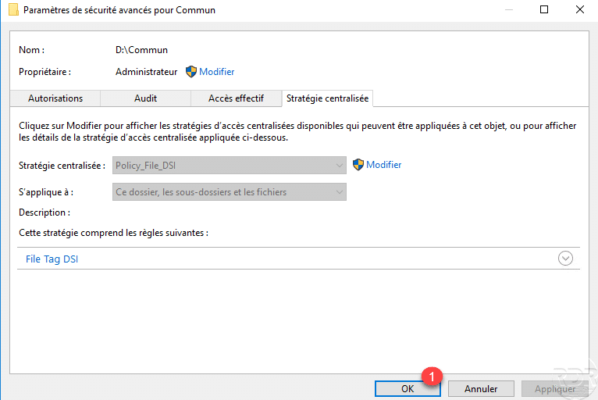

Dans les paramètres de sécurité avancés, aller sur l’onglet Stratégie centralisée 1 et cliquer sur Modifier 2.

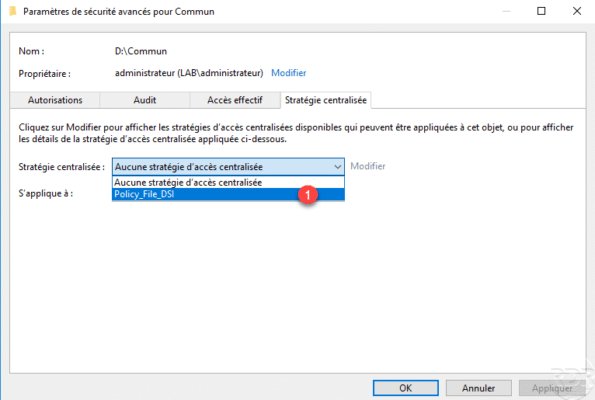

Choisir une stratégie d’accès centralisé dans la liste déroulante 1.

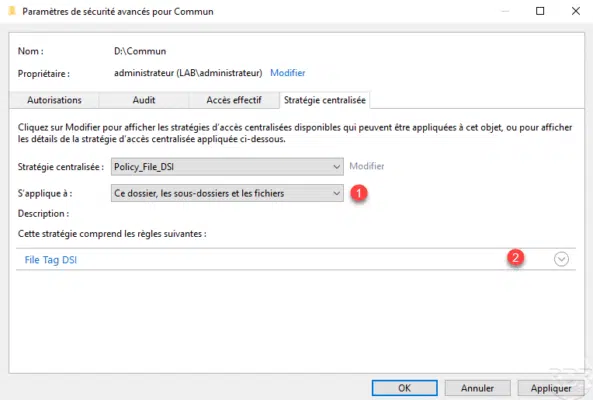

Une fois la stratégie sélectionnée, il est possible de configurer son application 1 et d’avoir un aperçu 2 des règles de la stratégie d’accès central en cliquant sur le nom de celle-ci.

Sur la capture ci-après, on peut voir la règle, une fois configurer cliquer sur Appliquer 1.

Fermer les paramètres avancés en cliquant sur OK 1 et si les droits NTFS sont bons fermer aussi la fenêtre de propriétés du dossier.

Test du contrôle d’accès dynamique – DAC

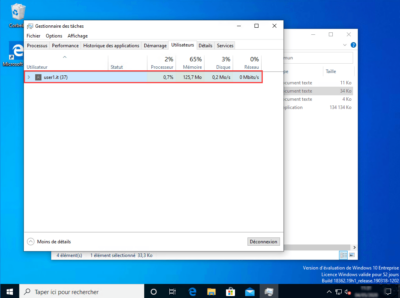

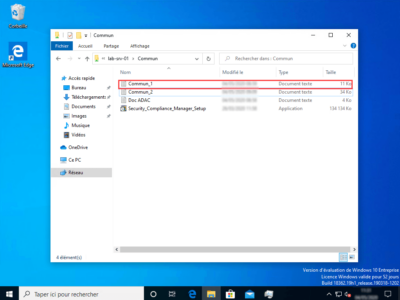

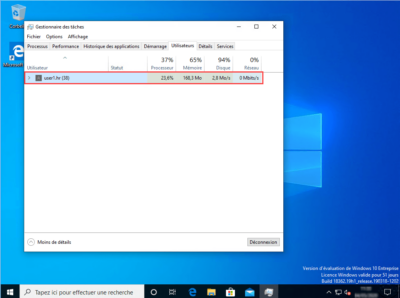

Maintenant que la configuration est terminée, nous allons passer au test. Pour les tests j’ai utilisé un ordinateur client Windows 10 et deux utilisateurs :

- user1.it : membre du groupe GRP_USERS_IT qui doit donc avoir l’autorisation d’ouvrir le fichier.

- user1.hr : non membre du groupe, il ne doit pas pouvoir ouvrir le fichier.

Test 1 avec user1.it

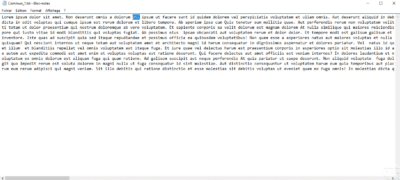

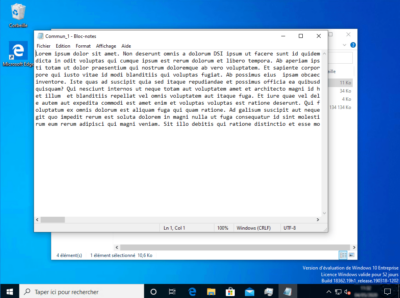

Avec cet utilisateur, le document Commun_1 qui contient le mot DSI s’ouvre.

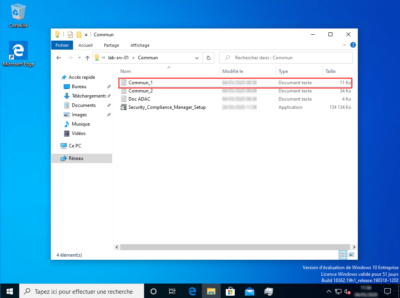

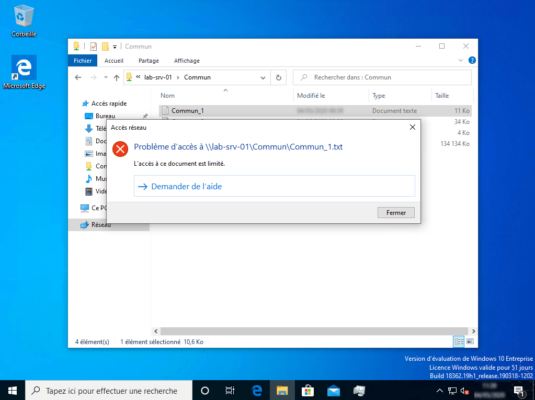

Test 2 avec user1.hr

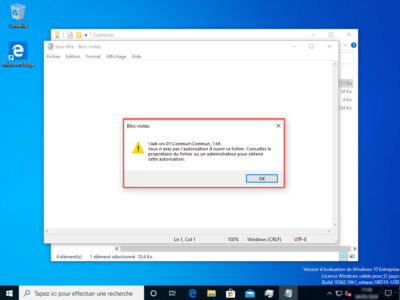

Avec cet utilisateur, le document Commun_1 qui contient le mot DSI ne s’ouvre pas car il ne fait pas partie du groupe GRP_USERS_IT, par contre il peut ouvrir les autres documents qui n’ont pas la propriété File with DSI word à oui. On peut voir ci-dessous qu’un message d’erreur s’affiche.

Le contrôle d’accès dynamique fonctionne, on va maintenant voir comment personnaliser le message d’erreur.

Contrôle d’accès dynamique : personnaliser le message d’erreur

La personnalisation du message d’erreur se fait à l’aide d’une stratégie de groupe en activant deux paramètres, comme pour la publication de la stratégie d’accès central, j’ai utilisé la stratégie Default Domain Policy, en production il est conseillé de dédier une stratégie de groupe (GPO) pour ces paramètres.

Depuis un contrôle, créer ou modifier une stratégie de groupe au niveau de la racine du domaine, faire un clic droit dessus 1 et cliquer sur Modifier 2.

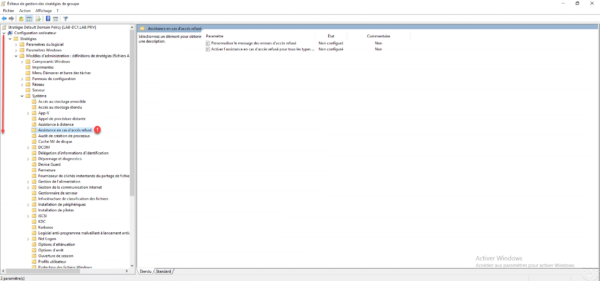

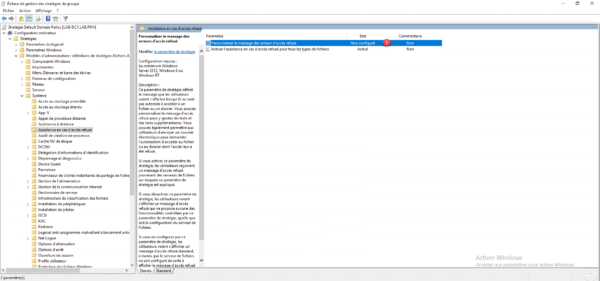

Aller sur le dossier Assistance en cas d’accès refusé 1 qui se trouve dans Configuration ordinateur / Stratégies / Modèles d'administration / Système.

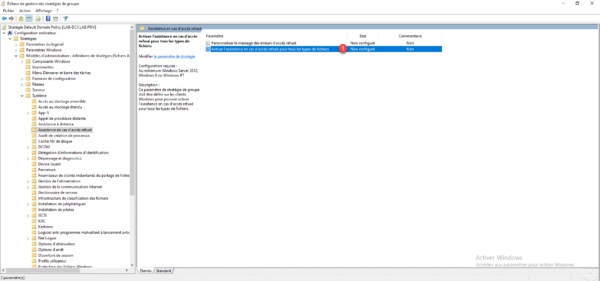

Ouvrir le paramètre Activer l’assistance en cas d’accès refusé pour tous les types de fichiers 1 en faisant un double clic dessus.

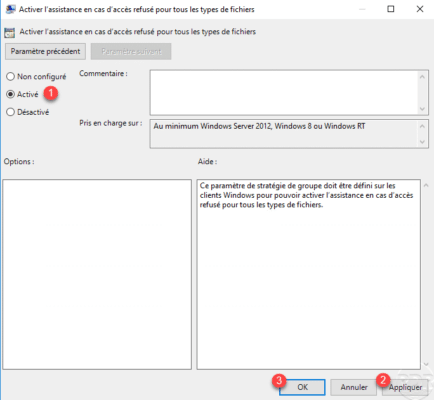

Activer 1 le paramètre puis cliquer sur Appliquer 2 et OK 3.

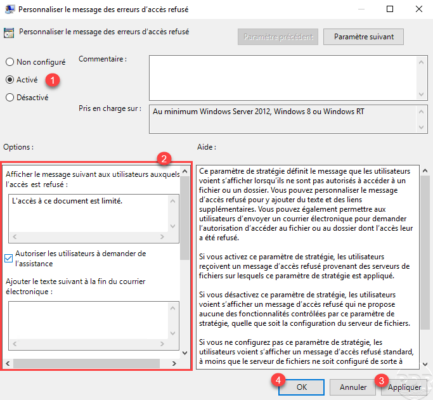

Ouvrir le paramètre Personnaliser le message des erreurs d’accès refusé 1 en faisant un double clic dessus.

Activer 1 le paramètre puis configurer les options 2. Pour terminer cliquer sur Appliquer 3 et OK 4.

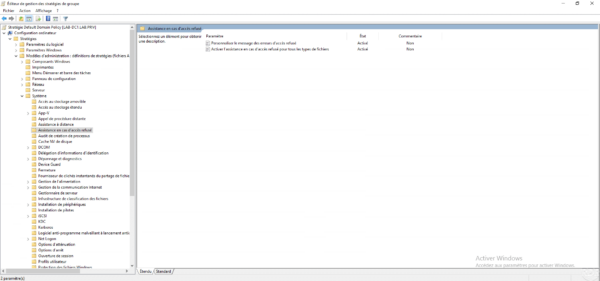

Les paramètres sont activés.

Actualiser les stratégies de groupe sur le serveur de fichiers et clients.

Un message d’erreur personnaliser doit s’afficher lors de l’accès un fichier refusé.

Conclusion

Le contrôle d’accès dynamique (DAC) est une fonctionnalité Windows Server qui fait appel à plusieurs rôles (Active Directory / FSRM) et qui permet de mettre en place des autorisations plus granulaire.

L’utilisation du DAC peut vite devenir complexe et être source de problème si l’implémentation n’a pas été faite avec beaucoup de minutie

Je vous conseille de faire des lab et de maitriser le contrôle d’accès dynamique avant la mise en production.