Dans ce tutoriel, je vais vous expliquer comment utiliser une clé de sécurité Yubikey comme carte à puce pour vous authentifier avec vos compte utilisateur dans un environnement Active Directory.

A la fin du tutoriel, vous saurez comment configurer votre environnement Active Directory pour permettre l’ouverture de session Windows avec une clé Yubikey qui sera utiliser comme carte à puce.

Dans cet article, nous allons voir comment configurer l’enrôlement automatique des certificats et dans un autre tutoriel je vais vous expliquer comment faire l’enrôlement pour le compte d’utilisateur.

Sommaire

Présentation des clés Yubikey

Les clés Yubikey sont fabriquées par le société Yubico qui a été fondée en 2007. La Yubikey est un dispositif d’authentification forte à deux facteurs, multi facteurs et sans mot de passe.

Elle prend en charge :

- FIDO2 / WebAuthn

- OTP

- OpenPGP

- Smart Card (carte à puce)

Elle supporte plusieurs format de communication :

- USB-A

- USB-C

- Lightning

- NFC

Il existe également un modèle biométrique qui permet la reconnaissance d’empreinte digitable.

Ci-dessous les différents modèle de Yubikey de la série 5

Les clés Yubikey sont disponibles sur Amazon :

Yubico – YubiKey 5 NFC – USB-A

Yubico – YubiKey 5 NFC – Clé de sécurité ohne USB et NFC à authentification à deux facteurs, s’adapte aux ports USB-A et fonctionne avec les appareils mobiles NFC pris en charge

Yubico – YubiKey 5 NFC – USB-C

Yubico – YubiKey 5 NFC – Clé de sécurité ohne USB et NFC à authentification à deux facteurs, s’adapte aux ports USB-C et fonctionne avec les appareils mobiles NFC pris en charge

Yubico – YubiKey 5C

Yubico – YubiKey 5 NFC – Clé de sécurité ohne USB et NFC à authentification à deux facteurs, s’adapte aux ports USB-C et fonctionne avec les appareils mobiles NFC pris en charge

Prérequis pour utiliser une clé Yubikey

Afin de pouvoir utiliser les clés Yubikey comme carte à puce vous devez être dans un environnement Active Directory, avoir une autorité de certification d’entreprise (AD CS) d’installée et posséder des clés Yubikey.

Vous aurez également besoin de télécharger le logiciel YubiKey Manager sur un ordinateur afin de configurer le code pin des clés Yubikey et des drivers qui doivent être déployer installer sur tous les ordinateurs et serveurs.

Vérification et changement du code Pin de la clé Yubikey

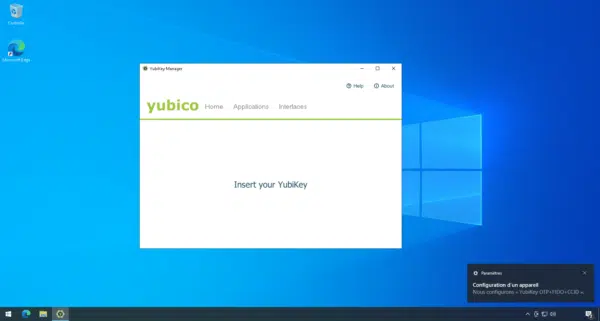

Lancer le logiciel Yubikey Manager.

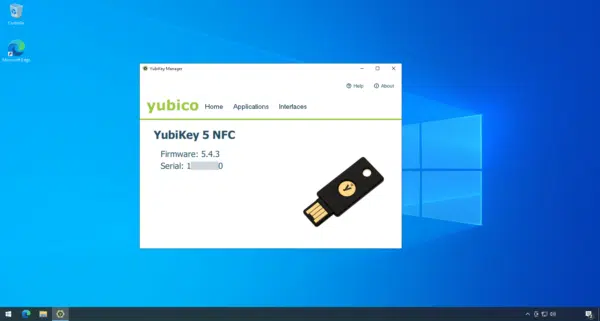

Brancher la clé au PC, celle-ci devrait être détectée :

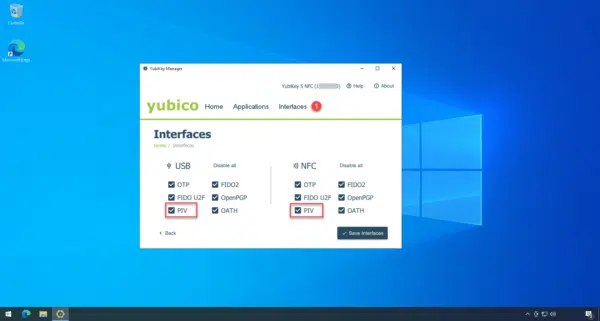

Aller sur Interfaces 1 et vérifier que l’interface PIV est activé.

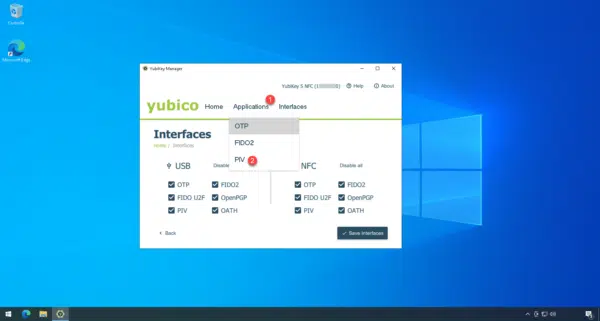

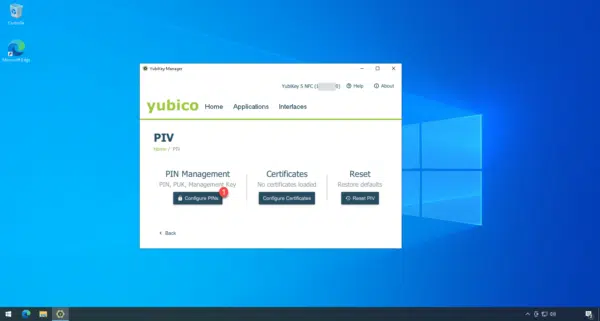

Maintenant, je vais vous montrer où configurer le code PIN, cliquer sur Applications 1 puis sur PIV 2.

Cliquer ensuite sur Configure PINs 1.

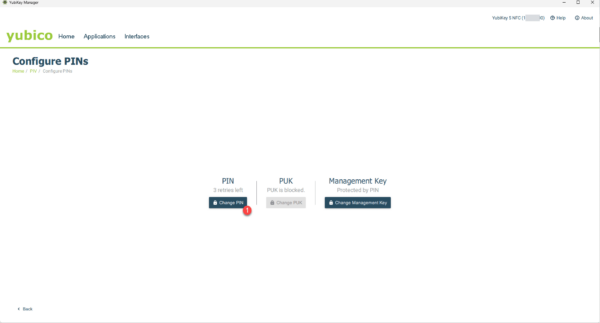

Cliquer ensuite sur Change PIN 1.

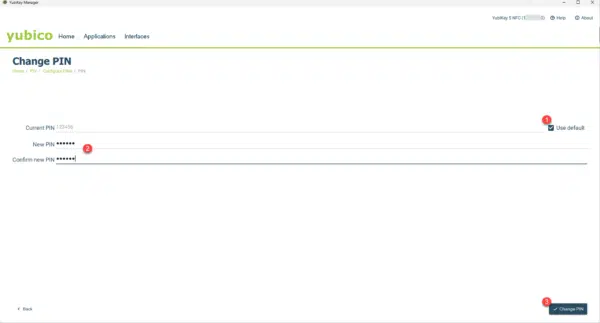

Si c’est encore le code PIN par défaut (123456) cocher la case Use default 1, entrer le nouveau code PIN 2 x2 et cliquer sur Change PIN 3.

Je vous conseille également de changer le code PUK qui permet de déverrouiller la clé après 3 code PIN invalide.

Création d’un groupe Active Directory pour l’enrôlement automatique

Dans ce premier tutoriel, nous allons utiliser l’enrôlement automatique, ce qui permet aux utilisateurs d’être autonome sur la génération du certificat et de l’intégration dans le clé Yubikey.

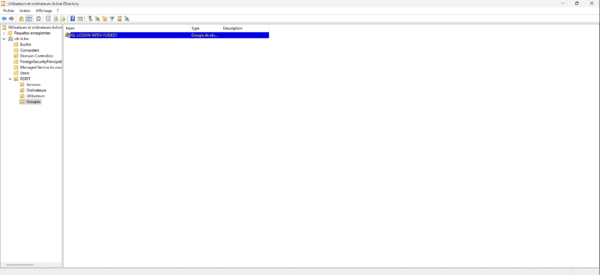

Pour se faire, j’ai créé un groupe Active Directory qui va contenir les comptes utilisateurs qui pourront se connecter avec une clé.

Création du modèle de certificat pour les clés Yubikey

Nous allons passer à la création du modèle et à la publication du certificat sur l’autorité de certification d’entreprise AD CS.

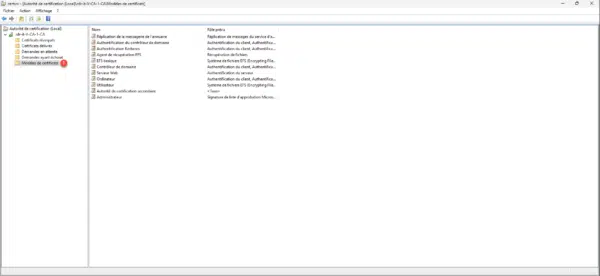

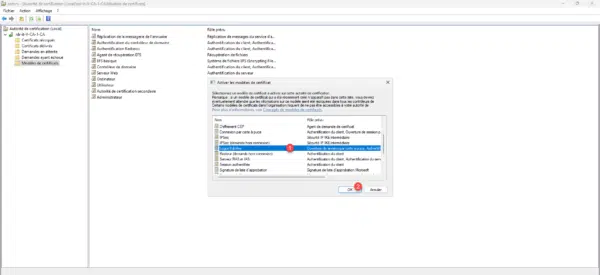

Sur votre serveur où est installé AD CS, lancer la console d’administration de l’Autorité de certification, sélectionner Modèles de certificat 1.

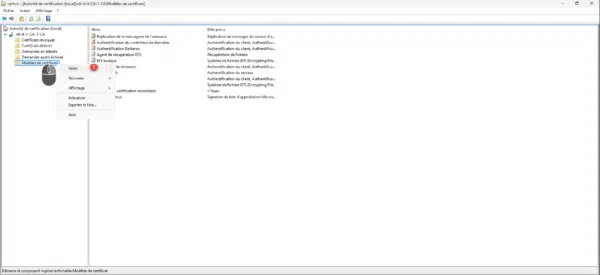

Faire un clic droit sur Modèles de certificat puis cliquer sur Gérer 1.

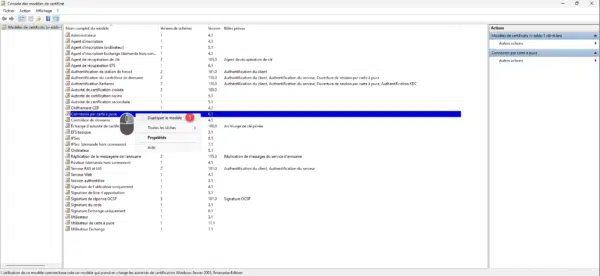

Faire un clic droit sur le modèle : Connexion par carte à puce et cliquer sur Dupliquer le modèle 1.

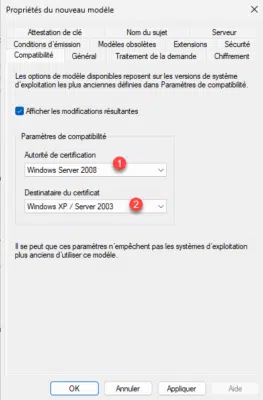

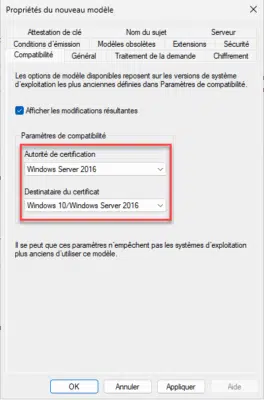

Sur l’onglet Compatibilité, sélectionner le niveau de l’Autorité de certification 1 et le niveau des ordinateurs clients 2.

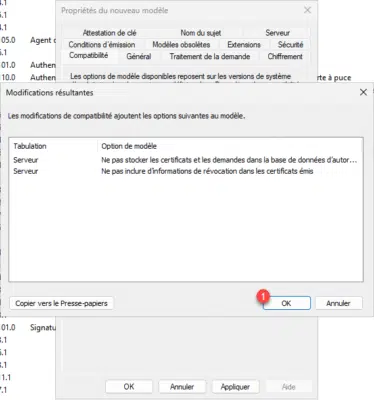

Lors de la sélection, une fenêtre va s’ouvrir, cliquer sur OK 1.

Dans mon cas j’ai choisir le niveau Windows Server 2016 pour l’autorité de certification est le niveau le plus haut et Windows 10 / Windows Serer 2016 pour les clients.

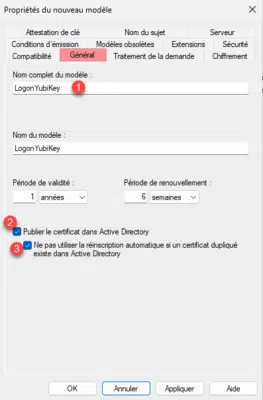

Aller ensuite sur l’onglet Général, indiquer le Nom complet du modèle 1 puis cocher les cases Publier le certificat dans l’Active Directory 2 et Ne pas utiliser le réinscription automatique si un certificat dupliqué existe dans l’Active Directory 3.

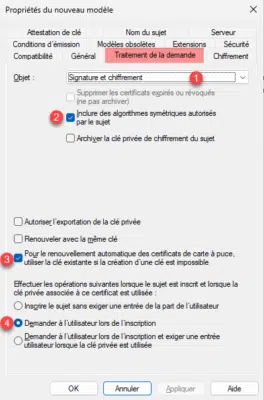

Sur l’onglet Traitement de la demande, sélectionner Signature et chiffrement 1, cocher la case Inclure des algorithmes symétriques autorisés par le sujet 2, ensuite cocher la case Pour le renouvellement automatiques des certificats de carte à puce, utiliser la clé existante si la création d’une clé est impossible 3 puis sélectionner : Demander à l’utilisateur lors de l’inscription 4.

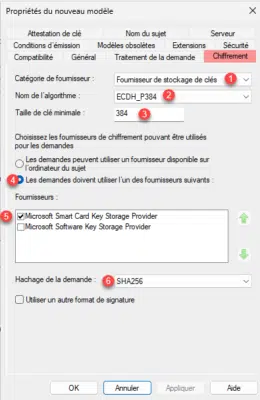

Aller ensuite sur l’onglet Chiffrement puis configurer les éléments suivants :

- 1 Catégorie de fournisseur : Fournisseur de stockage de clé

- 2 Nom de l’algorithme : ECDH_P384

- 3 Taille de clé minimale : 384

- 4 Sélectionner : Les demandes doivent utiliser l’un des fournisseurs suivants

- 5 Cocher Microsoft Smart Card Key Storage Provider

- 6 Hachage de la demande : SHA256

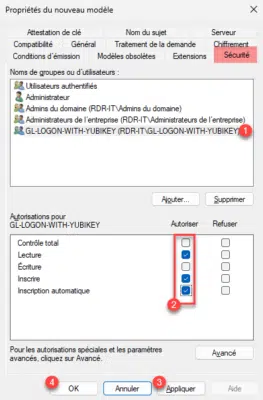

Sur l’onglet Sécurité, ajouter le groupe créé au début 1 avec les droits de Lecture, Inscription et Inscriptions automatique 2, puis cliquer les boutons Appliquer 3 et OK 4.

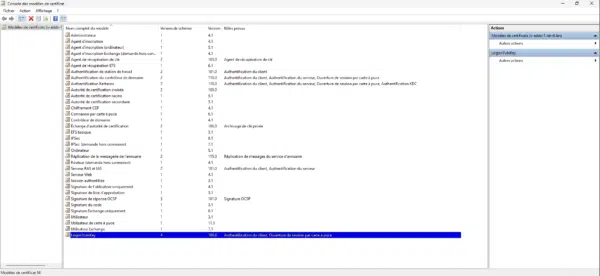

Le modèle de certificat pour les Yubikey est ajouté, fermer la console des modèles de certificat.

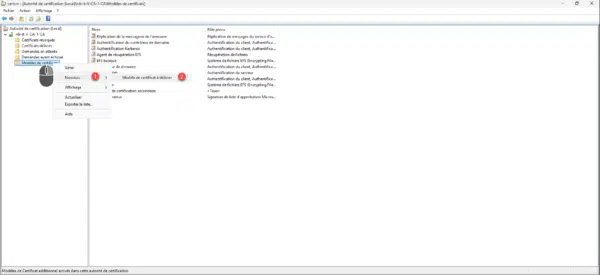

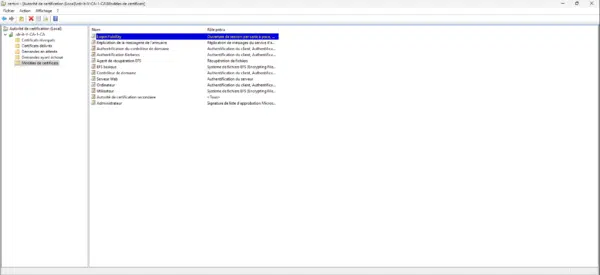

De retour sur la console d’administration de l’autorité de certification, nous allons maintenant publié le modèle que l’on vient de créer, faire un clic droit sur Modèles de certificat puis aller sur Nouveau 1 et cliquer sur Modèle de certificat à délivrer 2.

Sélectionner le modèle 1 que l’on vient de créer puis cliquer sur OK 2.

Le modèle pour les clés Yubikey est ajouté au serveur.

Configuration de l’auto enrôlement par stratégie groupe

Maintenant, on va configurer l’auto enrôlement qui va nécessité pour cela la configuration d’une stratégie de groupe.

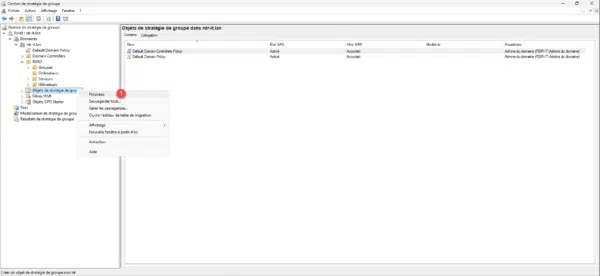

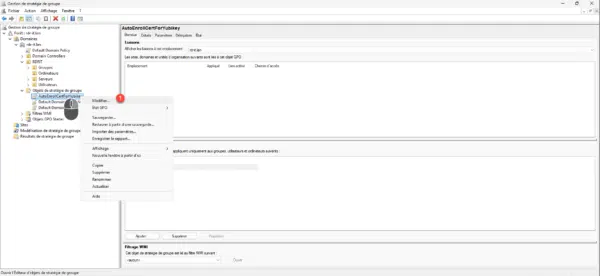

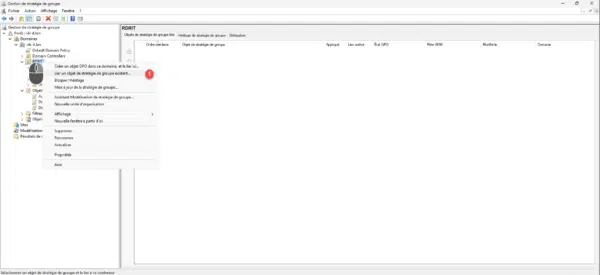

Commencer par ouvrir la console Gestion de stratégie de groupe sur un contrôleur de domaine.

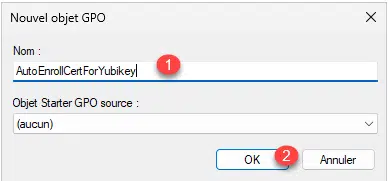

Faire un clic droit sur Objets de stratégie de groupe et cliquer sur Nouveau 1.

Nommer la stratégie de groupe 1 et cliquer sur OK 2.

Faire un clic droit sur l’objet de stratégie de groupe que l’on vient de créer et cliquer sur Modifier 1.

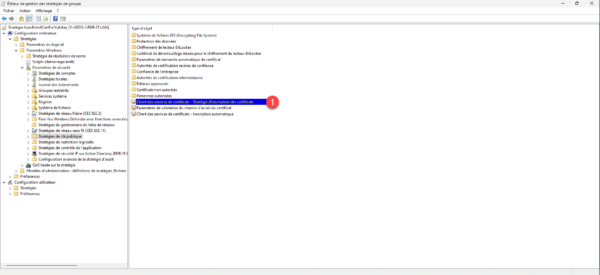

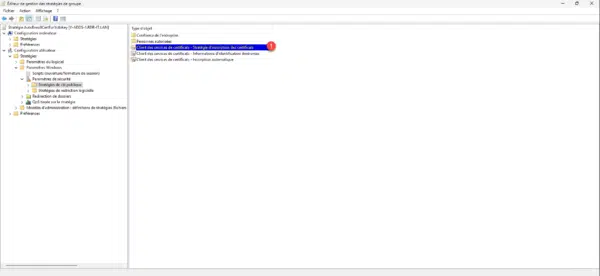

Aller à l’emplacement suivant : Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Stratégie de clé publique et cliquer sur le paramètre : Client des services de certificats – Stratégie d’inscription des certificats 1.

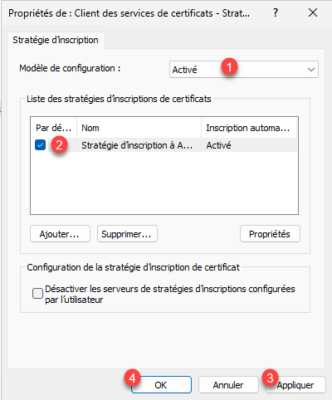

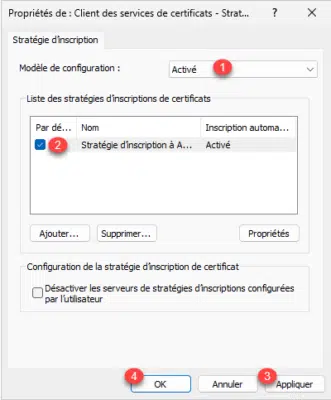

Commencer par sélectionner Active 1 pour le Modèle de configuration, puis cocher la case 2 Stratégie d’inscription …, cliquer ensuite sur les boutons Appliquer 3 et OK 4.

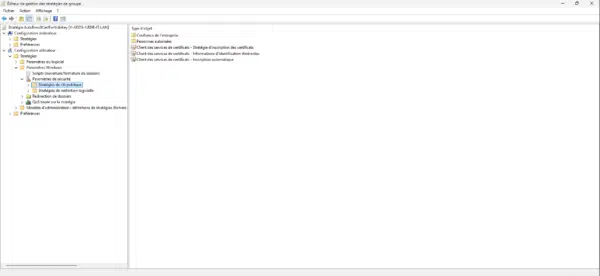

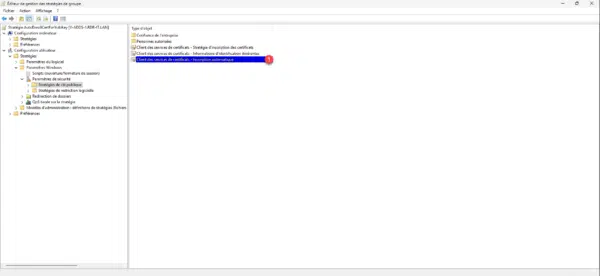

Aller ensuite à l’emplacement suivant : Configuration utilisateur/ Stratégies / Paramètres Windows / Paramètres de sécurité / Stratégie de clé publique.

Ouvrir le paramètre : Client des services de certificats – Stratégie d’inscription des certificats 1.

Là aussi, sélectionner Activé 1 pour le Modèle de configuration, cocher la case 1 Stratégie d’inscription … et cliquer sur Appliquer 3 puis OK 4.

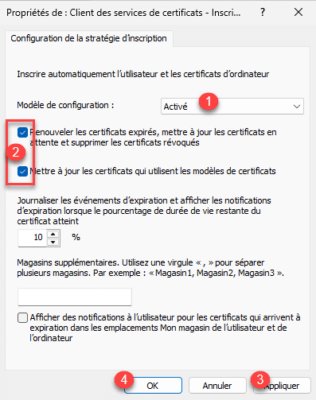

Ouvrir le paramètre : Client des services de certificats – Inscription automatique 1.

Activer 1 la configuration, cocher les cases 2 Renouveler les certificats expirés, mettre à jour les certificats en attente et supprimer les certificats révoques puis Mettre à jour les certificats qui utilisent les modèles de certificats. Cliquer ensuite sur Appliquer 3 et OK 4.

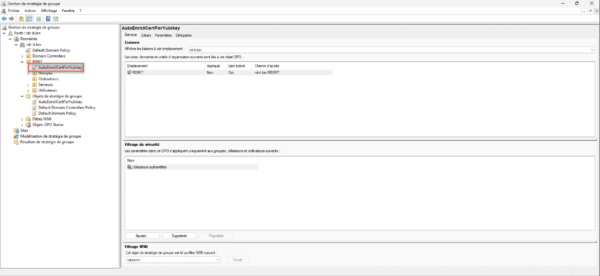

La configuration de la stratégie de groupe est terminée. Maintenant, il faut lier l’objet GPO à votre domaine pour l’application, cette stratégie contient des paramètres ordinateurs et utilisateurs, en fonction de votre nomenclature de votre annuaire Active Directory, il faut lier la GPO soit à la racine de votre de domaine où à une ou plusieurs OU.

Dans mon Lab, tous mes objets se trouvent dans l’OU RDRIT, je vais donc la lier ici, faire un clic droit à l’endroit souhaité puis cliquer sur Lier un objet de stratégie de groupe existant 1.

Ma GPO est liée.

Activer la prise en charge des certificats ECC pour l’ouverture de session

Les clé Yubikey utilise des certificats ECC (Chiffrement à courbe elliptique) pour l’ouverture de session, il faut pour cela activer leur prise en charge à l’aide du stratégie de groupe.

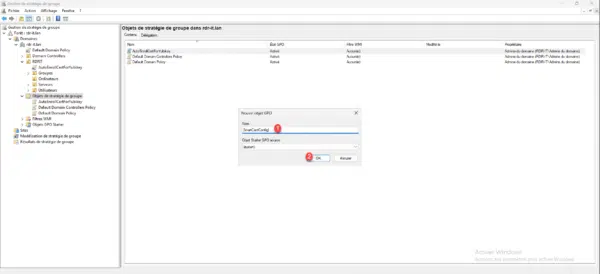

Créer une nouvelle GPO, faire un clic droit sur Objets de stratégie de groupe puis cliquer sur Nouveau 1.

Nommer 1 l’objet puis cliquer sur OK 2.

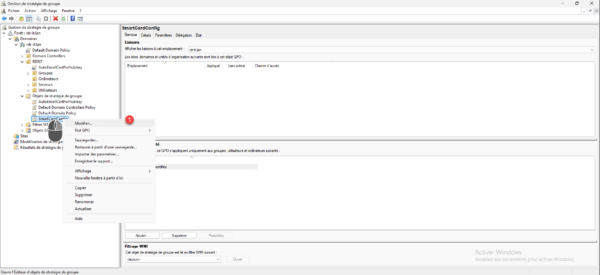

Faire un clic droit sur la GPO créée puis cliquer sur Modifier 1.

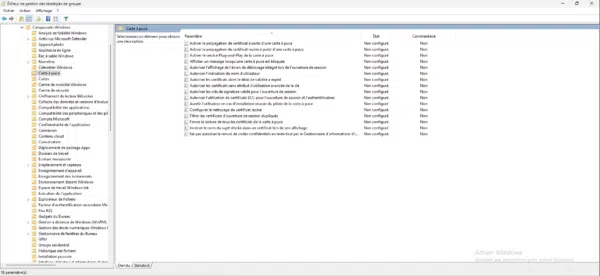

Aller à l’emplacement suivant : Configuration ordinateur / Stratégies / Modèles d’administration / Composants Windows / Carte à puce.

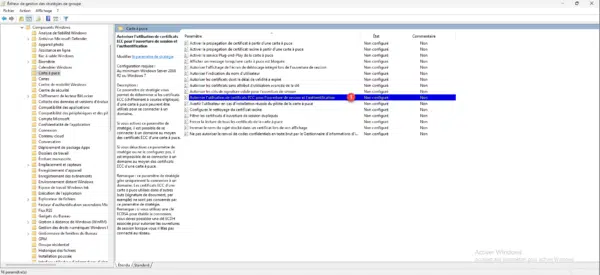

Ouvrir le paramètre : Autoriser l’utilisation de certificats ECC pour l’ouverture de session et l’authentification 1.

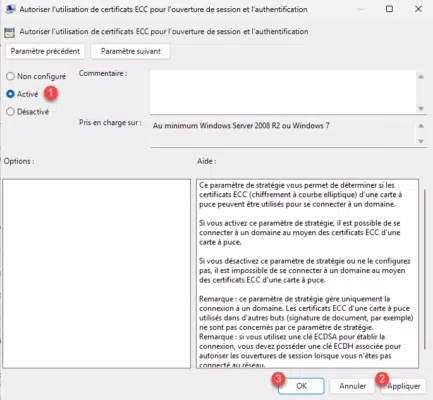

Activer 1 le paramètre puis cliquer sur les boutons Appliquer 2 et OK 3.

La stratégie est configurée, fermer l’éditeur.

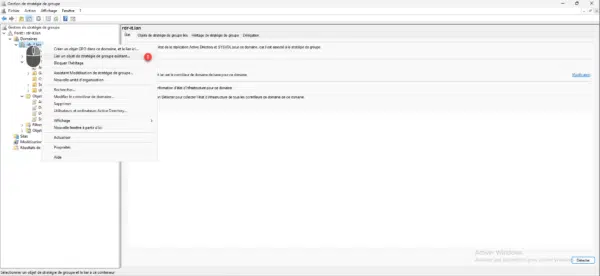

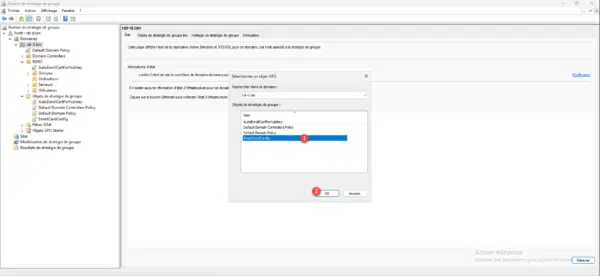

Maintenant, il faut lier l’objet GPO, ici je vais la lier à la racine du domaine, afin que cela soit appliquer aux contrôleurs de domaine également, faire un clic droit sur la racine du domaine puis cliquer sur Lier un objet de stratégie de groupe existant 1.

Sélectionner l’objet de stratégie de groupe 1 puis cliquer sur OK 2.

Test d’utilisation de la clé Yubikey

Si vous ne l’avez pas encore fait, ajouter un ou plusieurs utilisateur dans le groupe Active Directory qui permet l’enrôlement automatique.

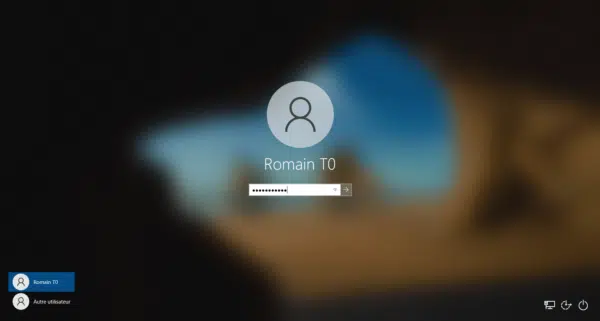

Sur un ordinateur client, brancher la clé Yubikey et ouvrir une session utilisateur qui est dans le groupe.

Dans le tutoriel, je vais configurer la Yubikey pour mon en T0.

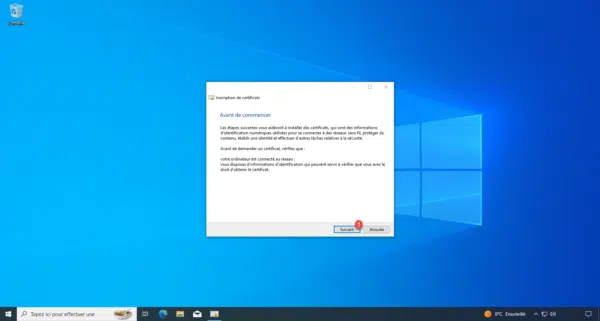

Après l’ouverture de session, vous devez avoir une notification Windows, qui vous indique qu’une inscription de certificat est en attente, cliquer dessus.

Cela va lancer l’assistant d’inscription de certificat, cliquer sur Suivant 1 pour commencer.

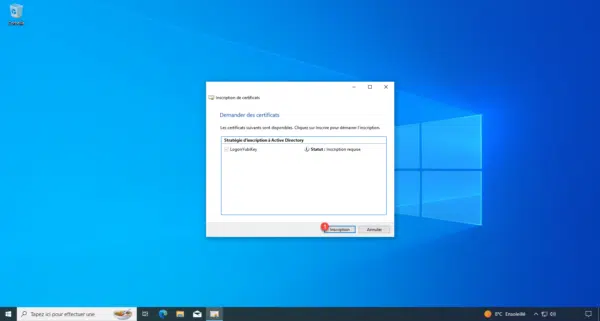

On peut voir que le certificat demandé correspond au modèle que l’on a créé au début, cliquer sur le bouton Inscription 1.

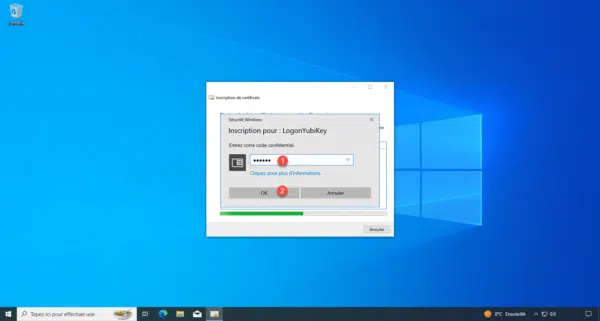

Lors de la génération du certificat, celui-ci va être automatiquement ajouter à la clé Yubikey, entrer le code PIN 1 puis cliquer sur OK 2.

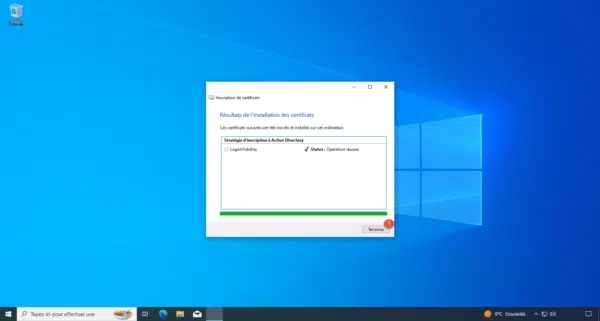

Le certificat est enregistrée sur le clé. Cliquer sur Terminer 1 pour fermer l’assistant.

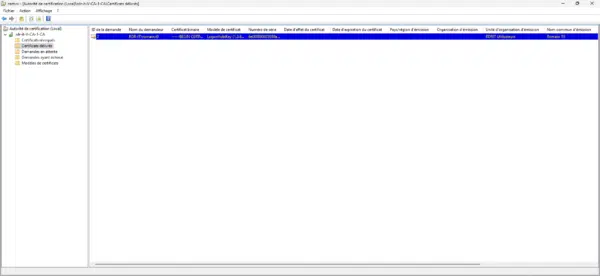

Sur l’autorité de certification, on peut voir le certificat qui a été délivré.

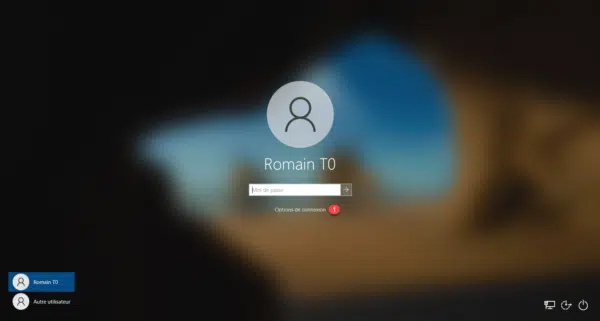

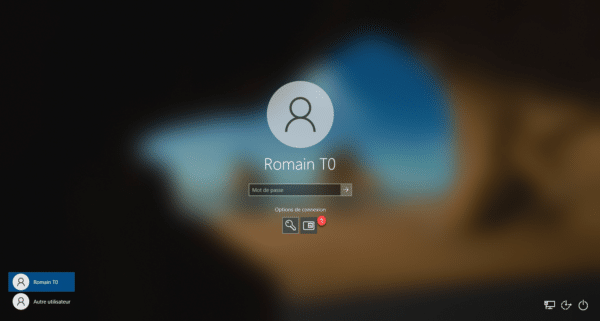

Fermer la session, puis sur la page de connexion, cliquer sur Options de connexion 1.

Cliquer sur l’icone 1 qui correspond à la carte à puce.

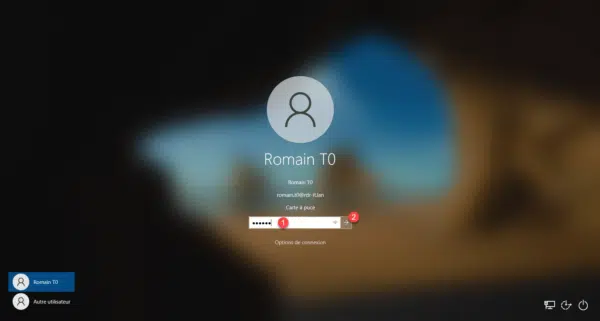

Entrer le code PIN 1 puis valider 2 pour ouvrir la session.

La session s’ouvre …

Se connecter en Bureau à distance

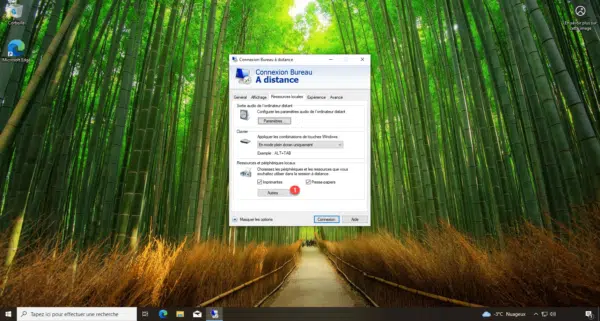

Depuis le client RDP, aller sur l’onglet Ressource locales 1.

Cliquer sur le bouton Autres 1.

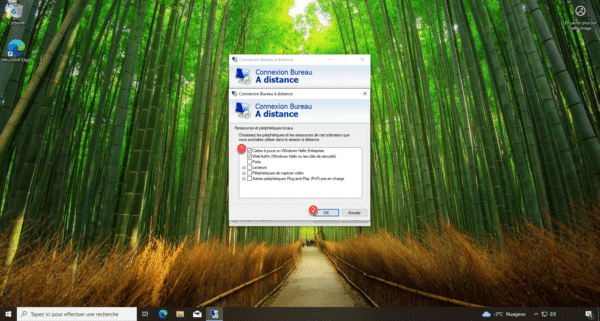

Vérifier que Cartes à puce ou Windows Hello Entreprise 1 est sélectionné, puis cliquer sur OK 2 pour enregistrer et fermer.

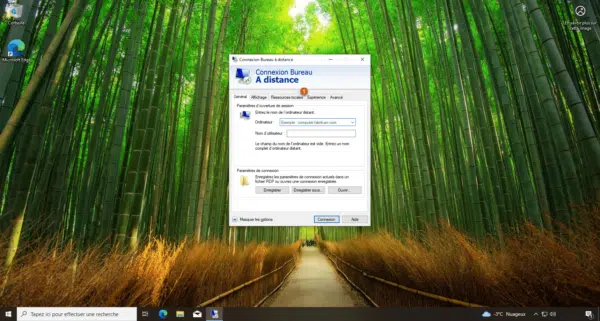

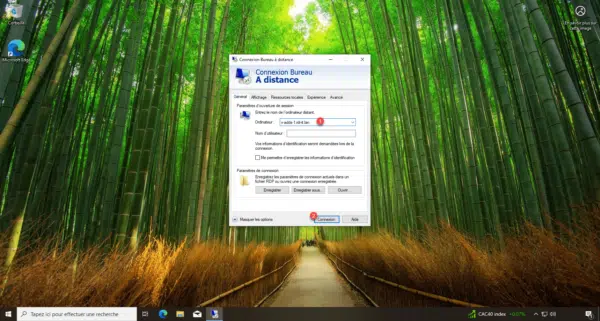

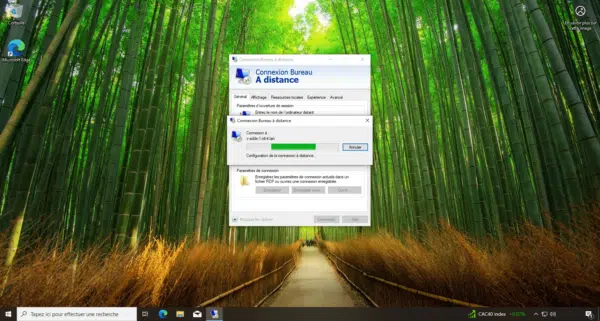

Sur l’onglet Général, entrer le nom de l’ordinateur distant 1 et cliquer sur Connexion 2.

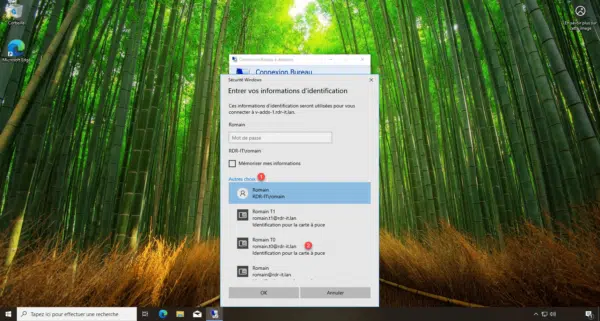

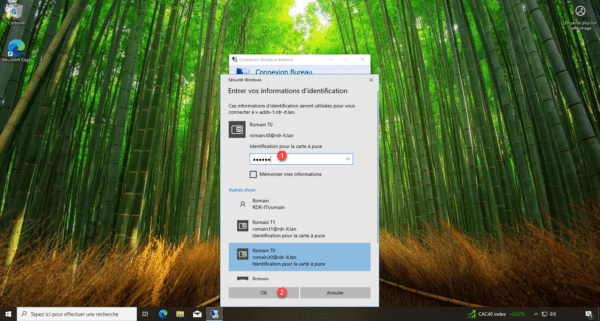

Cliquer sur Autres choix 1 pour afficher la liste des certificats disponibles et sélectionner le compte à utiliser.

Je ne l’ai pas encore aborder, mais il est possible de configurer plusieurs compte sur une même clé, ce qui est pratique dans un modèle de tiering quand on a 4 comptes à utiliser.

Entrer le code PIN 1 puis cliquer sur OK 2 pour vous connecter à l’ordinateur distant en Bureau à distance à l’aide de la clé Yubikey.

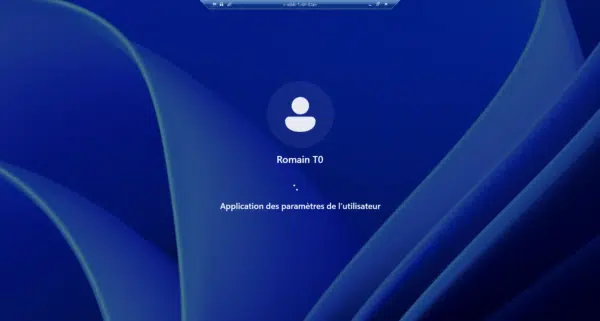

La connexion et l’ouverture de session se fait sur l’ordinateur distant en ayant utiliser la carte à puce (Yubikey).

En plus des sessions locales, vous pouvez utiliser la clé Yubikey pour les sessions RDP.

Troubleshooting

Problème de reconnaissance de la clé en bureau à distance

Lors de la connexion en bureau à distance vous avez l’erreur suivante : The requested key container is not available on the smart card.

Cette erreur est du au fait que l’ordinateur distant ne charge pas le bon driver malgré l’installation des pilotes.

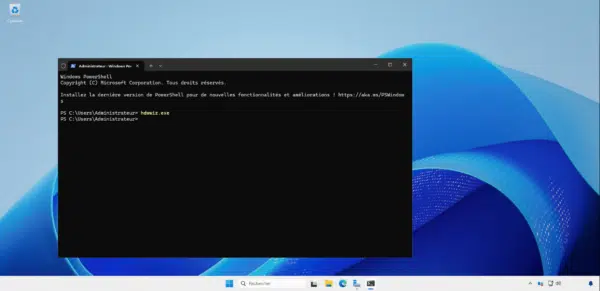

Sur l’ordinateur distant, ouvrir une invite de commande en Administrateur et entrer : hdwwiz.exe.

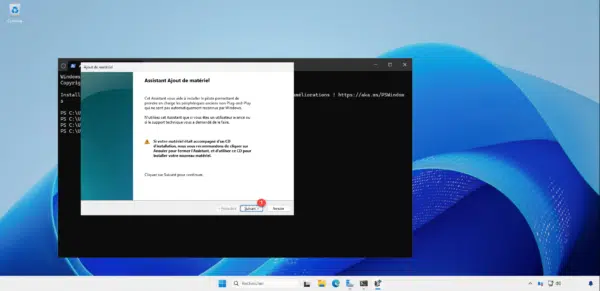

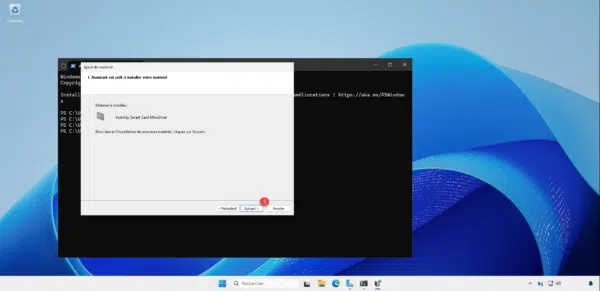

Cela va ouvrir l’assistant d’ajout de matériel, cliquer sur le bouton Suivant 1.

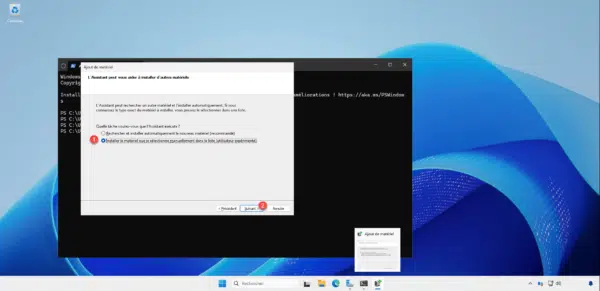

Sélectionner : Installer le matériel que je sélectionne manuellement dans la liste (utilisateur expérimenté) 1 puis cliquer sur Suivant 2.

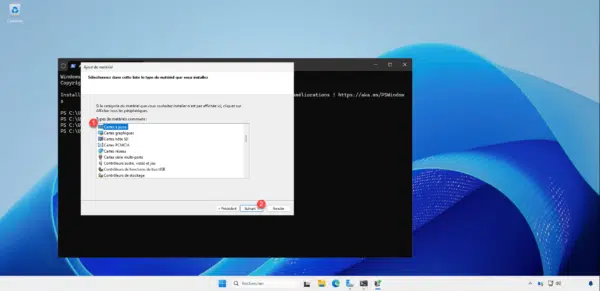

Dans la liste des types de matériels, sélectionner Cartes à puce 1 et cliquer sur Suivant 2.

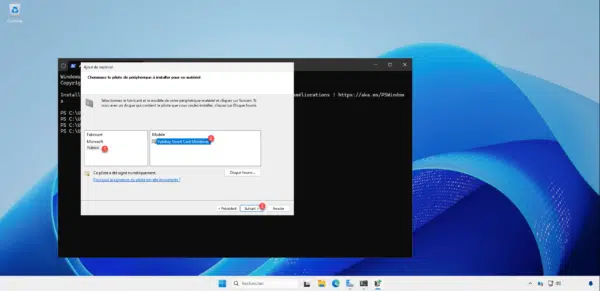

Choisir le fabricant Yubico 1 et le modèle Yubikey Smart Card Minidriver 2 puis cliquer sur le bouton Suivant 3.

Valider l’action en cliquant sur Suivant 1.

Une fois terminée, fermer l’assistant en cliquant sur Terminer 1.

Pour éviter ce problème, il faut déployer le driver avec l’option INSTALL_LEGACY_NODE=1.

msiexec /i YubiKey-Minidriver-x64.msi INSTALL_LEGACY_NODE=1 /quietRelancer l’enrôlement du certificat

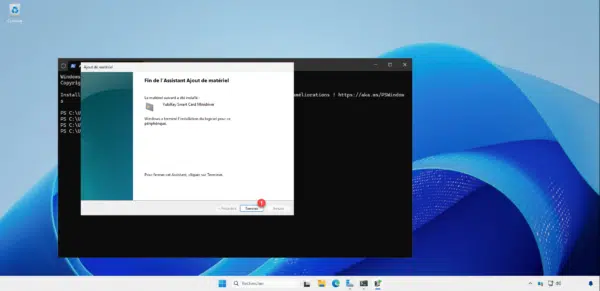

Il est possible de relancer l’enrôlement entrant la commande suivante :

certreq -enroll TemplateName

Cela va relancer l’assistant comme on a pu le voir précédemment.

Verrouiller l’ordinateur lors du retrait de la clé

Il est possible de configurer le comportement de Windows pour verrouiller l’ordinateur quand celle-ci est retirée de l’ordinateur.

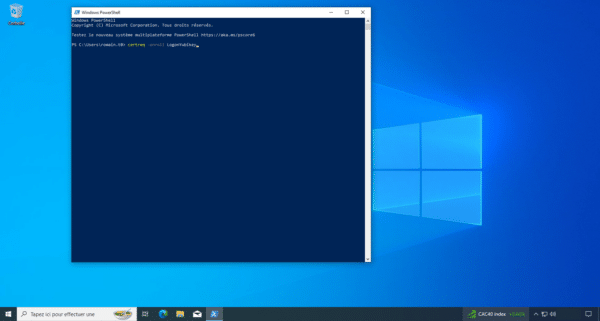

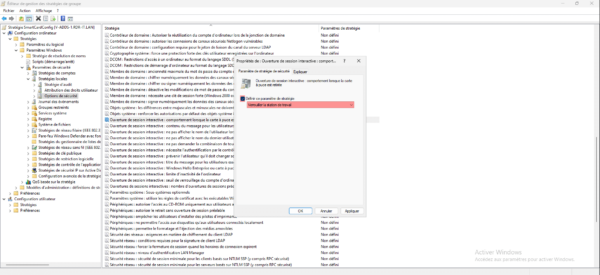

Il faut configurer le paramètre Ouverture de session interactive : comportement lorsque la carte à puce est retirée qui se trouve à l’emplacement suivant : Configuration ordinateur / Stratégies / Paramètres Windows / Paramètre de sécurité / Stratégies locales / Options de sécurité.

Il faut cocher la case Définir ce paramètre de stratégie et sélectionner Verrouiller la station de travail.

Forcer l’utilisation de la carte à puce

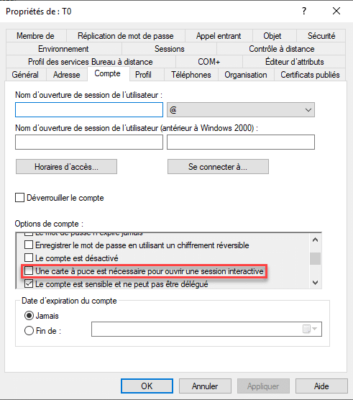

Il est possible de « désactiver » le mot de passe pour l’ouverture de session interactive et de forcer l’utilisation de la clé Yubikey, cette configuration se fait au niveau du compte utilisateur.

Depuis l’onglet Compte dans les options du compte, il faut cocher la case Une carte à puce est nécessaire pour ouvrir une session interactive.

Conclusion

A travers ce tutoriel, on a vu comment mettre en place l’utilisation de clé Yubikey en tant que carte à puce pour gérer l’ouverture de session Windows dans un environnement Active Directory, ce qui permet d’avoir une authentification forte.

De plus l’utilisation de clé Yubikey permet aux utilisateurs sur les sites qui le permettent d’avoir une authentification à facteur multiple avec une seule solution.