Introduction

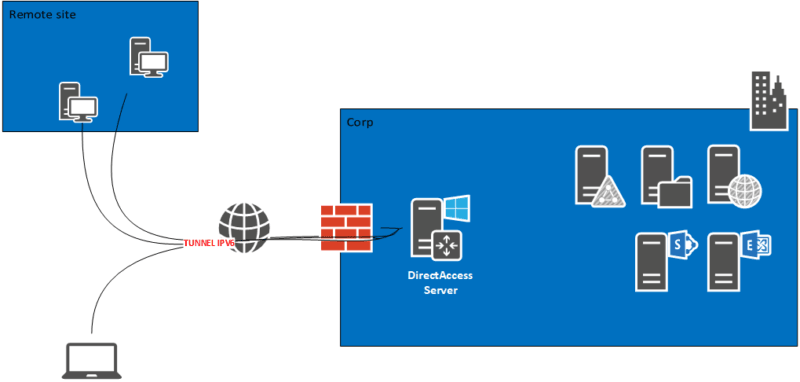

DirectAccess est une fonctionnalité disponible avec le rôle Accès distant, qui permet de mettre en place une solution de connexion automatique au réseau de l’entreprise pour les ordinateurs nomades ou pour les sites distants de petite taille.

Contrairement à un VPN, la connexion est initialisée directement par un service sur l’ordinateur distant, ce qui permet d’avoir un comportement similaire si le poste se trouve dans le réseau de l’entreprise :

- Application des stratégies de groupes.

- Possibilité d’ouvrir d’autre session d’utilisateur présent dans l’Active Directory.

DirectAccess présente également deux autres avantages qui sont :

- La connexion automatique sans manipulation de la part de l’utilisateur.

- La possibilité de forcer le trafic internet par le biais du réseau de l’entreprise ce qui permet d’appliquer les règles de filtrage web (proxy).

DirectAccess s’appuie sur le protocole IPv6 pour la communication entre le réseau de l’entreprise et le client.

Avant d’établir la connexion, le client test l’accès à une sonde pour savoir si celui-ci se trouve dans le réseau de l’entreprise ou à l’extérieur.

Pour la résolution DNS, une stratégie de groupe configure la table NRPT afin que l’ordinateur lorsqu’il est connecté au réseau de l’entreprise envoie les requêtes du domaine locale au serveur DirectAccess.

Il est possible d’augmenter la sécurité des connexions en identifiant les ordinateurs avec un certificat.

Dans ce tutoriel, nous allons voir comment déployer DirectAccess avec un serveur ayant une seule carte réseau derrière un parefeu.

Ce tutoriel peut également être utilisé pour déployer DirectAccess avec Windows 2012R2

Pour fonctionner, le serveur doit être accessible depuis Internet en configurant correctement le NAT/PAT.

Documentation Microsoft : https://docs.microsoft.com/fr-fr/windows-server/remote/remote-access/directaccess/directaccess

Prérequis

Le déploiement et l’utilisation de DirectAccess nécessite plusieurs prérequis :

- Être dans un environnement Active Directory répliqué avec DFS-R

- Dédié un serveur à ce rôle :

- Membre du domaine

- Le pare-feu Windows doit obligatoirement être activé, c’est celui-ci qui gère la transition IPv4 <-> IPv6

- Dédier un groupe Active Directory pour les ordinateurs qui utilisent DirectAccess.

- Clients membres du domaine :

- Windows 7,8,8.1,10 Entreprise

- Pare-feu activé

- Configurer un enregistrement DNS accessible depuis Internet (exemple : da.domain.com).

- Configurer le pare-feu périmétrique pour transférer le trafic au serveur DirectAccess.

Si vous souhaitez activer l’authentification des postes avec un certificat, il faut mettre en place une autorité de certification d’entreprise.

Afin que les clients puissent récupérer la configuration DirectAccess, ils doivent être configurés dans le réseau de l’entreprise.

Ports et protocoles utilisés par DirectAccess

Voici la liste des ports et protocole à ouvrir sur un pare-feu pour autoriser Direct Access

Accès en IPv4 :

- TCP 443 : pour les clients qui utilisent IP-HTTPS qui permet l’encapsulation des paquets IPv6.

- UDP 3544 : pour les clients utilisent la technologie Teredo.

- Protocole IP 41 : pour les clients qui utilisent la technologie 6to4.

- TCP 62000 : si le serveur d’emplacement réseau est sur le serveur DirectAccess lui-même et que celui-ci ne dispose que d’une seule carte réseau.

Accès en IPv6 :

- Protocole IP 50

- UDP 500