Utiliser le proxy WAP

Utilisation du WAP sans authentification

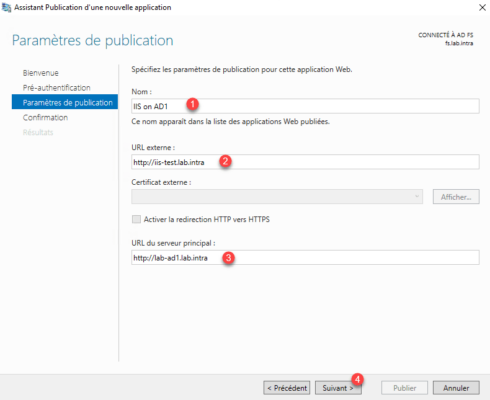

Dans cette partie, nous allons mettre en place une règle waP sans authentification pour aller consulter le site IIS sur le serveur LAB-AD1.

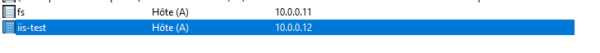

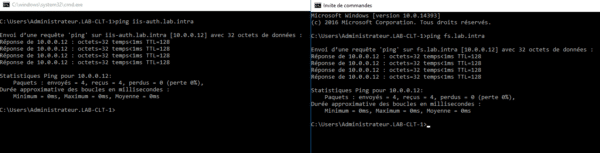

Avant de comment, il faut créer un enregistrement DNS qui va pointer sur le serveur proxy, dans l’exemple, l’enregistrement iis-test.lab.intra va pointer sur l’IP du serveur WAP.

Configuration

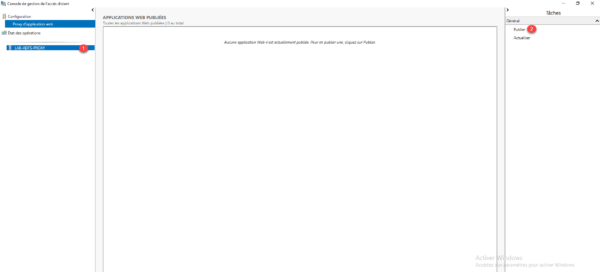

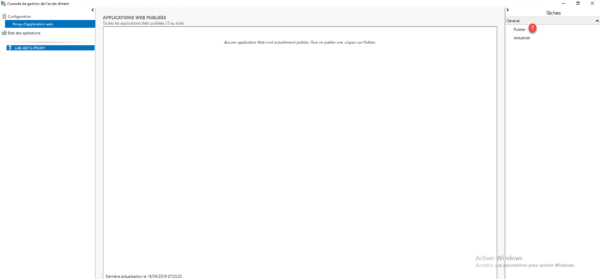

Depuis la console de gestion de l’accès distant, sélectionner le proxy 1 et cliquer sur Plublier 2.

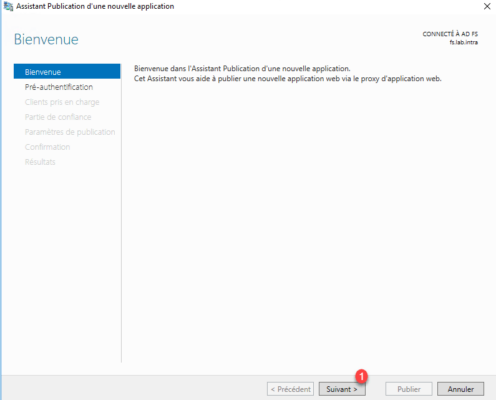

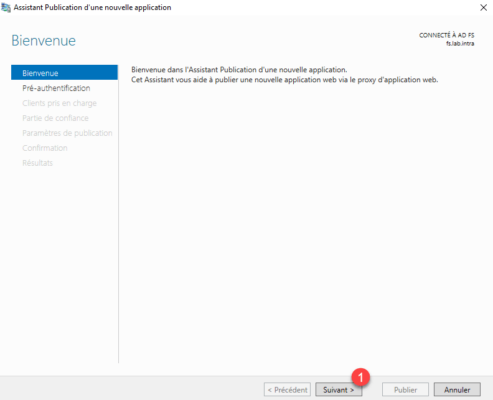

Au lancement de l’assistant, cliquer sur Suivant 1.

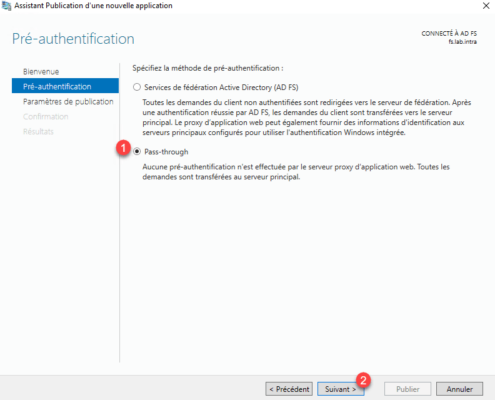

Choisir l’option Pass-trough 1 puis cliquer sur Suivant 2.

Donner un nom pour la publication 1, entrer l’url d’accès externe 2 et l’url du serveur en interne 3 puis cliquer sur Suivant 4.

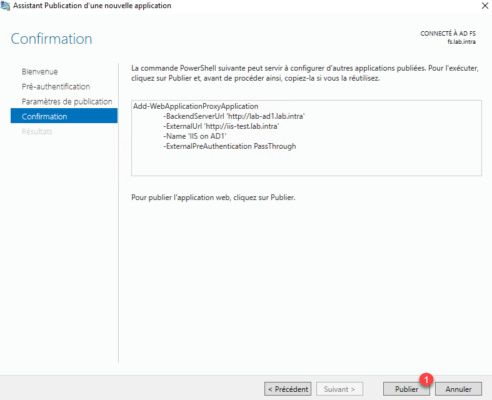

Confirme la publication en cliquant sur Publier 1.

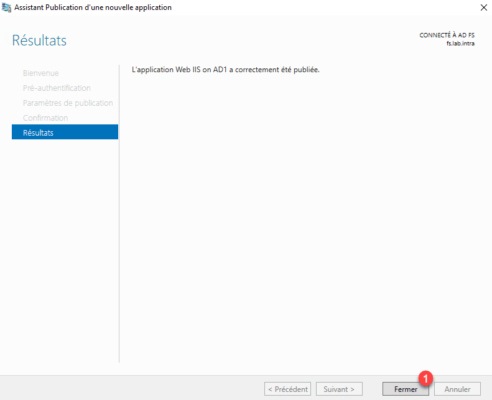

Une fois la configuration terminée, cliquer sur Fermer 1 pour quitter l’assistant.

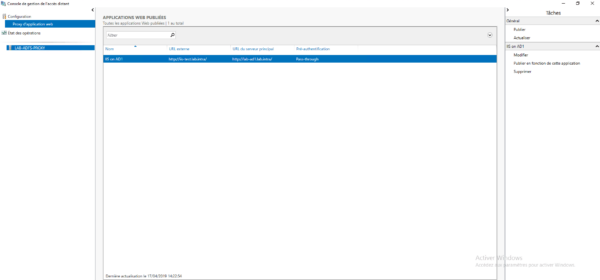

L’application est disponible dans la console.

Ajouter un enregistrement DNS pour résoudre le nom externe en interne.

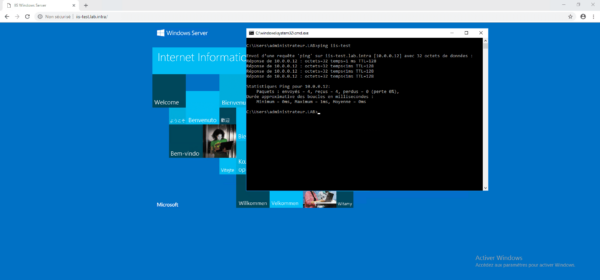

Test

Depuis un poste client, lancer un navigateur internet et entrer l’adresse externe du site, la page par défaut de IIS s’affiche.

Utilisation du WAP avec authentification

Dans cette partie, nous allons voir comment ajouter une authentification pour accéder à la page du serveur IIS.

Dans la console du proxy supprimé la publication. Pour fonctionner, il faut que le domaine fs.lab.intra pointe également sur le serveur proxy, j’ai donc ajouté dans le fichier host du client de test un enregistrement.

Pour cette partie, j’ai également activé la liaison HTTPS sur le site IIS et installer les certificats pour assurer le bon fonctionnement.

Configuration

Sur la console AD FS, aller sur le dossier Approbation de partie de confiance 1 et cliquer sur Ajouter une approbation de partie de confiance 2 dans le menu Actions.

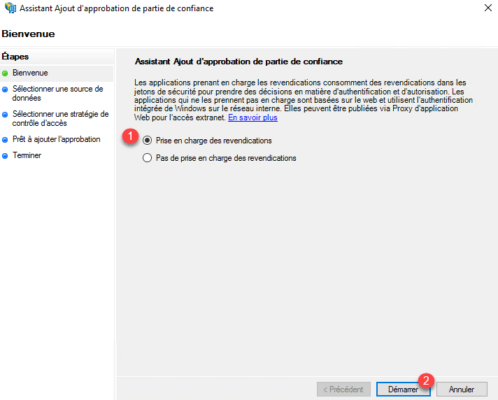

A l’ouverture de l’assistant, choisir l’option Prise en charge des revendications 1 et cliquer sur Démarrer 2.

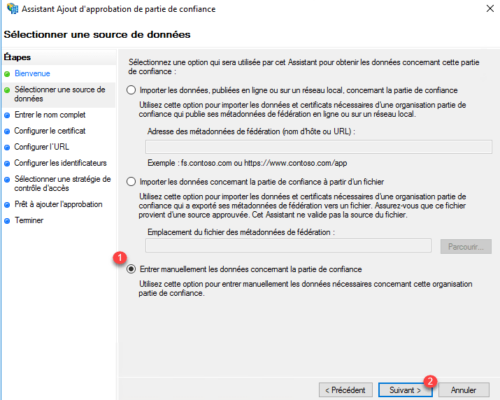

Choisir l’option Entrer manuellement les données concernant la partie de confiance 1 et cliquer sur Suivant 2.

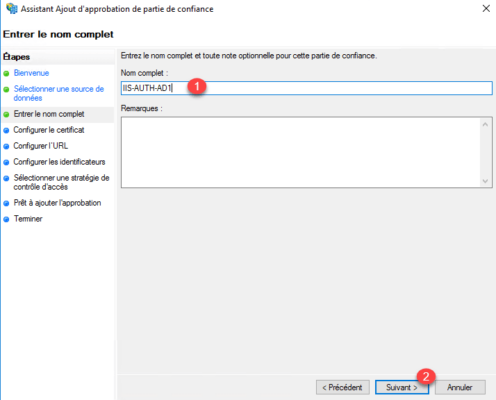

Entrer le nom 1 pour la partie de confiance et cliquer sur Suivant 2.

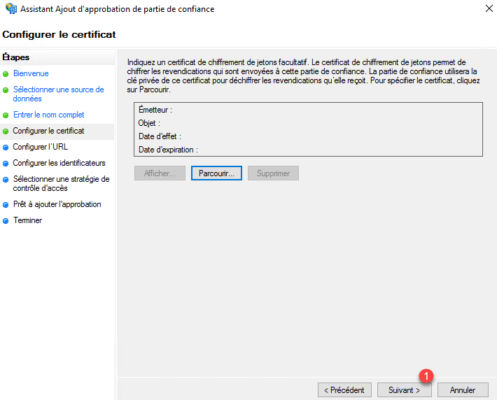

Passer la partie certificat pour le chiffrement du jeton en cliquant sur Suivant 1.

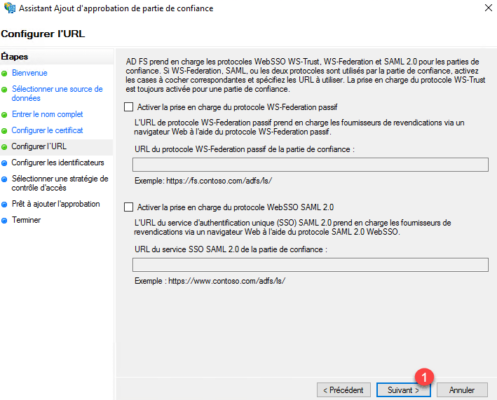

Configuration d’url, cliquer sur Suivant 1.

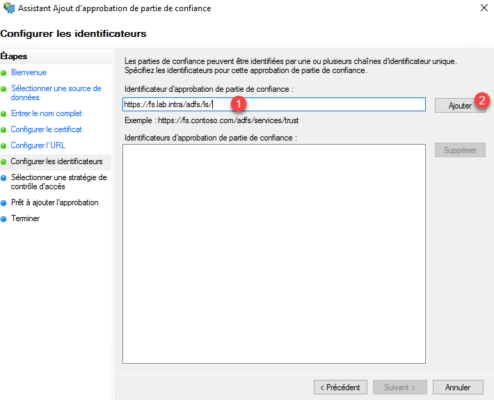

Identificateur, configurer l’url du portail https://fs.domain.com/adfs/ls/ 1 et cliquer sur Ajouter 2.

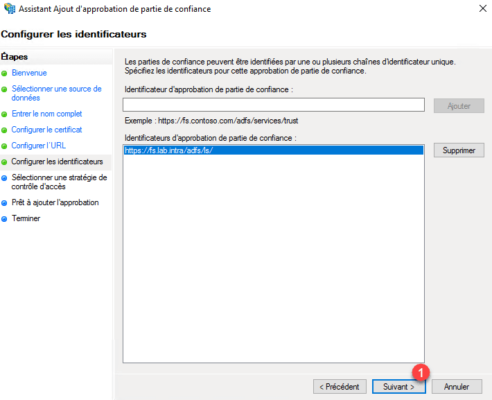

Cliquer ensuite sur Suivant 1.

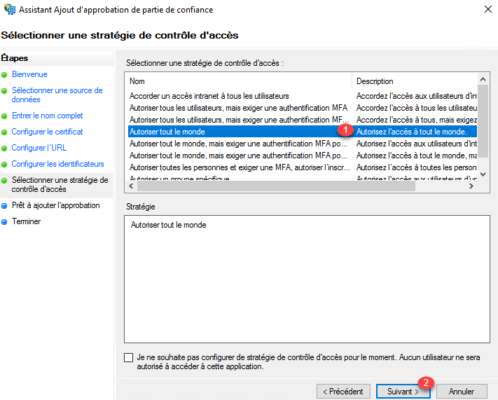

Sélectionner Autoriser tout le monde 1 et cliquer sur Suivant 2.

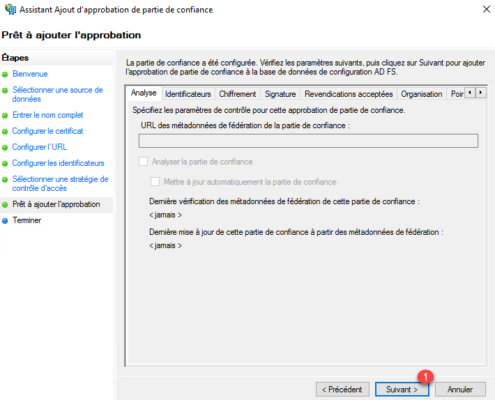

Cliquer sur Suivant 1.

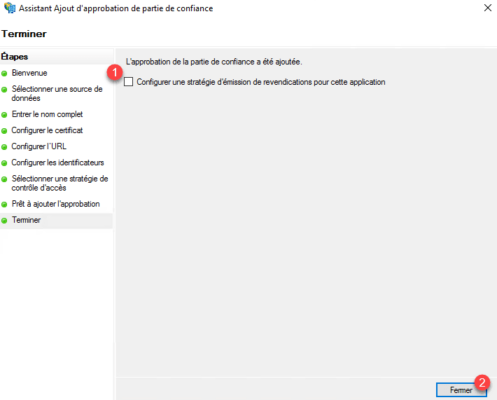

Décocher la case Configurer une stratégie d’émission de revendications pour cette application 1 et cliquer sur Fermer 2.

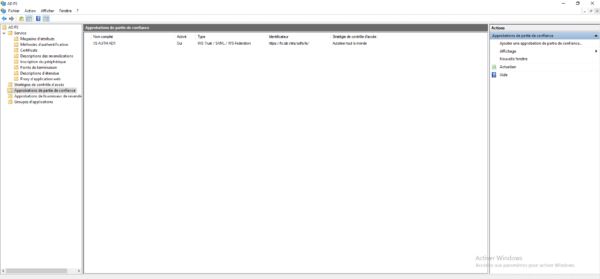

L’approbation est ajoutée dans la console AD FS.

Maintenant aller sur le serveur proxy, depuis la console d’administration, cliquer sur Publier 1.

Au lancement de l’assistant cliquer sur Suivant 1.

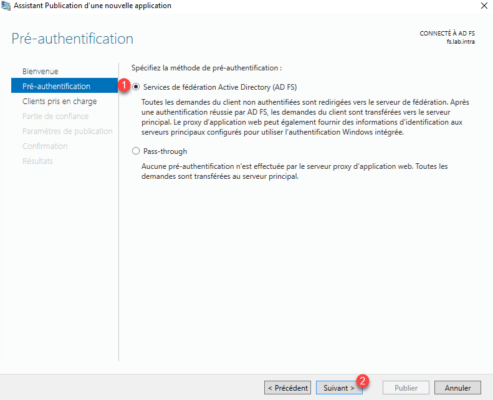

Pré-authentification sélectionner Service de fédération Active Directory (AD FS) 1 puis cliquer sur Suivant 2.

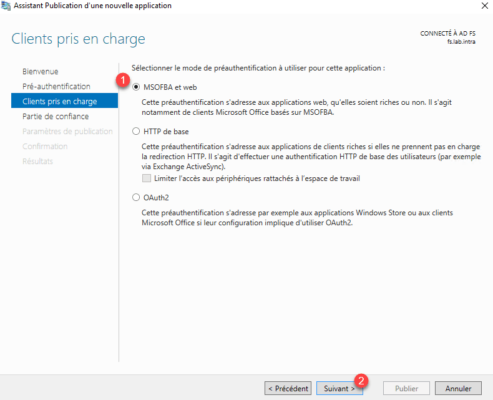

Choisir l’option MFSOFBA et Web 1 et cliquer sur Suivant 2.

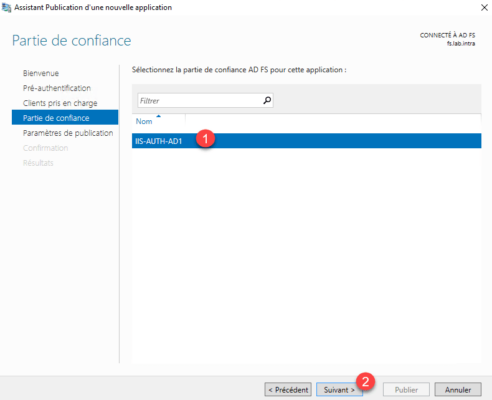

Sélectionner la partie confiance créée sur le serveur AD FS 1 et cliquer sur Suivant 2.

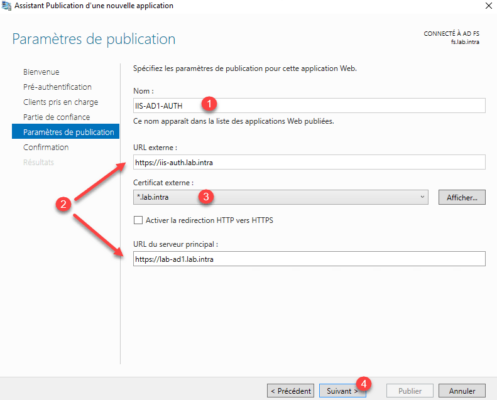

Comment pour la partie sans authentification, nommer la publication 1, configurer les urls 2, sélectionner le certificat HTTPS 3 et cliquer sur Suivant 4.

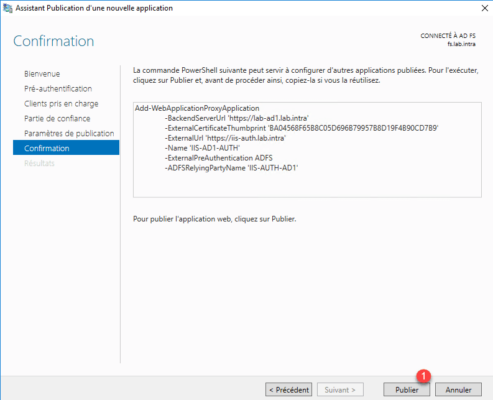

Confirmer la création en cliquant sur Publier 1.

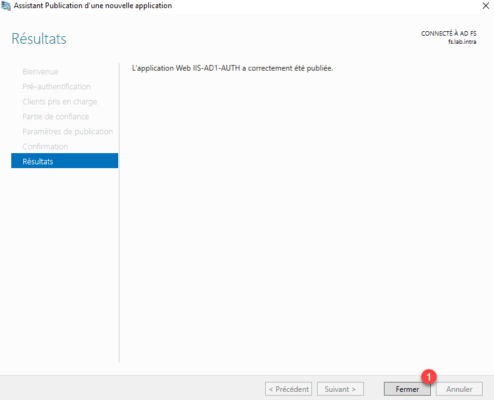

Cliquer sur Fermer 1 pour quitter l’assistant.

Test

L’url externe de la publication et du service de fédération doivent pointer le serveur Proxy.

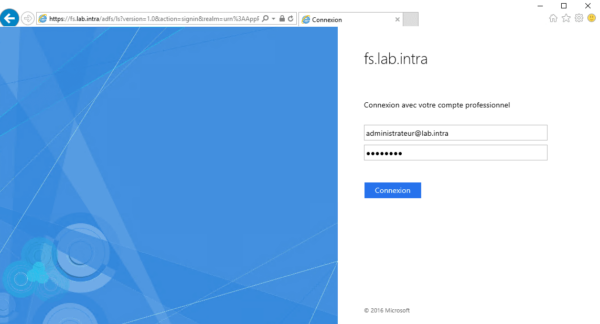

Depuis un client, lancer le navigateur internet et entrer l’url externe configuré sur le service WAP. Vous devirez normalement être redirigé sur un formulaire d’authentification. Saisir les informations pour s’identifier et cliquer sur Connexion.

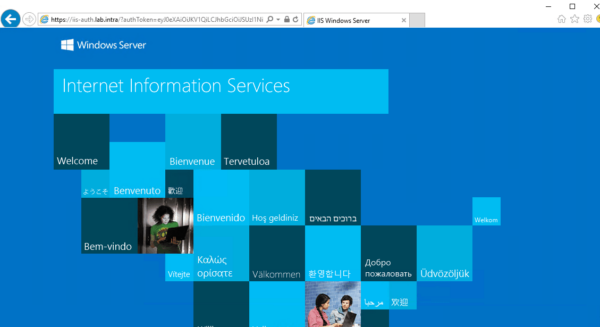

Une fois identifié, la page IIS s’affiche et on peut voir le paramètre authToken dans l’URL.

dans mon cas , j aimerai savoir comment obtenir un certificat pour ADFS apartir de mon ADCS

Merci boucoup

Bonjour,

Vous trouverez ici : https://rdr-it.com/autorite-certification-entreprise-installation-configuration-windows-server/6/#faire-une-demande-personnalisee-de-certificat un tutoriel qui explique comment faire une demande personnalisée pour obtenir un certificat que vous pourrez déployer sur vos serveurs ADFS.

Romain