Bonjour,

Suite à l’article : Splunk : centralisateur de log, j’ai continué à découvrir Splunk pour essayer de sortie quelque chose des logs.

Je me suis donc connecter à splunkbase qui propose des addons/plugins pour Splunk.

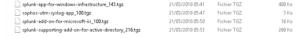

Après une recherche avec le mot avec le mot clef Windows, je me suis arrêté sur les addons suivants :

Splunk Add-on for Microsoft Windows : qui permet de formater les logs Windows (je cherche encore pourquoi je l’ai installé).

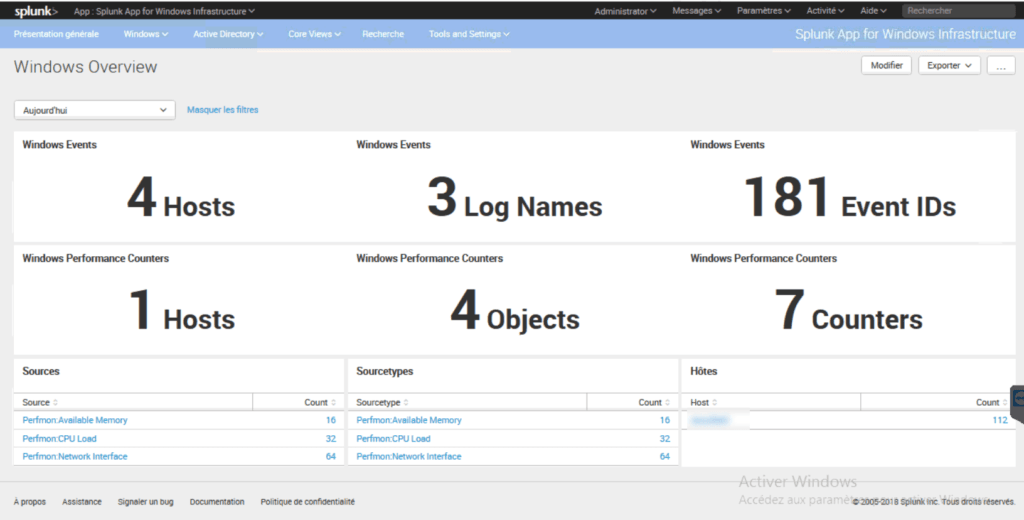

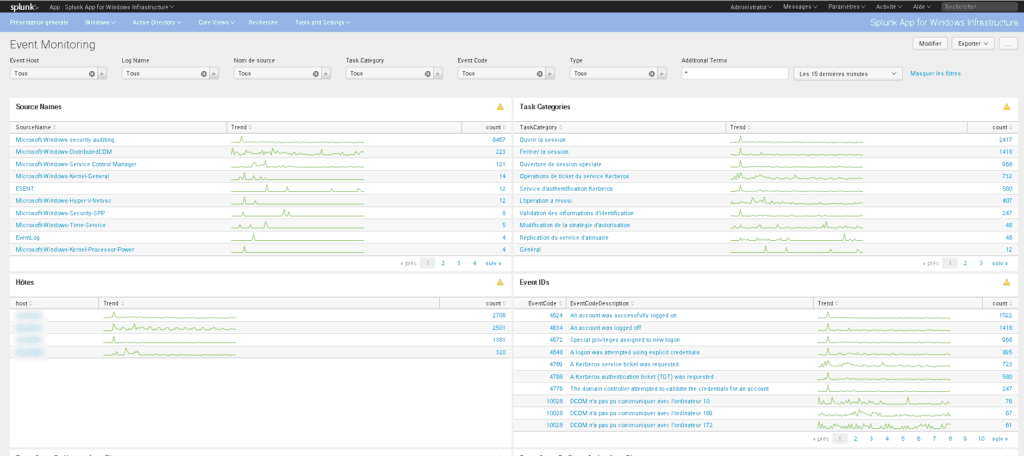

Splunk App for Windows Infrastructure : celle-ci est la plus intéressante, elle génère des tableaux de bord, graphiques, rapports par rapport au logs Windows que sont envoyés avec Splunk Universel Forwarder.

J’ai également fait une recherche avec le terme Sophos pour voir si je pouvais exploiter les logs du firewall XG, j’ai juste trouvé des addons pour la version UTM. C »est dommage l’addon pour les firewalls Palo Alto a l’air top !

Maintenant que l’on a nos addons, on va les installer sur Splunk.

Installation des addons

L’installation est relativement simple, une fois connecté à l’interface Splunk, cliquer sur l’engrenage 1.

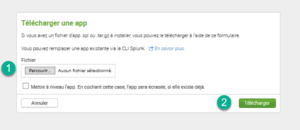

Cliquer sur Installer l’app à partir du fichier 1.

1 Cliquer sur Parcourir… et aller chercher l’archive télécharger.

2 Cliquer sur Télécharger

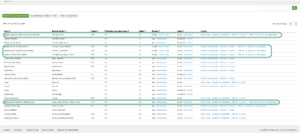

Listes des addons installées.

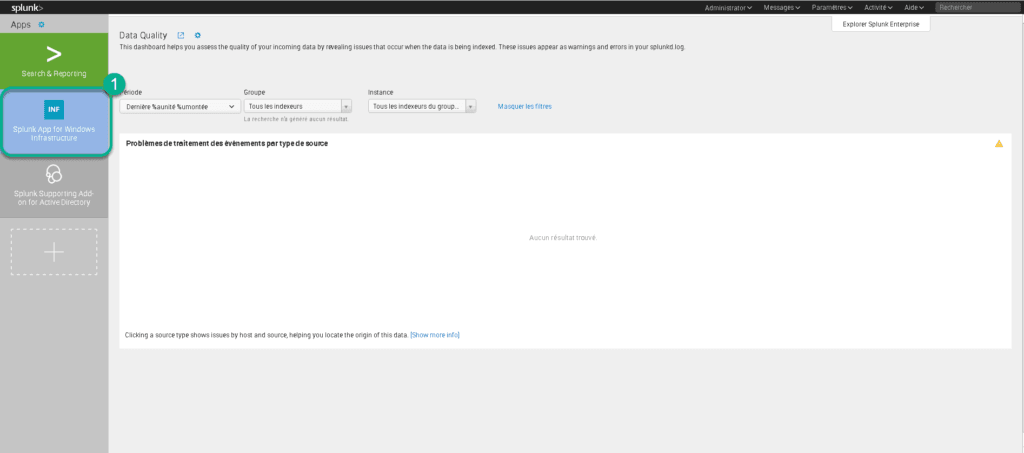

Splunk App for Windows Infrastructure

Focus sur cet addon qui va vous permettre d’avoir des rapports sur votre infrastructure.

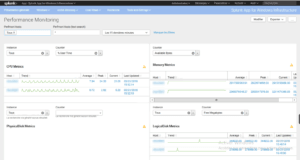

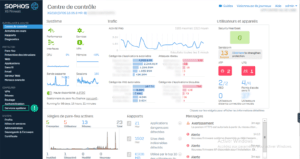

Voici quelques captures :

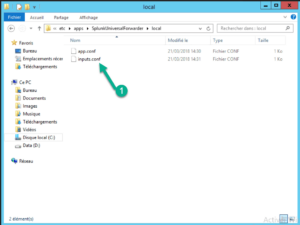

J’ai eu du mal à faire remonter les informations de performance des Windows, après quelque essaie et recherche , j’ai réussi à faire remonter les données.

Il faut modifier le fichier 1 input.conf qui se trouve à l’emplacement suivant : C:\Program Files\SplunkUniversalForwarder\etc\apps\SplunkUniversalForwarder\local

Éditer le fichier avec un le programme de votre choix, celui doit être lancer en administrateur et ajouter la ligne ci-après à chaque section [perfmon://xxxx].

useEnglishOnly = true

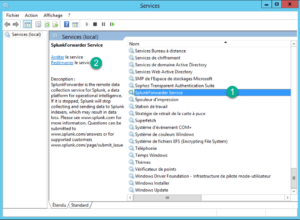

Il faut redémarrer le service pour la prise en compte des modifications.

1 Chercher le service SplunkForwarder Service.

2 Cliquer sur Redémarrer.

Voici un aperçu de ce que vous devriez avoir.

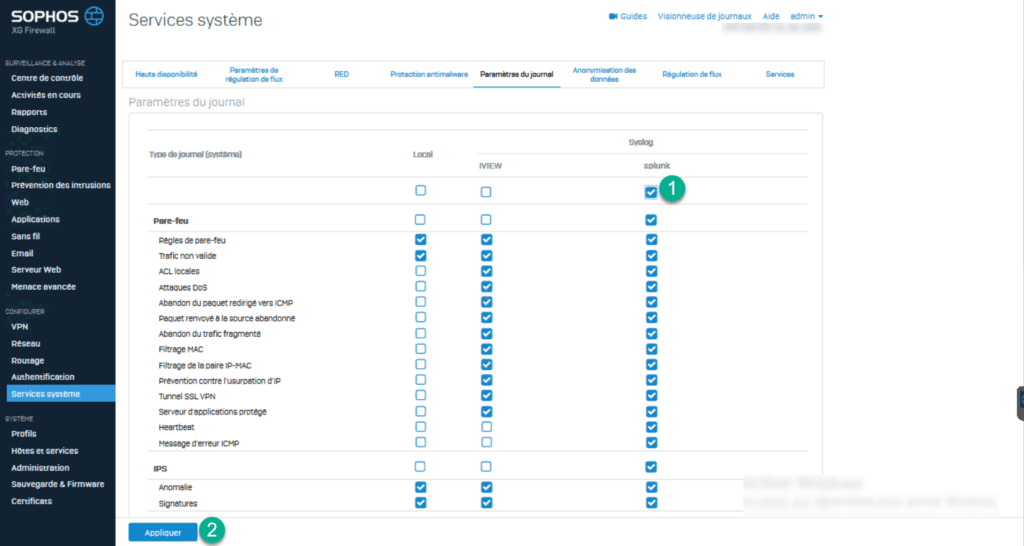

Transfert des logs d’un firewall Sophos XG vers Splunk

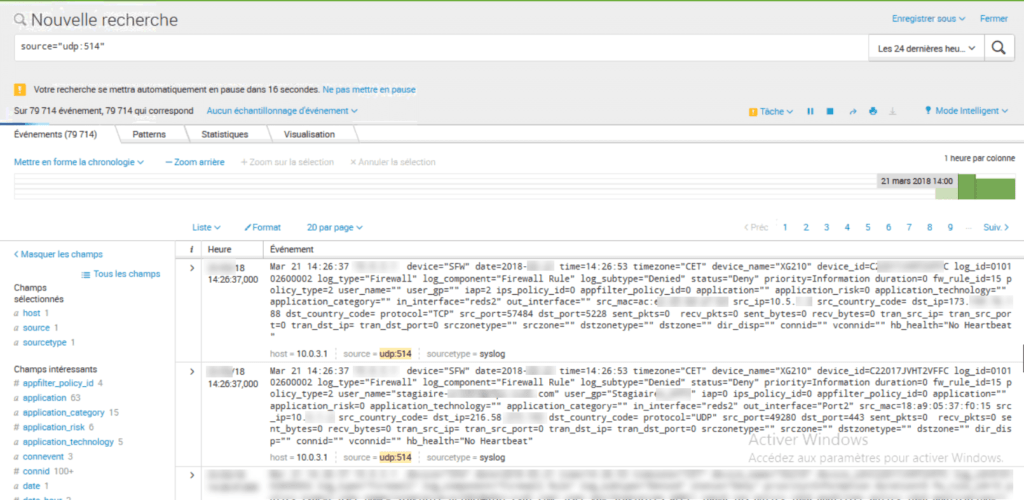

Par curiosité, j’ai tout même test l’addon Splunk for SophosUTM pour voir s’il pouvait sortir quelques choses avec les logs d’un XG.

Le résultat n’a pas été concluant, mais je vais quand même vous expliquer comment transférer les logs vers splunk.

Information

La procédure suivante est valable avec n’importe quel serveur Syslog et fonctionne également avec iView.

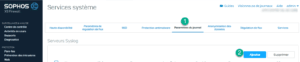

1 Cliquer sur Services système

1 Cliquer sur Paramètres du journal

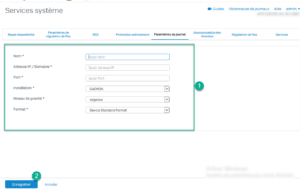

2 Ajouter

1 Remplir les formulaires avec les informations du serveur Syslog

2 Cliquer sur Enregistrer

1 Le serveur Syslog devrait être dans la liste.

1 Sélectionner les informations à envoyer

2 Cliquer sur Appliquer.

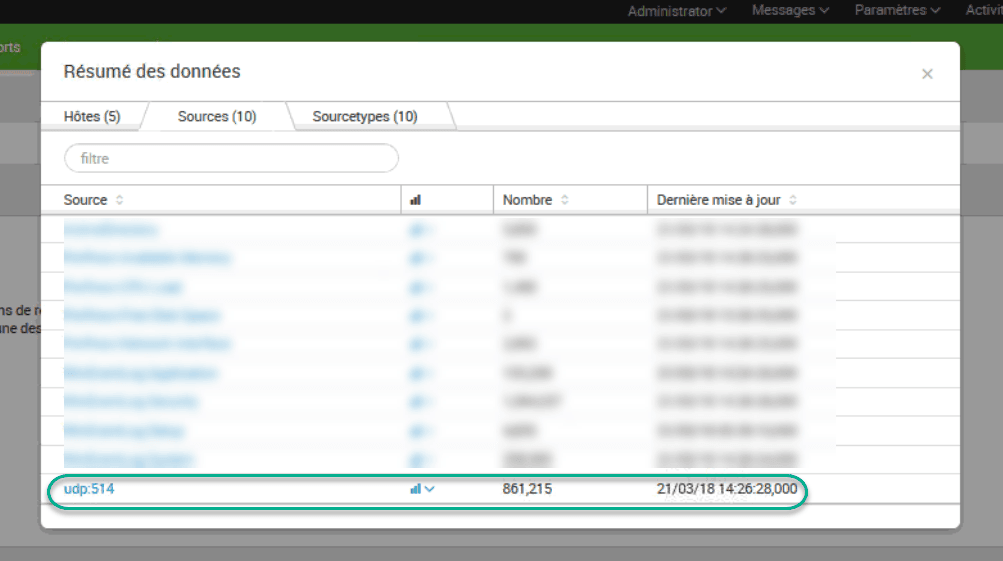

Les logs devraient être visible depuis Splunk

J’espère que ce second article sur Splunk vous aidera dans la découverte de cet outil.