Introduction

Dans ce tutoriel, je vais vous expliquer comment activer Bitlocker avec une puce TPM.

Bitlocker est une fonctionnalité de Windows qui permet d’activer le cryptage d’un disque dur afin de sécuriser les données.

La puce TPM est une puce matérielle qui va stocker la clef de décryptage et qui est propre à l’ordinateur.

Il est aussi possible d’activer le déverrouillage (décryptage) à l’aide d’un code au démarrage de Windows.

Dans la configuration du tutoriel, aucun code de déblocage n’est demandé au démarrage.

Avant de rentrer dans les détails, je vais vous expliquer pourquoi activer le cryptage avec une puce TPM.

Cette solution est surtout utile en cas de perte ou vol de votre ordinateur pour protéger les données qui sont dessus à condition d’avoir un mot de passe fort afin que celui-ci ne soit pas cassé, si le disque est installé dans un autre ordinateur, il faudra utiliser la clef de décryptage pour accéder aux données.

Il est possible sur les ordinateurs de génération 2 avec Hyper-V, d’ajouter une puce TPM virtuelle pour crypter les disques durs afin d’augmenter la sécurité de données sensibles.

Avant d’activer Bitlocker sur un serveur de production qui est sauvegardé, vérifier que votre logiciel de sauvegarde prennent en charge Bitkocker. Souvent la restauration granulaire n’est pas disponible.

Pour le tutoriel, j’ai utilisé une machine virtuelle sous Hyper-V, sur un ordinateur physique, je vous laisse vérifier dans les spécifications techniques de celui-ci s’il est équipé d’une puce TPM.

Il faut également prévoir une clef USB ou une autre disque pour le stockage du fichier contenant la clef de décryptage.

Ajouter une puce TPM à un ordinateur virtuel Hyper-V (facultatif)

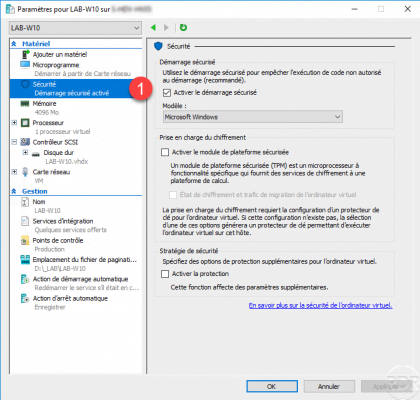

L’ajout du composant doit se faire ordinateur éteint.

Ouvrir les paramètres de l’ordinateur et aller Sécurité 1.

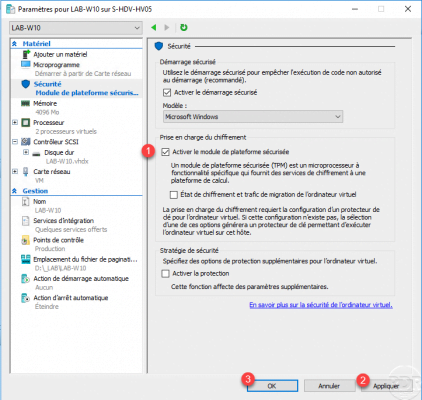

Cocher la case Activer le module de plateforme sécurisée 1 et cliquer sur Appliquer 2 et OK 3.

Vérifier la présence d’un module TPM

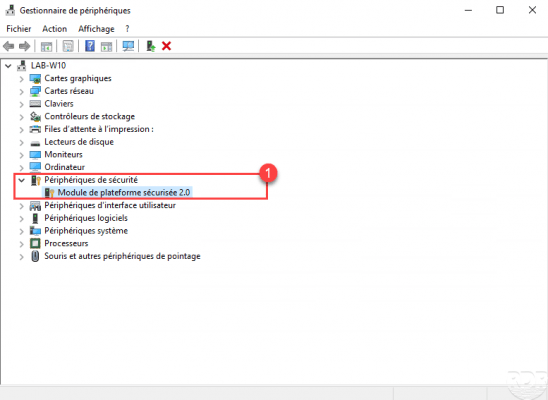

Depuis la Gestionnaire de périphériques, vérifier la présence du Module de plateforme sécurisée 2.0 1.

Activer Bitlocker

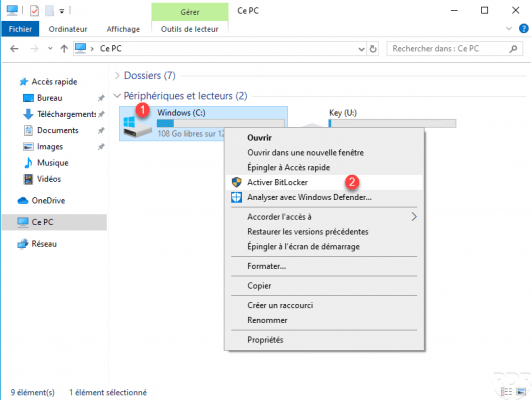

Ouvrir l’explorateur de fichiers.

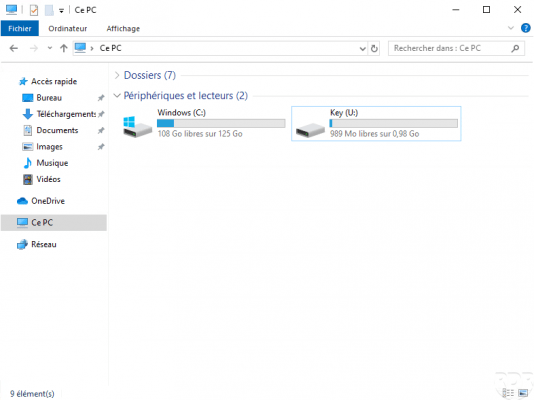

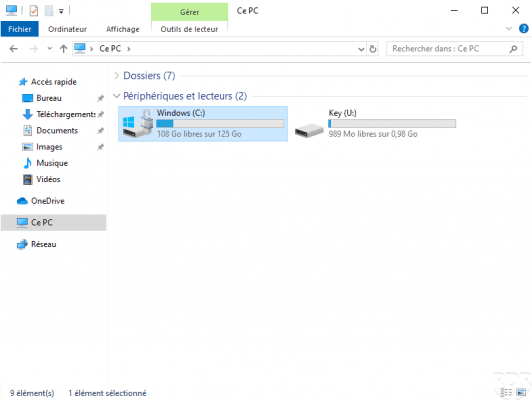

Brancher une clef USB avant de passer à la suite, où dans le cas d’une machine virtuelle ajouter un disque virtuel

Faire un clic droit sur le lecteur 1 et cliquer sur Activer Bitlocker 2.

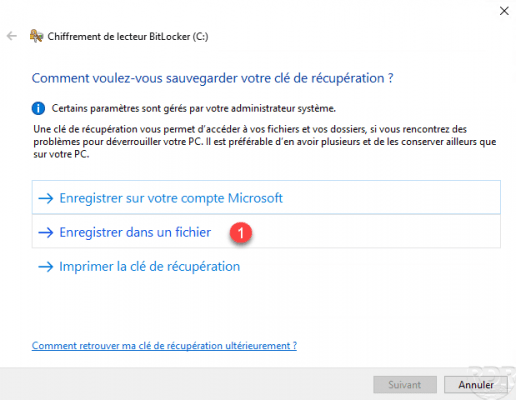

Une fois l’assistant lancé, la première étape consiste à enregistrer la clef de récupération, cliquer sur Enregistrer dans un fichier 1.

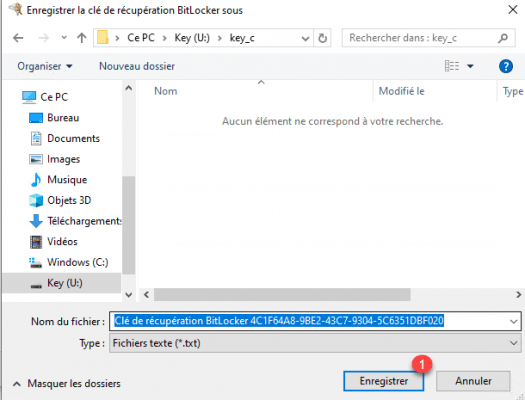

Enregistrer 1 le fichier contenant la clef de récupération.

Le fichier doit être placé dans un dossier, il n’est pas possible de l’enregistrer à la racine d’un lecteur.

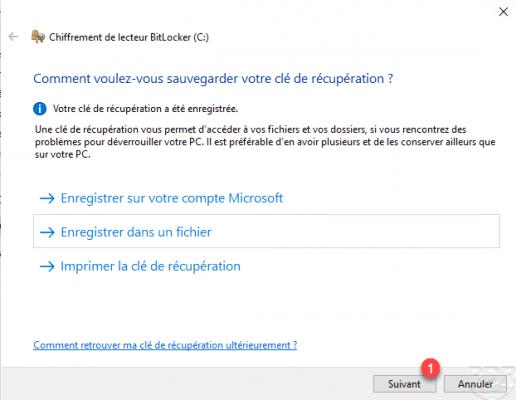

Cliquer sur Suivant 1.

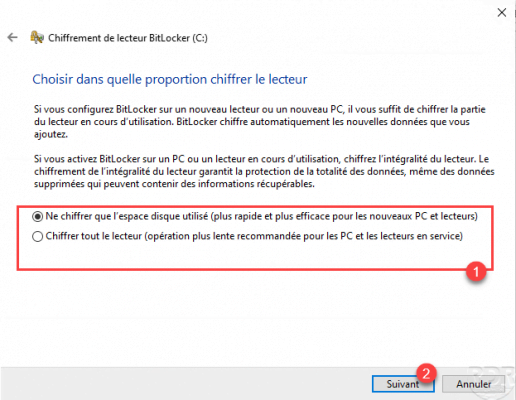

Choisir si l’on souhaite chiffrer tout le disque ou seulement l’espace utilisé 1 et cliquer sur Suivant 2.

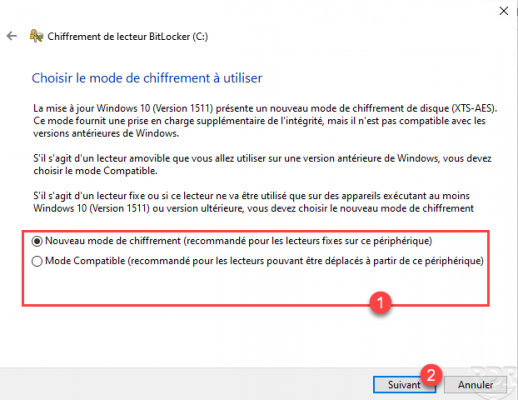

Choisir le mode de chiffrement Bitlocker 1 et cliquer sur Suivant 2.

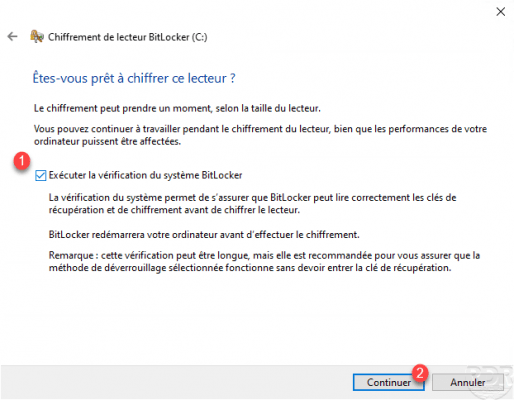

Cette option est facultative, mais je vous recommande de cocher la case Executer la vérification du système Bitlocker 1 et cliquer sur Continuer 2.

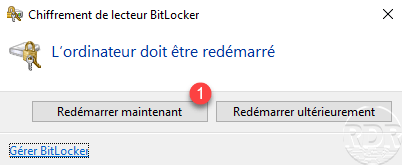

Cliquer sur Redémarrer maintenant 1, le chiffrement commencera après le redémarrage de l’ordinateur.

Patienter pendant le redémarrage, quand celui-ci est effectué ouvrir une session.

Ouvrir l’explorateur de fichiers et afficher les lecteurs, un cadenas s’affiche sur le lecteur où Bitlocker est activé 1.

Il est possible de suivre l’état d’avancement du chiffrage en cliquant sur l’icône dans la zone de notification.

Conclusion

Bitlockler est une solution intégrée à WIndows qui permet d’augmenter le niveau de sécurité des données. Le cryptage des lecteurs à un impact sur les performances, sur des disques de types SSD, cela se ressent très peu, par contre sur les ordinateurs portables d’entrée de gamme équipé de disque dur en 5200 tours/minute le perte de performance peut se faire resentir.

Je vous conseille d’activer Bitlocker sur les ordinateurs portables afin de mettre un rempart supplémentaire pour la protection de vos données quelles soient professionnelles ou personnelles en cas de perte ou de vol. Il est également conseillé de l’activer dans les environnements mutualisés dans le cloud afin de limiter le vol de données.

En entreprise, il est possible de sauvegarder la clef de récupération dans l’Active Directory.