Dans ce tutoriel, je vais vous expliquer comment configurer un système de Tier (tiering) dans un environnement Active Directory, plus précisément comme configurer les stratégies de groupe (GPO).

Ce tutoriel n’est pas un guide complet pour la mise en place du tiering, mais vous explique les GPO de base à mettre en place.

La mise en place d’un modèle 3 tiers est « complexe » et nécessite beaucoup de travail et d’adaptation.

Sommaire

Le tiering c’est quoi ?

Avant de commencer par la partie technique, je vais vous faire un petit rappel sur le modèle 3 tiers aussi appeler tiering. C’est dernières années, le nombre de Cyberattaque à fortement augmenté et la sécurisation des environnements informatique est devenu un enjeu majeur, notamment celui des environnements Active Directory, pour durcir les environnements AD, le modèle 3 tiers (tiering) est devenu une référence.

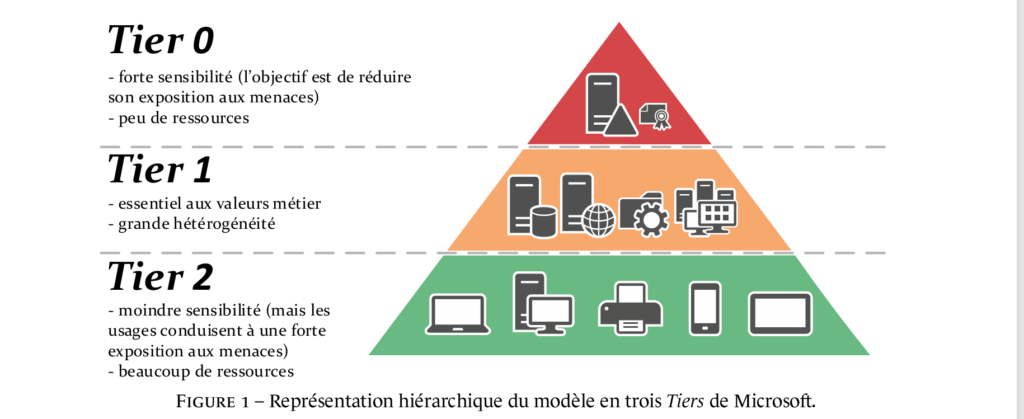

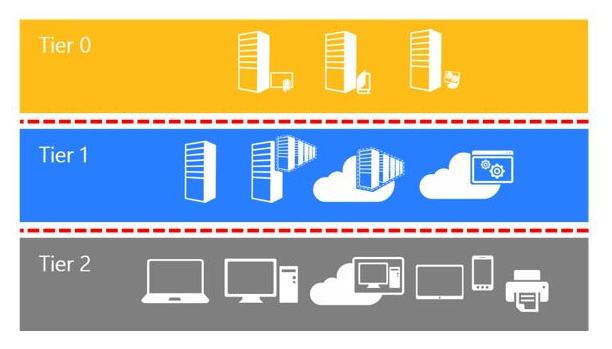

L’idée derrière ce modèle, c’est de cloisonner en 3 niveaux de sensibilité / confiance l’environnement Active Directory.

- Tier 0 : qui est le plus critique dans lequel on va retrouver les contrôleurs de domaine, PKI

- Tier 1 : qui est aussi critique, lui va contenir tous les serveurs comme les serveurs de fichiers, applicatifs, base de données …

- Tier 2 : va contenir le reste des équipements, comme les ordinateurs, serveur de bureau à distance, téléphones, impressions …

Quelques illustrations :

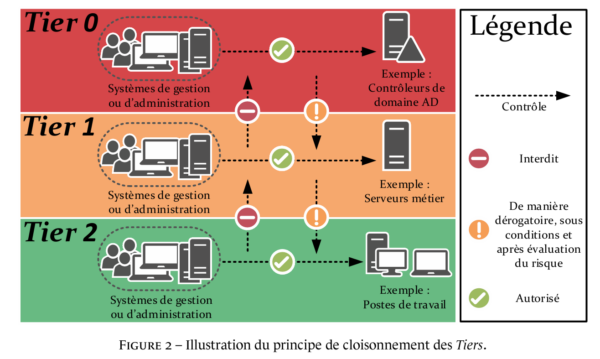

Après avoir identifier les éléments qui seront dans chaque tiers, il faut aussi gérer les accès et les flux, c’est à partir de ce moment là que la mise en place du tiering devient plus complexe, car les comptes utilisés dans chaque niveau de tier ne doit pas être utiliser dans un autre tier, sauf, de façon dérogatoire d’un tier d’un niveau supérieure vers un tier inférieure. Il faut également prévoir pour chaque tier des machines d’administration, on ne va pas administrer le tier 0 depuis une machine qui se trouve en tier 2.

Voici une infographie des flux possibles :

La mise en place des systèmes d’administration, implique l’utilisation de plusieurs bastions, de PAW (Privileged Access Workstations).

Pour finir, ils convient aussi de mettre en place des mécaniques de protections comme le MFA, l’utilisation du mode Restricted Admin pour les connexions RDP, l’utilisation du groupe Protected Users …

Vous l’aurez compris, le modèle de tiering est complexe à mettre en place et comme toutes solutions complexes, ils convient de procéder par étapes.

Avant de continuer, je vous invite à lire le guide l’ANSSI : Recommandations pour l’administration sécurisée des SI reposant sur AD

Qu’est ce que l’on va voir dans ce tutoriel

Comme vous pouvez vous en douter, dans ce tutoriel, on ne peut pas voir l’intégralité de la mise en place d’une solution 3 tiers, car cela va être propre à chaque environnement, je vais simplement vous montrer des stratégies de groupes qui va vous permettre de mettre en place le cloisonnement entre le tier 0 et le tier 1.

Organisation de l’Active Directory

Avant de commencer à faire les stratégies de groupe, ils convient de mettre en place une organisation dans l’Active Directory, qui va faciliter la mise en place du tiering.

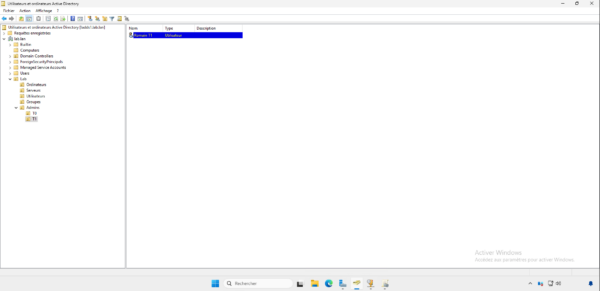

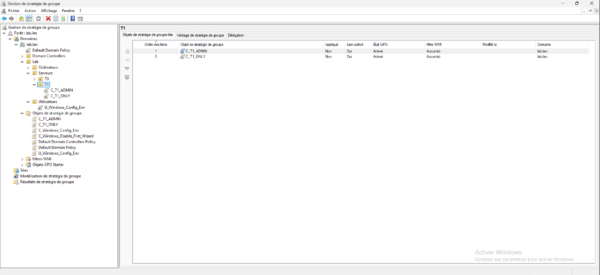

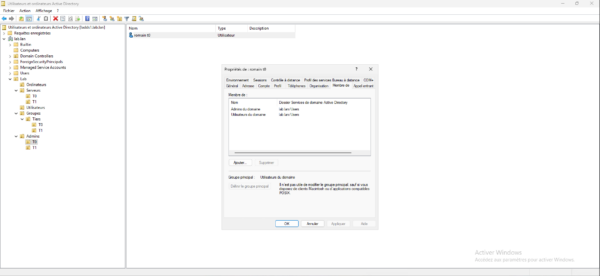

J’ai commencé par une créer une OU Admins avec des sous OU T0 et T1 qui va contenir les comptes administrateurs, comme on peut le voir sur la capture, j’ai créé un compte romain.t1, qui va être utiliser pour administrer les serveurs en Tiers 1, à ce stade, l’utilisateur est seulement membre du groupe Utilisateurs du domaine.

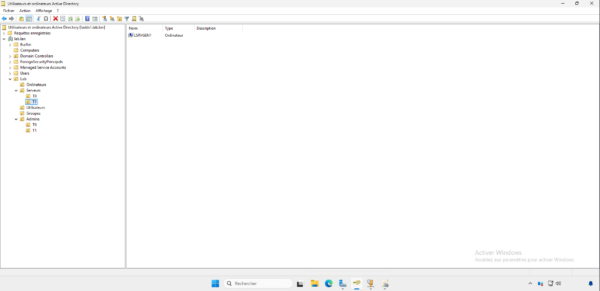

J’ai ensuite créé une OU Serveurs avec des sous OU T0 et T1 qui va contenir les serveurs en fonctions de leur Tiers, comme on peut le voir, le serveur LSRVGEN1 est dans l’OU T1.

On ne déplace pas les contrôleurs de domaine dans l’OU T0, ils doivent rester dans l’OU Domain Controllers, dans l’OU T0, on placera les serveurs PKI par exemple.

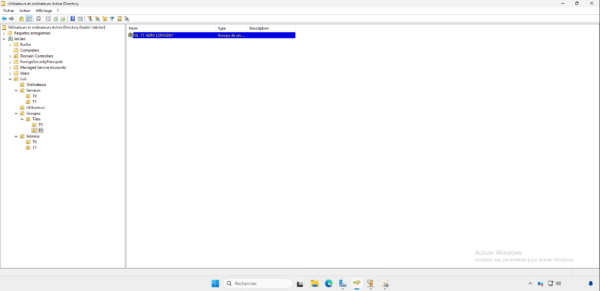

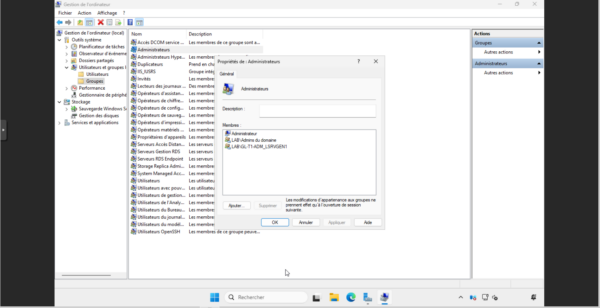

Pour ranger les différents groupes, qui vont permettre la gestion des droits Administrateurs sur les serveurs, j’ai également créé des sous T0 et T1 dans un OU une Tiers qui se trouve elle même dans un OU groupes. Egalement sur la capture, on peut voir qu’il existe un groupe nommé GL-T1-ADM_LSRVGEN1, ce groupe va permettre de définir les administrateurs pour le serveur LSRVGEN1. Une fois le groupe créé, j’ai ajouté l’utilisateur romain.t1 dans le groupe.

On va voir après la convention de nommage du groupe.

GPO 1 : Automatiser les administrateurs T1

Pour commencer, nous allons créer une stratégie de groupe, qui va nous permettre de mettre automatiquement un groupe Active Directory dans le groupe Administrateurs local du serveur dans l’OU T1.

Pour « automatiser » ce processus, il faut dans un premier temps, placer tous les serveurs Tier 1 dans la bonne OU, une fois cela fait, il faut choisir une nomenclature de nommage pour le groupe qui va être ajouter dans le groupe Administrateur local des différents serveurs.

Pour ma part j’ai choisi GL-T1-ADM_NomDuServeur, ce qui peut se traduire par GL-T1-ADM_%ComputerName%, l’utilisation de la variable d’environnement Windows %ComputerName% va permettre cette « automatisation ».

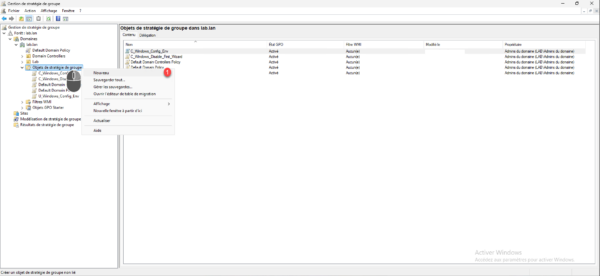

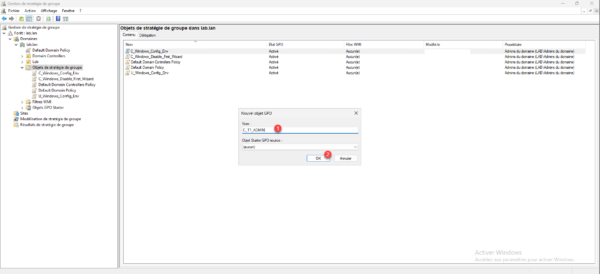

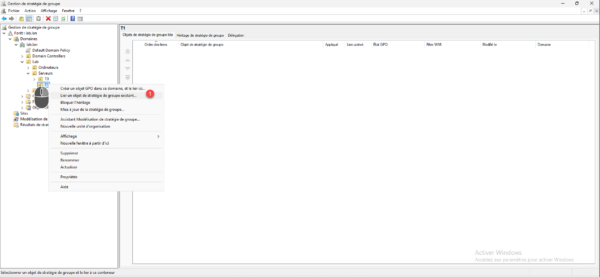

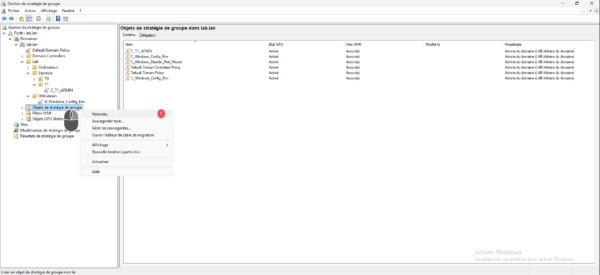

Depuis un contrôleur de domaine sur la console Gestion de stratégie de groupe, faire un clic droit sur Objet de stratégie de groupe puis cliquer sur Nouveau 1.

Nommer 1 l’objet de stratégie de groupe et cliquer sur le bouton OK 2.

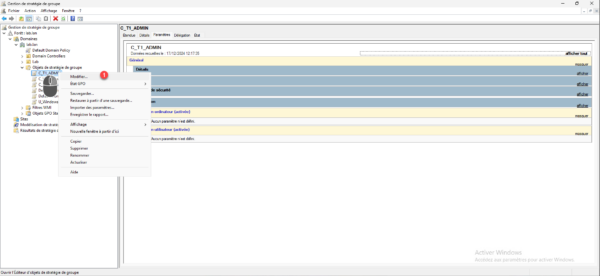

Dans la liste, faire un clic droit sur la GPO que l’on vient de créer et cliquer sur Modifier 1.

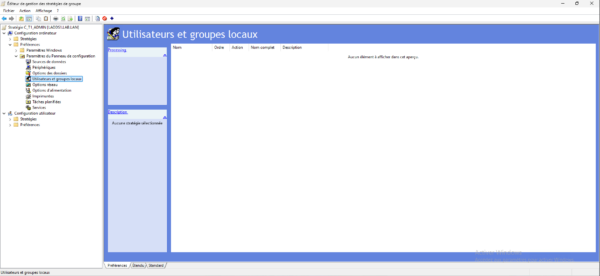

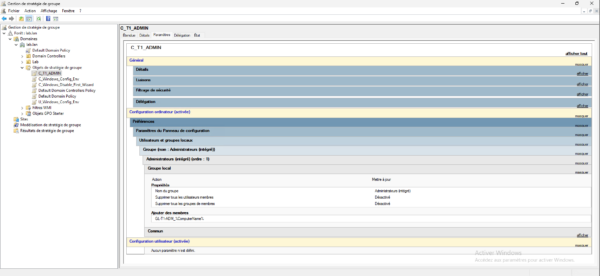

Aller à l’emplacement suivant : Configuration ordinateur / Préférences / Paramètres du Panneau de configuration / Utilisateurs et groupes locaux.

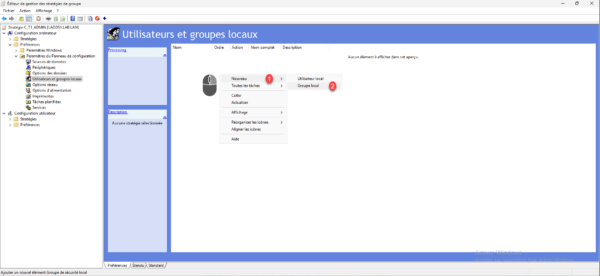

Dans la zone centrale, faire un clic droit puis aller sur Nouveau 1 et cliquer sur Groupe local 2.

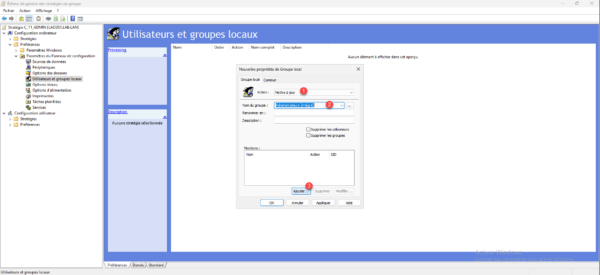

Action, choisir Mettre à jour 1, Nom du groupe, sélectionner Administrateur (intégré) 2 puis cliquer sur le bouton Ajouter 3.

Dans le nom, entrer la nomenclature 1 qui sera utiliser pour la gestion des groupes, pour moi : GL-T1-ADM_%ComputerName%, action choisir Ajouter à ce groupe 2 puis cliquer sur OK 3.

Le groupe est ajouté, cliquer sur les boutons Appliquer 1 et OK 2.

Notre stratégie de groupe est prête, vous pouvez fermer l’éditeur.

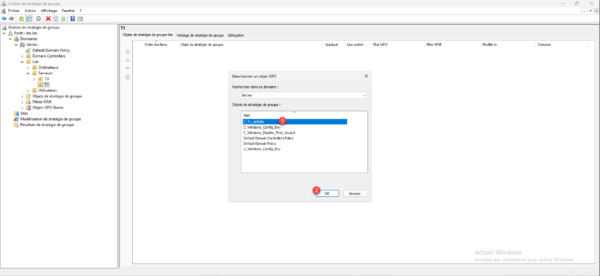

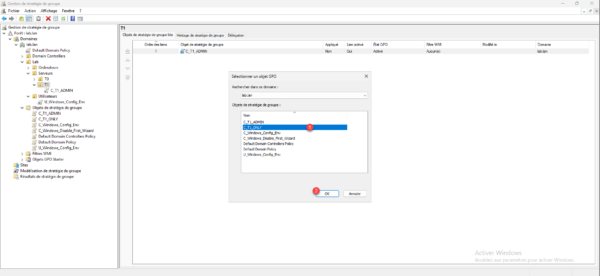

Maintenant, on va lier notre stratégie de groupe à l’OU, faire un clic droit sur l’OU T1 et cliquer sur Lier un objet de stratégie de groupe existant 1.

Sélectionner l’objet 1 stratégie de groupe que l’on vient de configurer et cliquer sur OK 2.

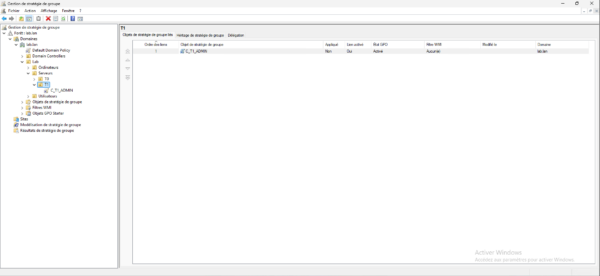

La GPO est liée à l’OU et va être appliquée au serveur.

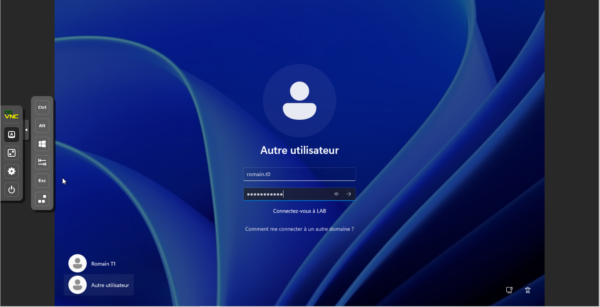

Après avoir redémarrer mon serveur LSRVGEN1 pour une application « rapide » de la GPO, je vais ouvrir une session avec mon compte en T1.

Pas de soucis, j’ai pu ouvrir ma session dessus et je vais aller vérifier dans la gestion de l’ordinateur sur ma GPO est bien appliquée, si elle ne l’était pas je n’aurais pas pu ouvrir ma session dessus.

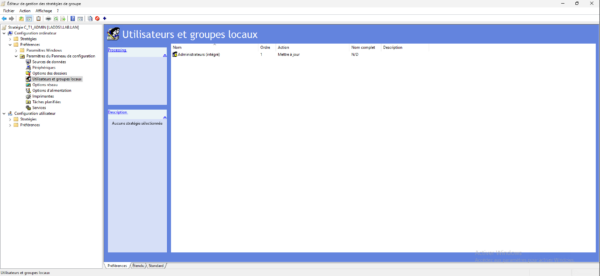

Comme on peut le voir, le groupe a été ajouté au groupe Administrateurs local de l’ordinateur.

Avec cette première GPO, on a vu comment gérer les administrateurs T1 pour leur données les droits sur le serveur, par contre, à ce stade, les membres des groupes, Admins du domaine peut se connecter au serveur.

GPO 2 : Autoriser seulement les administrateurs T1 à se connecter au tier 1

La deuxième partie de ce tutoriel va être de bloquer la connexion des comptes du Tier 0, qui seront généralement membre du groupe Admins du domaine.

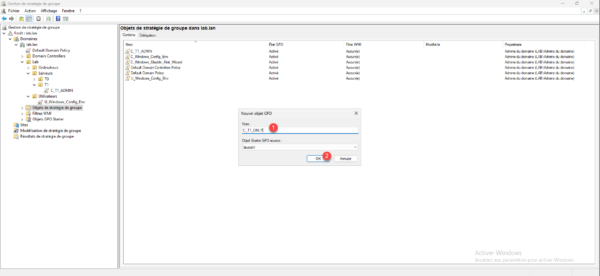

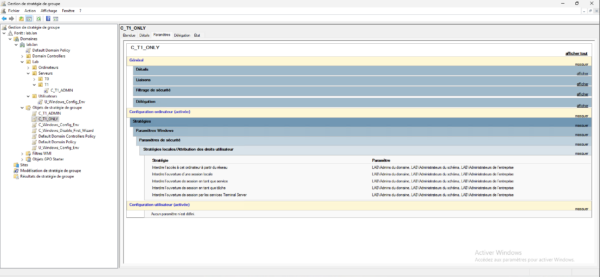

Toujours la console Gestion de stratégie de groupe, faire un clic droit sur Objets de stratégie de groupe et cliquer sur Nouveau 1.

Nommer 1 la GPO et cliquer sur OK 2 pour créer l’objet.

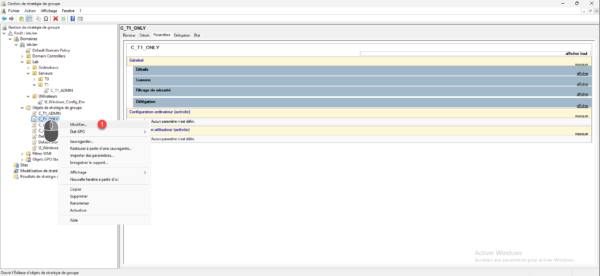

Faire un clic droit sur l’objet que l’on vient de créer et cliquer sur Modifier 1.

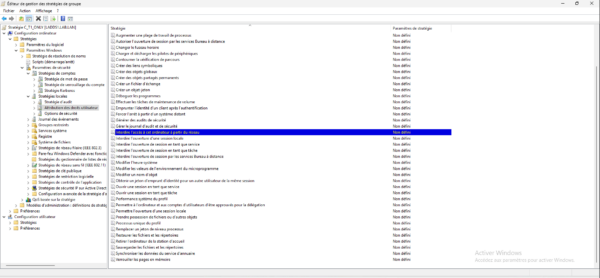

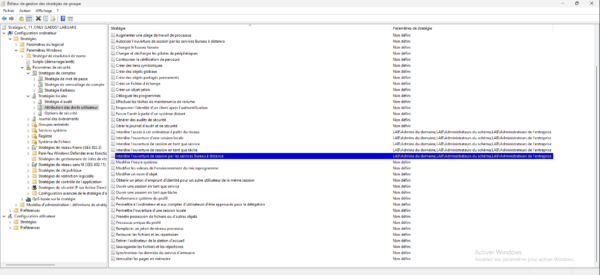

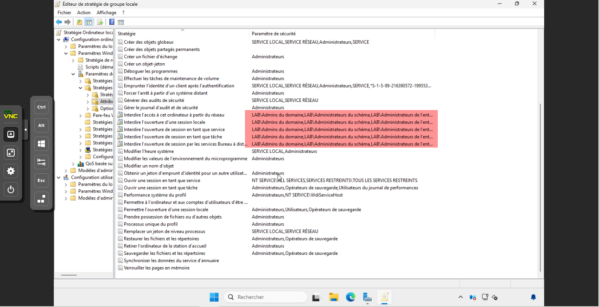

Aller à l’emplacement suivant : Configuration ordinateur / Paramètres Windows / Paramètres de sécurité / Stratégies locales / Attribution des droits utilisateur.

On va configurer les paramètres suivants : Interdire l’accès à cet ordinateur à partir du réseau, Interdire l’ouverture de session locale, Interdire l’ouverture de session en tant que service, Interdire l’ouverture de session en tant que tâche et Interdire l’ouverture de session par les services Bureau à distance afin de pas pouvoir utiliser un compte membre du groupe Admins du domaine sur les serveurs en T1.

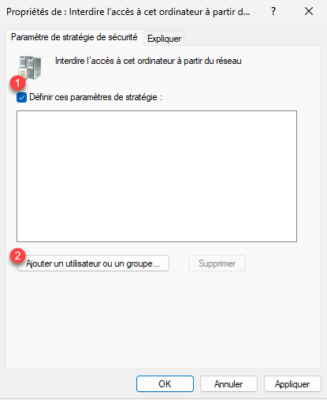

Ouvrir le premier paramètre, cocher la case Définir ces paramètres de stratégie 1 puis cliquer sur le bouton Ajouter un utilisateur ou un groupe 2.

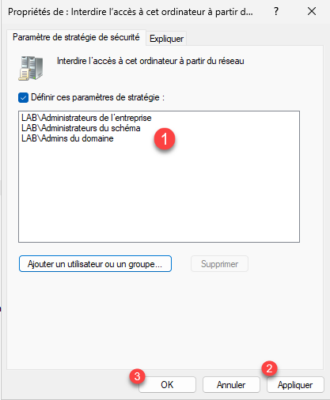

Ajouter les groupes suivants 1 :

- Administrateurs de l’entreprise

- Administrateurs du schéma

- Admins du domaine

Valider ensuite les paramètres en cliquant sur les boutons Appliquer 2 et OK 3.

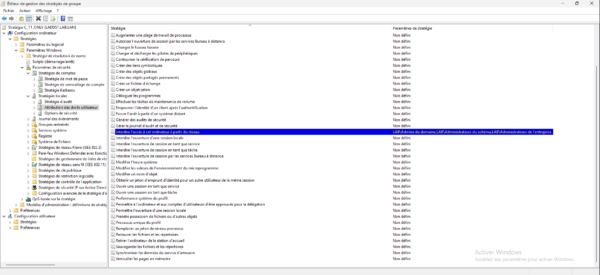

Le premier paramètre est configuré.

Faire de même avec les autres paramètres d’Interdiction.

Fermer l’éditeur, la GPO est configurée.

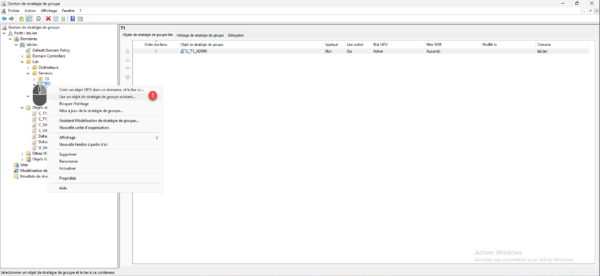

Il faut maintenant lier la GPO à l’OU pour qu’elle soit appliquée, faire un clic droit sur l’OU T1 et cliquer sur Lier un objet de stratégie de groupe existant 1.

Sélectionner l’objet GPO 1 et cliquer sur OK 2.

L’objet est lié à l’OU.

Sur un serveur en T1, faire un gpupdate pour forcer l’application de la mise à jour, comme on peut le voir sur la capture ci-dessous, la GPO a bien été appliquée.

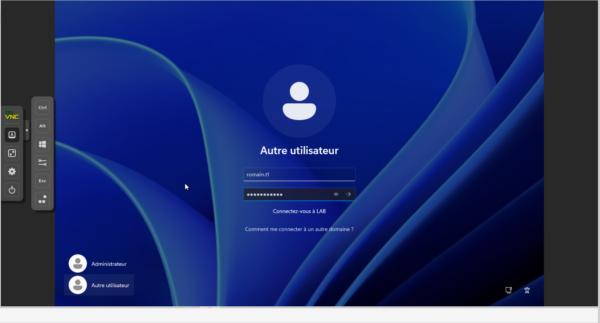

Maintenant, on va tester la GPO, pour cela, j’ai un compte romain.t0 qui est membre du groupe Admins du domaine que je vais utiliser pour tenter de me connecter en local sur le serveur.

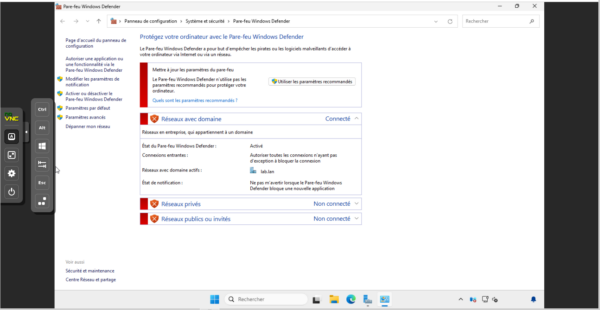

Pour m’assurer que le blocage vienne bien du système Windows et non pare-feu, j’ai volontaire désactiver celui-ci sur le serveur T1.

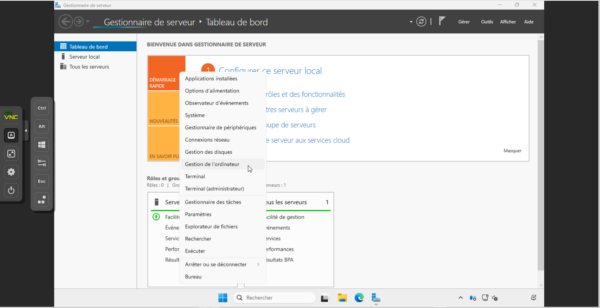

Pour commencer ce premier test, je suis connecter avec le compte Administrateur sur un contrôleur de domaine, donc membre du groupe Admins du domaine et je vais essayer d’accéder au partage administratif du serveur C$.

On peut voir que je ne peux pas me connecter au serveur avec mon compte qui est membre du groupe Admins du domaine.

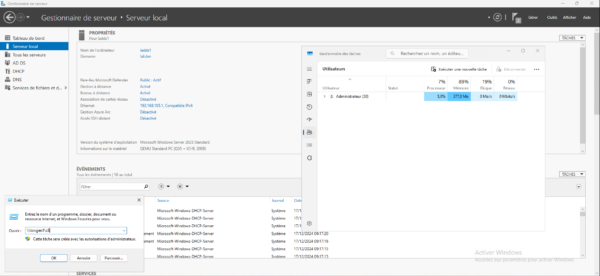

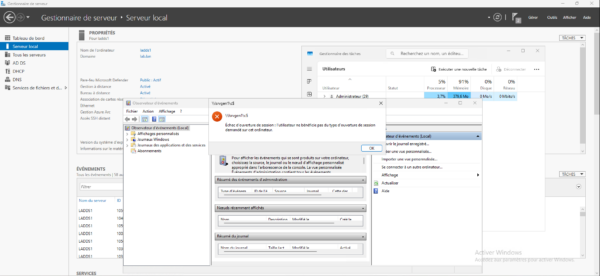

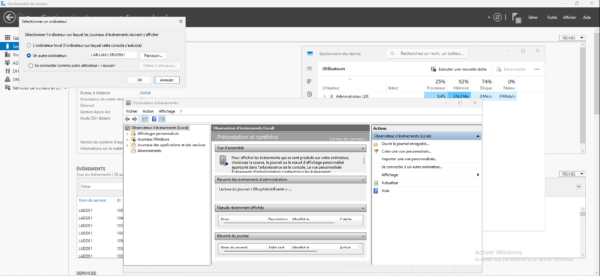

Le second test va être de se connecter à l’observateur d’événement depuis le contrôleur de domaine sur mon serveur en T1.

Là aussi, l’accès est refusé.

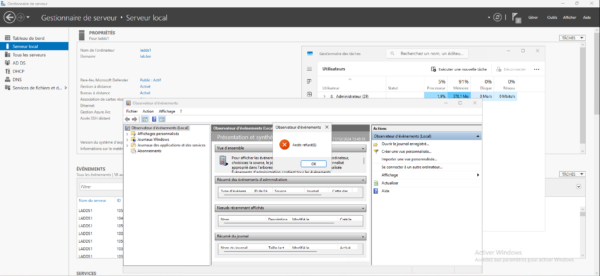

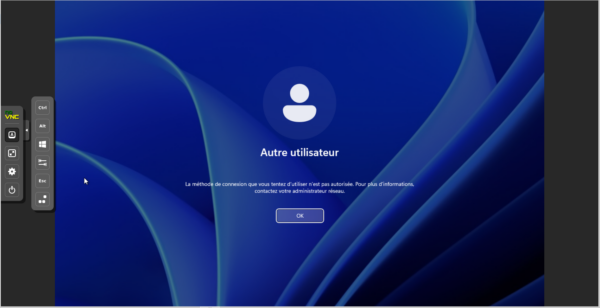

Pour finir, j’ai essayé d’ouvrir une session locale avec mon compte en T0 sur le serveur.

Là aussi, la connexion est refusée.

Dans ce tutoriel, on a vu comment mettre en place les premières briques du modèle Tiering dans un environnement Active Directory, le but ici de cet article n’est pas de vous montrer de A à Z comment faire, mais vous donnez des éléments pour vous aidez à comprendre sa mise en place et son fonctionnement.

Pour le Tier0, il est conseillé de mettre en place un silo d’Authentification afin de s’assurer que les seuls les comptes T0 se connectent au machines de ce même tier, vous trouverez les explications détails dans le guide de ANSSI.

Pour vous aidez dans la mise en œuvre, vous pouvez également utiliser HardenAD qui permet à l’aide d’un script PowerShell de déployer tous les groupes et stratégies nécessaire à la mise en place d’un modèle de tiering. Afin de comprendre le fonctionnement, je vous invite fortement à le déployer dans un LAB.

Excellent article!