Sommaire

Introduction

Dans ce tutoriel, je vais vous expliquer comment mettre en place un serveur VPN sur Windows Server avec le rôle accès distant et configurer les accès avec NPS.

Lors de la mise en place d’un serveur VPN avec Windows, 3 types de service VPN sont installés :

- PPTP

- L2TP

- SSTP

Dans ce tutoriel, nous verrons comment utiliser PPTP et SSTP. Lors de la configuration du client VPN sous Windows celui-ci est configuré en automatique et va tester les connexions sur les différents ports pour trouver le type de service VPN.

Afin de limiter le droit de connexion au VPN, la stratégie sera configurée pour autoriser les utilisateurs appartenant au groupe Active Directory GRP_SRV_VPN_ALLOW.

Les adresses IP seront distribuées par un serveur DHCP.

Lors de la configuration du client VPN sur Windows, le type de VPN est configuré en automatique, lors de la connexion il va tester les différents types pour établir la connexion. Il existe plusieurs méthodes pour forcer un type :

- Configuration sur le client VPN.

- Configuration des ports au niveau des firewalls.

- Configuration sur NPS dans la stratégie.

Avertissement

Microsoft a annoncé la dépréciation des protocoles VPN L2TP et PPTP sur Windows Serveur 2025.

Installation du rôle Accès à distance

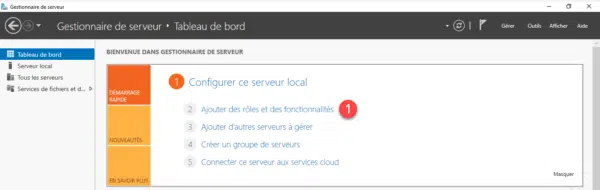

Depuis le gestionnaire de serveur, cliquer sur Ajouter des rôles et des fonctionnalités 1.

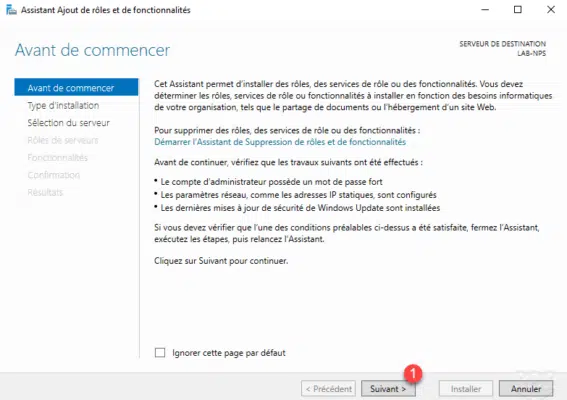

Au lancement de l’assistant, cliquer sur Suivant 1.

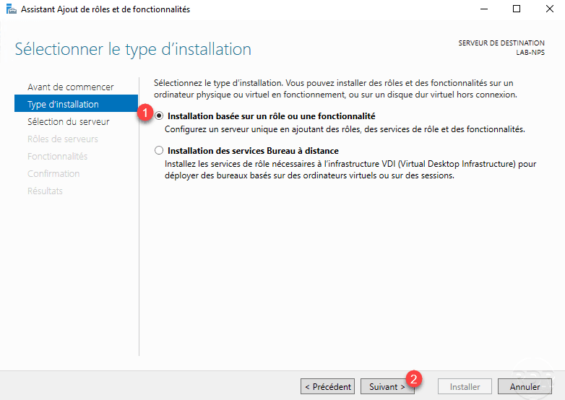

Choisir installation basée sur un rôle ou une fonctionnalité 1 et cliquer sur Suivant 2.

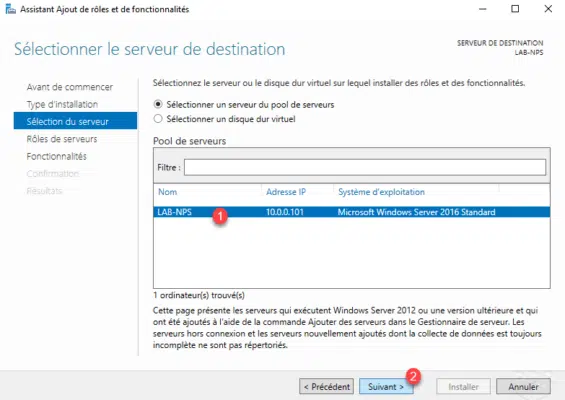

Sélectionner le serveur 1 et cliquer sur Suivant 2.

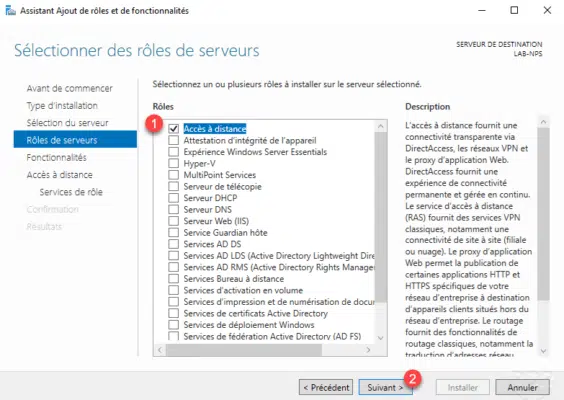

Cocher la cache du rôle Accès distant 1 et cliquer sur Suivant 2.

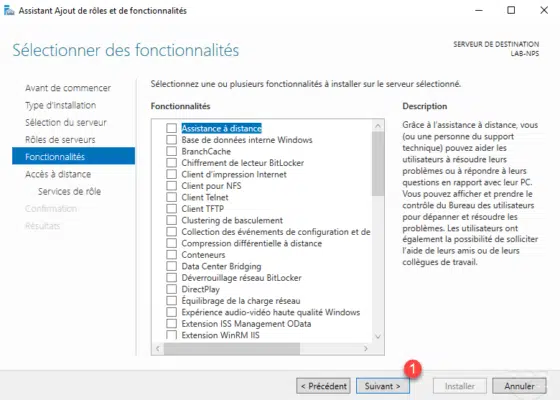

Passer la liste des fonctionnalités en cliquant sur Suivant 1.

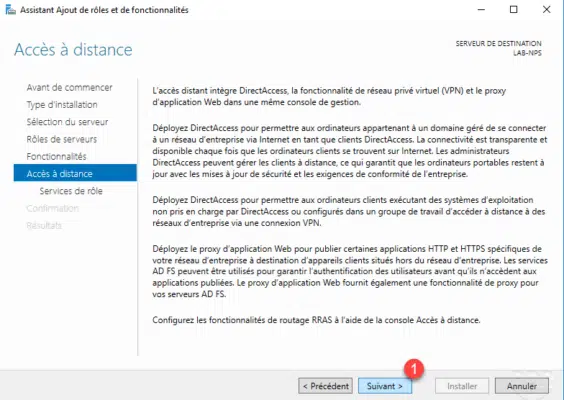

Un résumé de rôle Accès distant expliquant les différents services disponibles comme Direct Access, serveur VPN, WAF, Routage …. Cliquer sur Suivant 1 pour passer à la sélection des services.

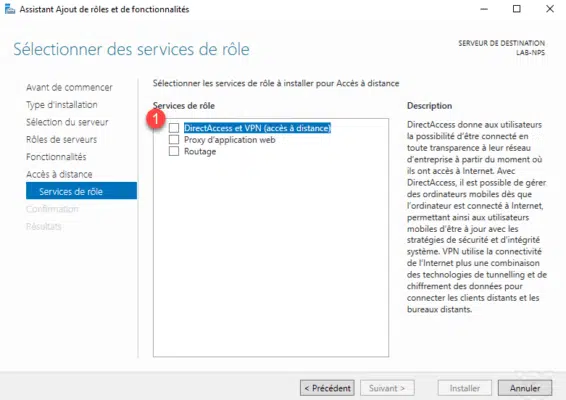

Cocher DirectAccess et VPN (accès distant) 1 qui est le service qui permet la mise en place d’un serveur VPN.

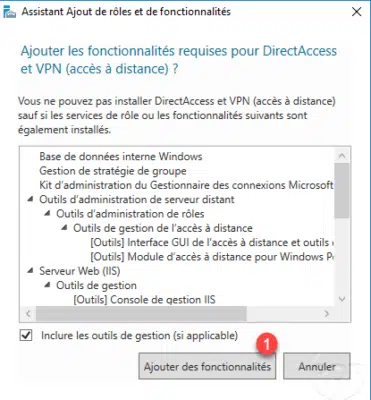

Cliquer sur le bouton Ajouter des fonctionnalités 1 pour installer les consoles d’administration et les rôles dépendants.

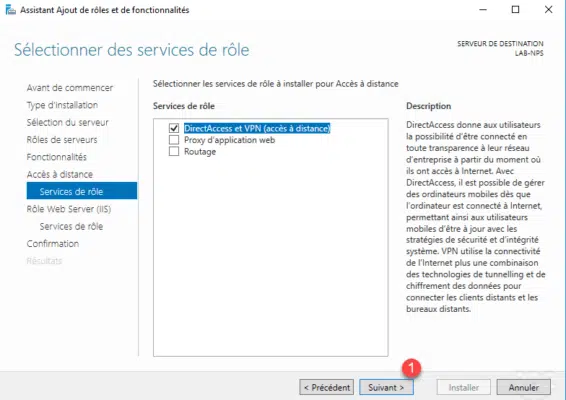

Le service DirectAcces et VPN est sélectionné, cliquer sur Suivant 1.

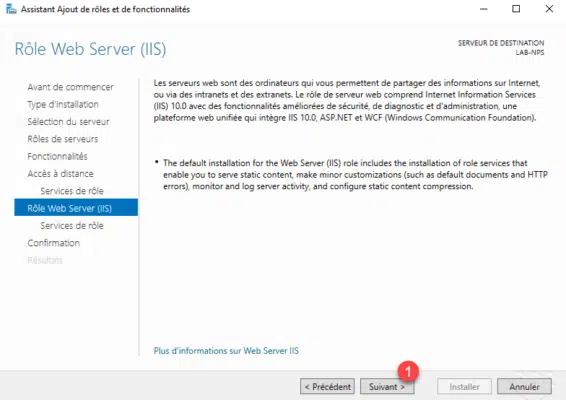

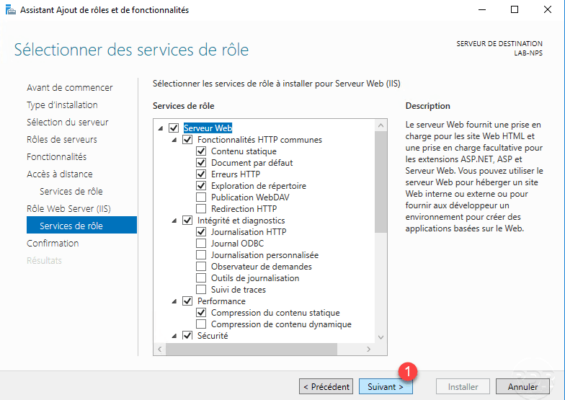

Le rôle IIS doit être installé, un résume de celui-ci s’affiche, cliquer sur Suivant 1.

Laisser les services IIS par défaut, cliquer sur Suivant 1.

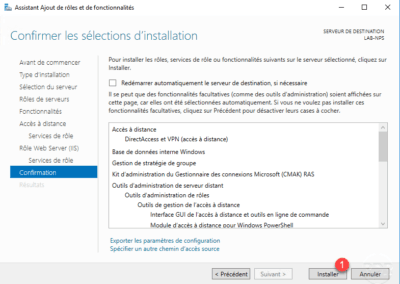

Un résumé de l’installation s’affiche, confirmer en cliquant sur Installer 1.

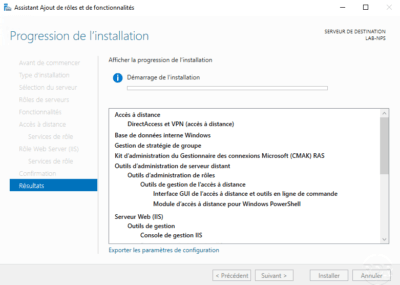

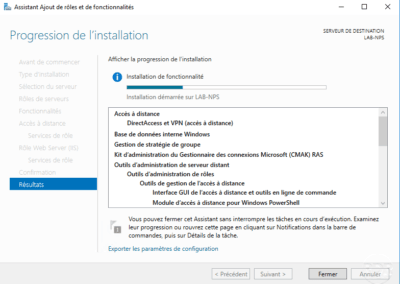

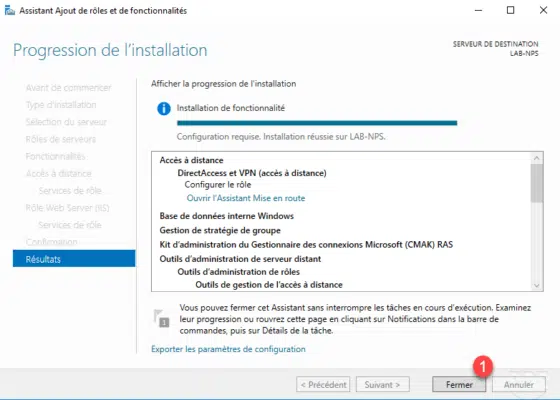

Patienter pendant l’installation des rôles nécessaire à la mise en place du serveur VPN …

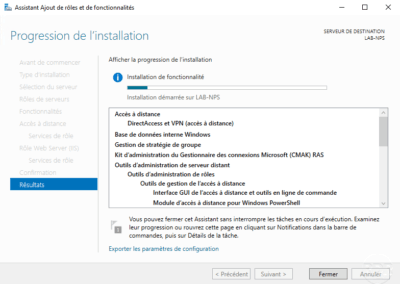

Une fois l’installation terminée, cliquer sur Fermer 1 pour quitter l’assistant.

Maintenant que les fonctionnalités nécessaires à l’installation d’un serveur VPN sont installées, nous allons passer à la configuration.

Configuration du Serveur VPN

Configuration du service VPN

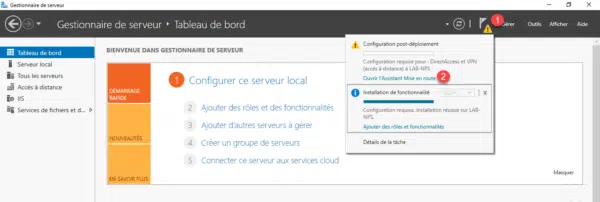

Depuis le gestionnaire de serveur, cliquer sur l’icône de notification 1 puis sur Ouvrir l’Assistant de Mise en route 2.

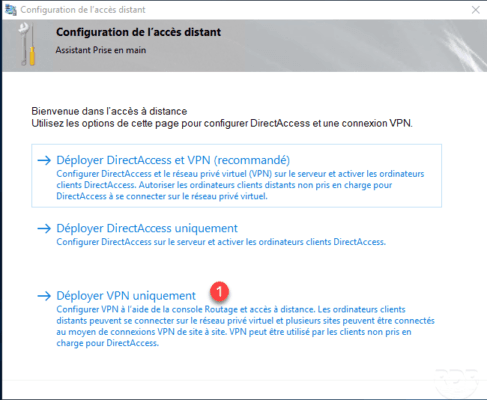

Cliquer sur Déployer VPN uniquement 1, cette action va ouvrir la console Routage et accès distant.

Une fois la console ouverte, faire un clic droit sur le serveur 1 et cliquer sur Configurer et activer le routage et l’accès à distance 2.

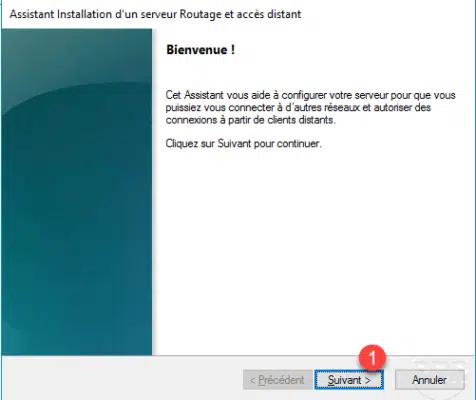

Un nouvel assistant se lance, cliquer sur Suivant 1.

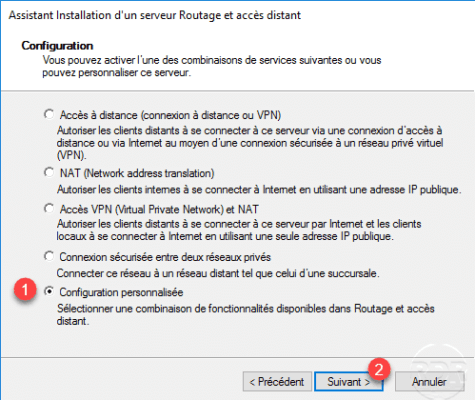

Sélectionner Configuration personnalisée 1 puis cliquer sur Suivant 2.

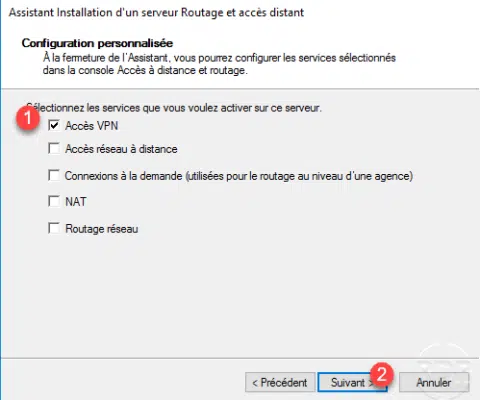

Sélectionner le service Accès VPN 1 pour configurer le serveur VPN et cliquer sur Suivant 2.

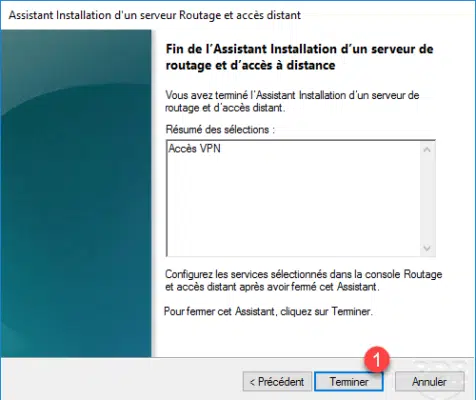

Cliquer Terminer 1.

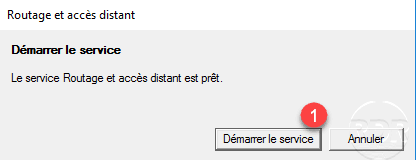

Cliquer sur Démarrer le service 1.

Le serveur VPN est maintenant opérationnel, par défaut l’autorisation d’accès au service VPN se fait par les propriétés de l’utilisateur dans l’Active Directory au niveau de l’onglet Accès distant. Dans un environnement de grande taille cette manière de fonctionner devient vite lourd à administrateur, nous allons maintenant utiliser les fonctionnalités NPS (Network Policy Server) pour donner les droits de connexion à un groupe Active Directory.

Configuration des autorisations d’accès au service VPN

Lancer la console Serveur NPS sur le serveur.

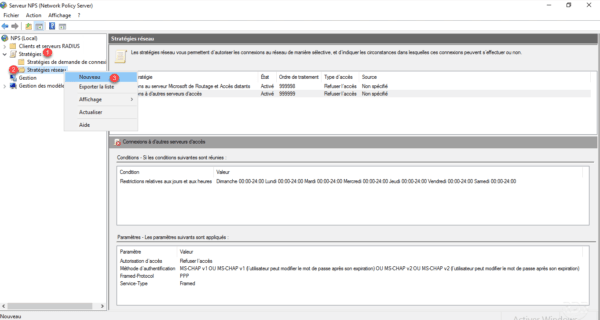

Dérouler le nœud Stratégies 1 puis faire un clic droit sur Stratégies réseau 2 et cliquer sur Nouveau 3.

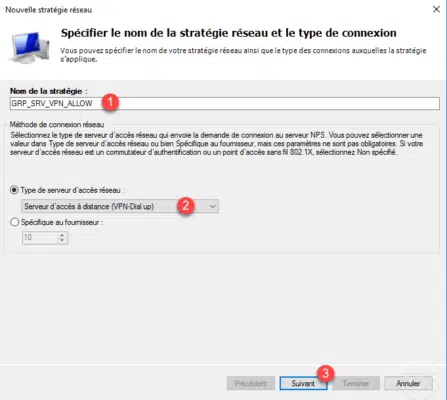

Nommer la stratégie 1 et choisir le type Serveur d’accès à distance (VPN-Dial-up) 2 puis cliquer sur Suivant 3.

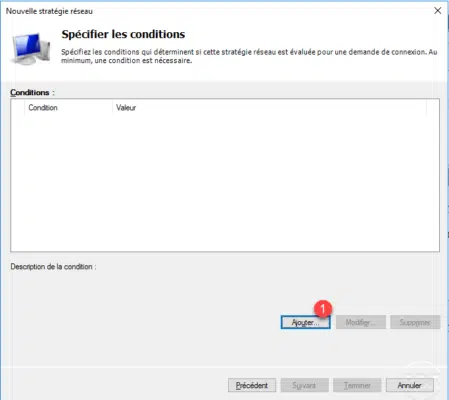

C’est ici que nous allons configurer les conditions d’accès au service, il est possible d’ajouter plusieurs conditions notamment des heures d’accès. Cliquer sur le bouton Ajouter 1.

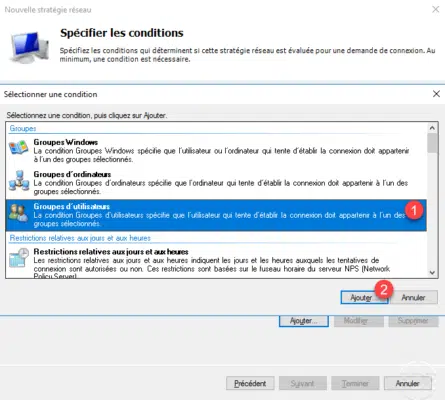

Choisir Groupes d’utilisateurs 1 puis cliquer sur Ajouter 2.

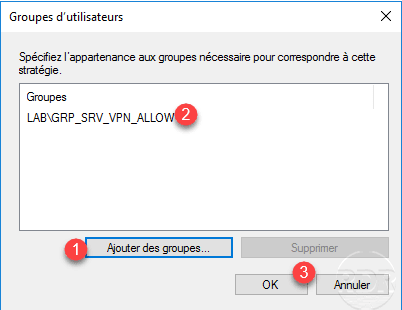

Une nouvelle fenêtre s’ouvre, cliquer sur Ajouter 1 pour choisir le groupe, une fois celui-ci 2 sélectionner cliquer sur OK 3.

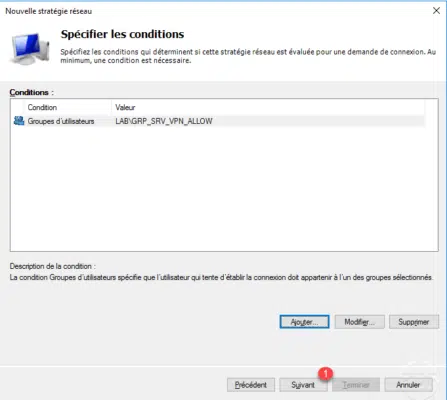

Une fois les conditions ajoutées, cliquer sur Suivant 1.

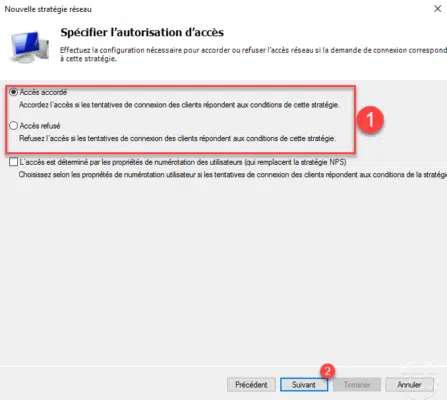

Configurer l’autorisation à savoir si la stratégie est une stratégie d’accès accordé 1 ou refusé et cliquer sur Suivant 2 pour valider.

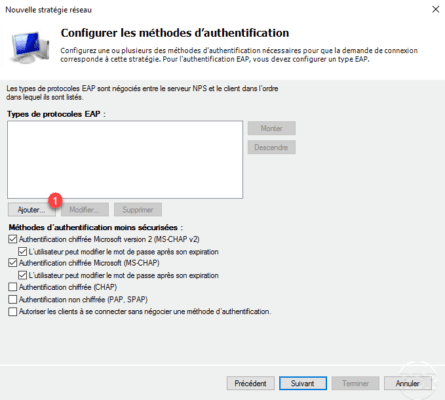

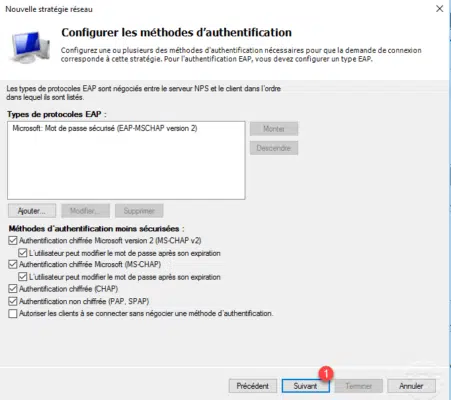

Cette partie de la configuration est importante pour la suite, notamment sur la configuration du client VPN et du niveau de sécurité. L’ajout d’un type de protocole EAP n’est pas obligatoire mais fortement conseillé, cliquer sur le bouton Ajouter 1.

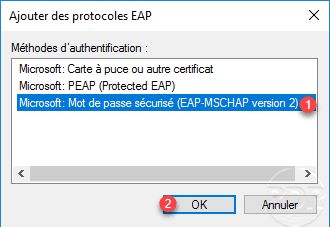

Sélectionner Microsoft: Mot de passe sécurisé (EAP-MSCHAP version 2) 1 et cliquer sur OK 2.

Une fois les types et méthodes d’authentification sélectionnés, cliquer sur Suivant 1.

Si un message s’affiche concernant les méthodes d’authentifications, cliquer sur Non pour ne pas ouvrir l’aide.

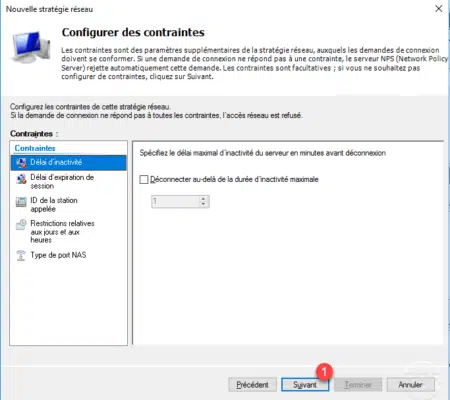

Dans la stratégie, aucune contraire ne va être configurée, mais il est possible d’en ajouter comme des heures d’accès ou forcer un type de VPN (NAS). Cliquer sur Suivant 1.

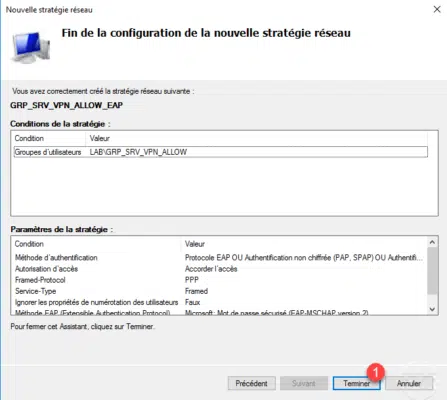

Un résumé de la stratégie s’affiche, cliquer sur Terminer 1 pour confirmer la création.

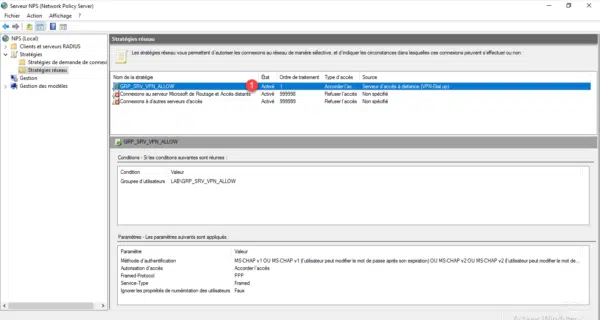

La stratégie a été ajoutée 1. Elles sont traitées comme sur un pare-feu (Firewall), elles sont lues du haut vers le bas. Si vous avez plusieurs stratégies dont une qui ne s’applique pas, vérifier que le trafic ne passe pas dans une stratégie au dessus.

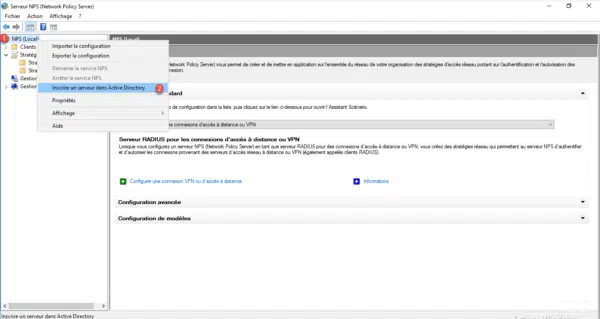

Avant de pouvoir utiliser le serveur VPN, il faut inscrire le serveur NPS dans l’Active Directory pour les autorisations d’accès soient traitées par celui-ci, faire un clic droit sur NPS (Local) 1 et cliquer sur Inscrire un serveur dans Active Directory 2.

Cliquer sur OK au deux messages de confirmation qui s’affiche.

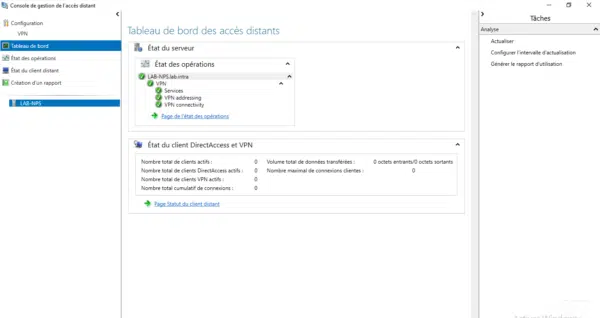

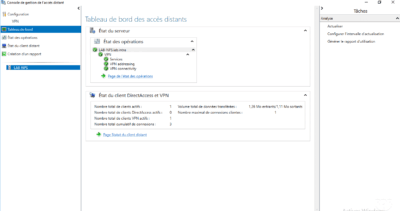

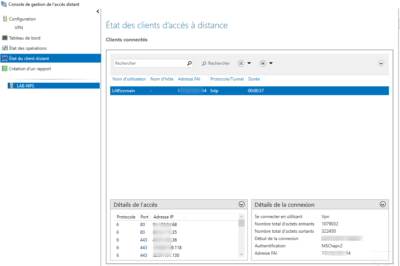

Avant de passer la configuration du client, rechercher dans les outils la console Gestion de l’accès distant et cliquer dessus pour l’ouvrir. Cette console permet de voir l’état des services du serveur VPN et de visualiser les connexions en cours…

Configurer la connexion VPN sous Windows 10

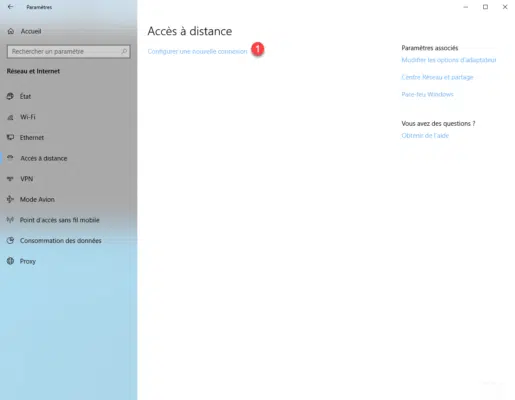

Le serveur VPN est configuré et accessible depuis le réseau Internet, pour configurer le VPN sur Windows 10, ouvrir les paramètres et aller sur Réseau et Internet. Cliquer sur Configurer une nouvelle connexion 1.

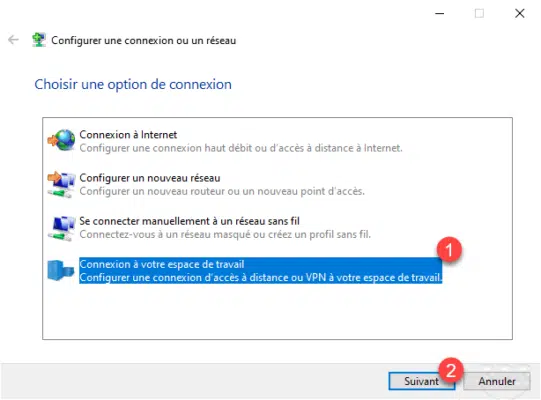

Choisir l’option de connexion : Connexion à votre espace de travail 1 et cliquer sur Suivant 2.

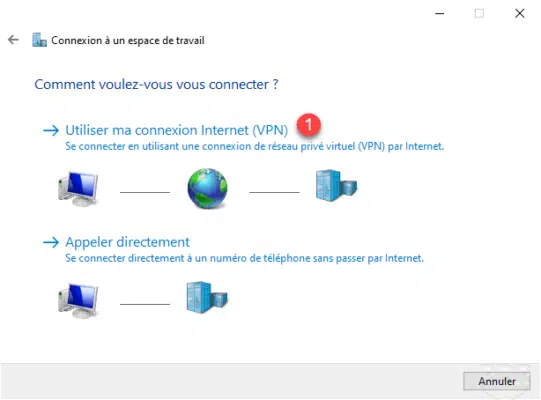

Cliquer sur Utiliser ma connexion Internet (VPN) 1.

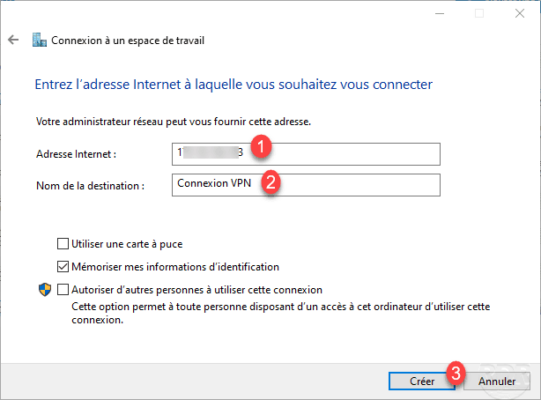

Entrer l’adresse IP ou le nom DNS 1 pour la connexion VPN, nommer la connexion 2 et cliquer sur Créer 3.

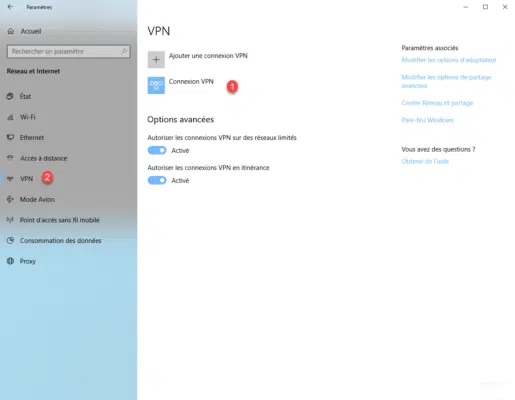

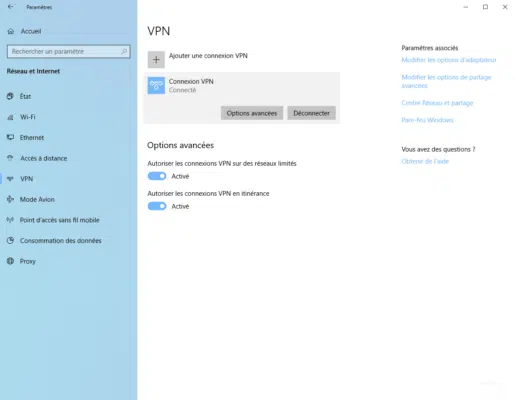

La connexion est ajoutée 1 dans la partie VPN 2.

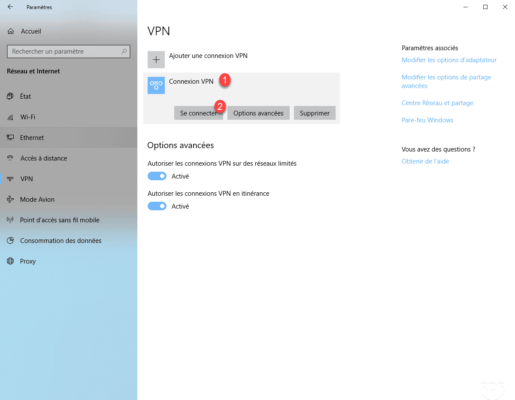

Cliquer sur la connexion 1 et cliquer sur Se connecter 2.

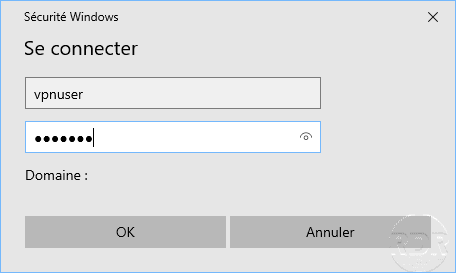

Entrer les identifiants d’un compte membre du groupe configuré dans la stratégie.

La connexion est établie.

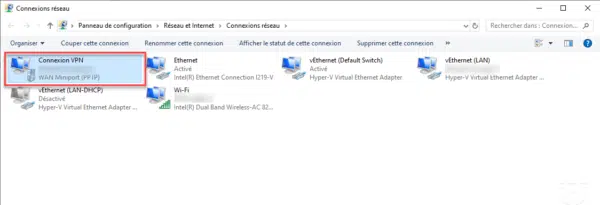

La connexion au VPN est également disponible au niveau des cartes réseaux dans Windows.

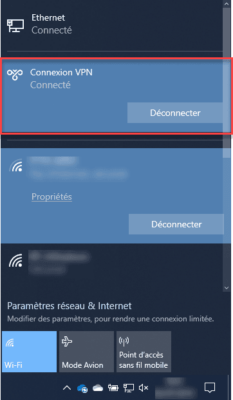

Un accès rapide est aussi disponible par la zone de notification en cliquant sur l’icône réseau.

Sur le console gestion de l’accès distant, il est possible de suivre les clients connectés.

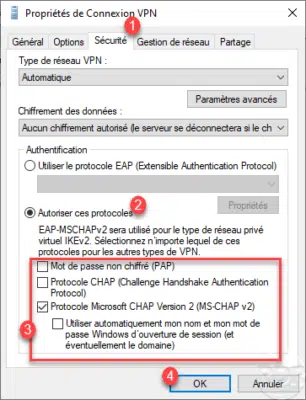

Si vous n’avez pas configuré de protocole EAP, il faut modifier les propriétés de la connexion VPN en passant par le panneau de configuration / Centre de Réseau et partage / Modifier les paramètres de la carte, faire un clic droit sur la carte réseau VPN et aller dans les Propriétés. Aller sur l’onglet Sécurité 1, choisir Autoriser ces protocoles 2 et cocher le ou les protocoles d’authentification 3 à utiliser puis valider en cliquant sur OK 4.

Sur la capture, on voit que le type de VPN est en automatique, lors de la connexion il va tester l’ensemble des types connus.

VPN PPTP ET SSTP

VPN en PPTP

Dans cette partie, nous allons voir comment forcer le VPN PPTP dans la configuration du client et sur la console NPS pour forcer ce type de tunnel.

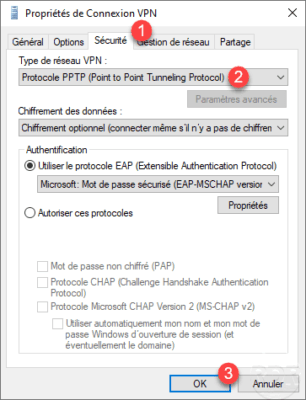

Client VPN

Dans les propriétés de la connexion sur l’onglet Sécurité 1, choisir le type de réseau VPN Protocole PPTP (Point to Point Tunneling Protocol) 2 et valider en cliquant sur OK 3.

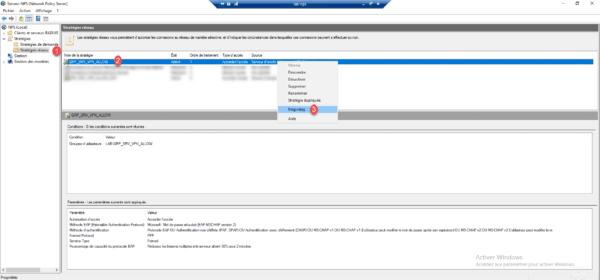

NPS

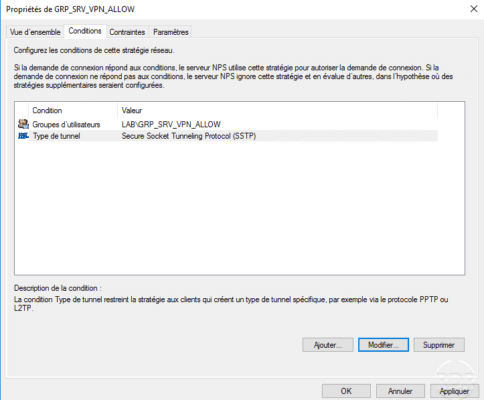

Sur la console NPS, aller sur le nœud Stratégie réseau 1, faire un clic droit sur la stratégie d’accès au VPN 2 et cliquer sur Propriétés 3.

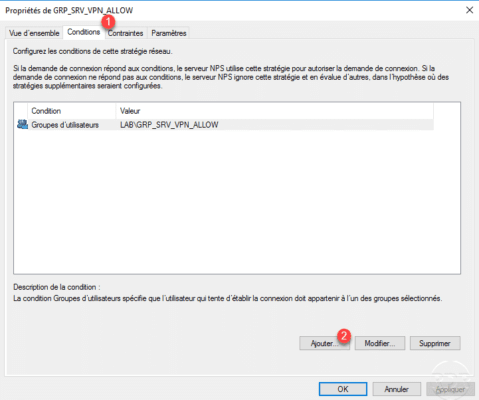

Aller sur l’onglet Conditions 1 et cliquer sur Ajouter 2.

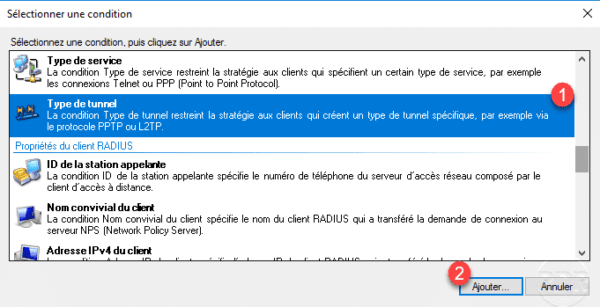

Choisir la condition Type de tunnel 1 et cliquer sur Ajouter 2.

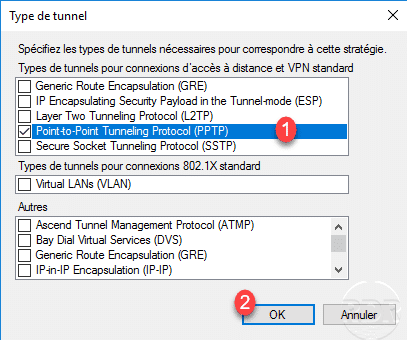

Cocher la case Point-to-Point Tunneling Protocol (PPTP) 1 et cliquer sur OK 2.

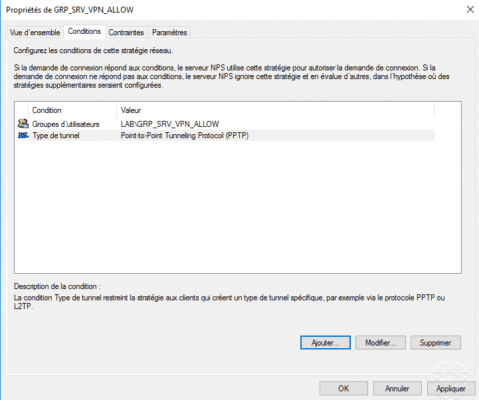

La condition du type de tunnel PPTP a été ajoutée.

VPN en SSTP

Le tunnel SSTP est basée sur le port 443 (HTTPS) qui permet d’être utilisé dans la plupart des connexions WIFI.

La mise en place du VPN SSTP nécessite de configurer le certificat utilisé pour la connexion. Celui-ci doit être installé dans le magasin personnel de l’ordinateur.

Pour fonctionner, l’autorité du certificat doit être connu des clients.

Il est possible d’utiliser un certificat auto-signé sur le serveur, dans ce cas-là le certificat doit être installé sur les clients dans le magasin Autorité de certification racine de confiance. Si vous utilisez une autorité de certification autonome ou d’entreprise, il faudra juste déployer le certificat de l’autorité.

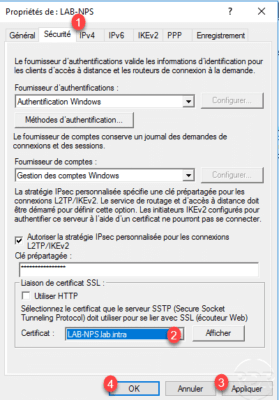

Configuration du service VPN – Routage et accès distant

Sur le serveur VPN depuis la console Routage et accès distant, ouvrir les propriétés du serveur, sur l’onglet Sécurité 1 dans la partie Liaison de certificat SSL, choisir le certificat 2 puis valider en cliquant sur Appliquer 3 et OK 4.

Les modifications nécessitent un redémarrage du service, confirmer en cliquant sur Oui 1.

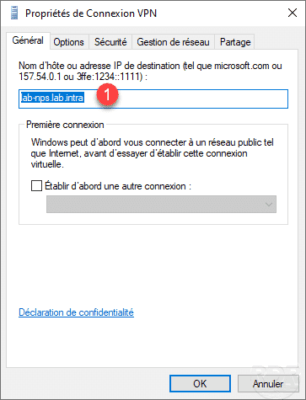

Configuration du client

Le nom de l’hôte de connexion dans l’onglet général doit être un nom DNS 1 présent dans le certificat.

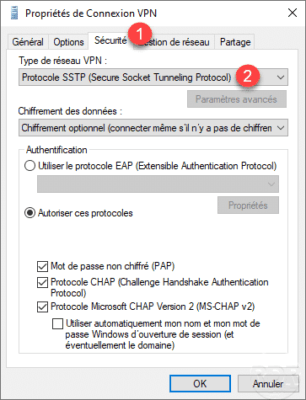

Comme pour le tunnel VPN PPTP, il est possible de forcer le type dans l’onglet Sécurité 1 en sélectionnant SSTP 2.

NPS

Comme pour le tunnel PPTP, il est possible de forcer le tunnel SSTP dans la stratégie réseau.

Erreur : La fonction de révocation n’a pas pu vérifier la révocation car le serveur de révocation était déconnecté

Si vous utilisez un certificat auto-signé ou qui émane d’une autorité de certification privée qui ne publie par sur Internet la liste de révocation, il faut ajouter une clé de registre au client pour contourner cette vérification.

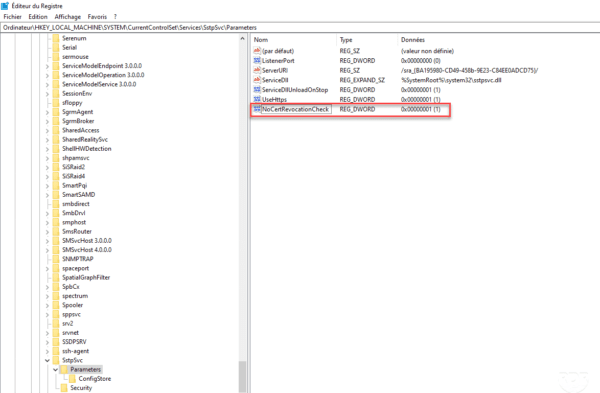

Ouvrir l’éditeur de registre et aller l’emplacement : HLM\SYSTEM\CurrentControlSet\Services\SstpSvc\Parameters et ajouter la clef (DWORD) NoCertRevocationCheck en lui affectant la valeur 1.