Dans cette leçon, nous allons regarder de plus prêt les deux rôles installés (AD DS et DNS) qui ont été installé sur le serveur qui est maintenant contrôleur de domaine.

Dans les faits, d’autre fonctionnalités ont été installées comme l’espace de nom DFS et la réplication DFS-R, dans la cadre d’un contrôleur de domaine, elle ne nécessite pas d’administration sauf dans des cas de résolution de problèmes.

AD DS : Active Directory Domain Services

Le rôle AD DS est l’élément principal lors de l’installation d’un contrôleur de domaine, c’est lui qui va installer l’ensemble des composants et services Windows nécessaire au bon fonctionnement de l’annuaire Active Directory, de l’authentification Kerberos, les stratégies de groupes …

Les dossiers

Lors de la promotion du serveur en contrôleur de domaine, plusieurs dossiers lié à l’Active Directory ont été créé.

NTDS

Le dossier NTDS est par défaut dans C:\Windows et contient la base de données Active Directory dans le fichier NTDS.dit.

SYSVOL / NETGLON

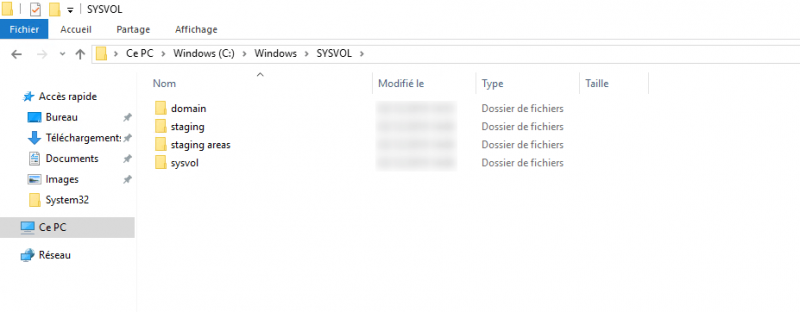

Le dossier SYSVOL est par défaut à l’emplacement C:\Windows\Sysvol et contient plusieurs dossiers.

Ce dossier est répliqué sur l’ensemble des contrôleurs de domaine par les services DFSR et contient les stratégies de groupe et le partage NETLOGON.

Comme on peut le voir ci-dessus, le dossier SYSVOL comporte 4 dossiers :

- domain : ce dossier contient les scripts et stratégie de groupe.

- staging et staging areas : ces dossiers sont utilisés par le système de réplication DFS-R.

- sysvol : ce dossier est partagé (\\domain\sysvol) et contient un lien symbolique vers le dossier domain pour permettre l’accès aux stratégies de groupes et aux scripts.

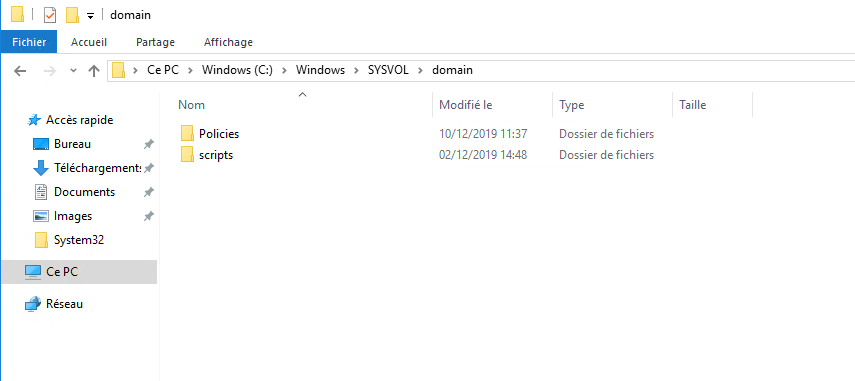

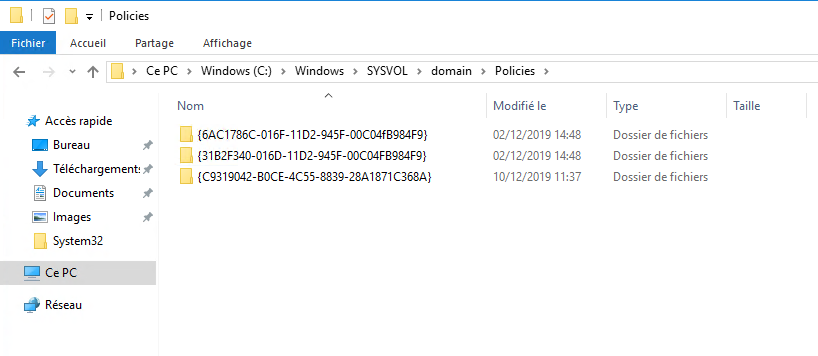

domain

Si l’on regarde de plus prêt le dossier domain, on peut voir que celui-ci est comporte deux sous-dossiers :

- policies : contient les stratégies de groupe du domaine.

- scripts : ce dossier permet d’ajouter des scripts qui seront disponibles sur l’ensemble des contrôleurs de domaine. il sert historiquement à stocker les scripts d’ouverture de session que l’on configure dans les attributs de l’objet utilisateur.

Nous reviendrons sur le contenu de ces dossiers dans les leçons sur les objets Utilisateurs et sur les stratégies de groupe (GPO).

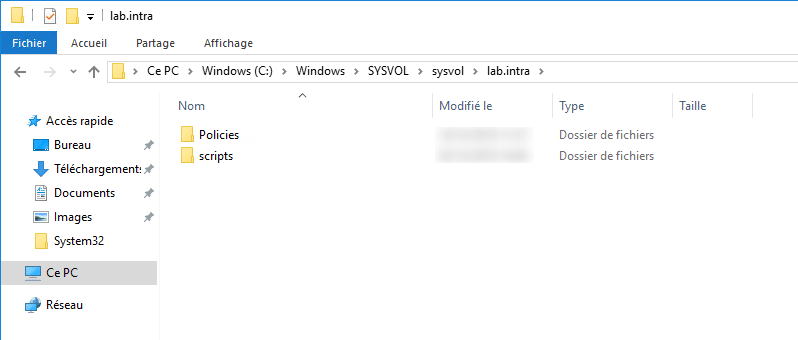

sysvol

Le dossier contient un raccourci portant le nom du domaine. Ce raccourci est en faite un lien symbolique vers le dossier C:\Windows\SYSVOL\domain.

Dans le dossier qui porte le nom du domaine (lab.intra), en l’ouvrant on retrouve les même dossiers que dans C:\Windows\SYSVOL\domain.

Le dossier scripts depuis cet emplacement correspond au partage NETLOGON du contrôleur de domaine.

Depuis le gestionnaire de serveur, il est possible de voir les partages NETLOGON et SYSVOL avec leur emplacement physique sur le contrôleur de domaine.

PolicyDefinitions

Le dossier PolicyDefintions qui se trouve dans C:\Windows, n’est pas un dossier propre au contrôleur de domaine, on le retrouve sur l’ensemble des systèmes d’exploitation Windows.

Dans le cadre d’un contrôleur de domaine, le répertoire PolicyDefinitions nous intéresse car il contient l’ensemble les fichiers qui permet la configuration des stratégies de groupe (GPO). Ce dossier est local et non synchroniser avec les autres contrôleurs de domaine.

Dans les leçons sur les stratégies de groupe, nous regarderons de plus près le dossier et nous verrons comment rendre ce dossier commun à l’ensemble des contrôleurs de domaine (magasin central).

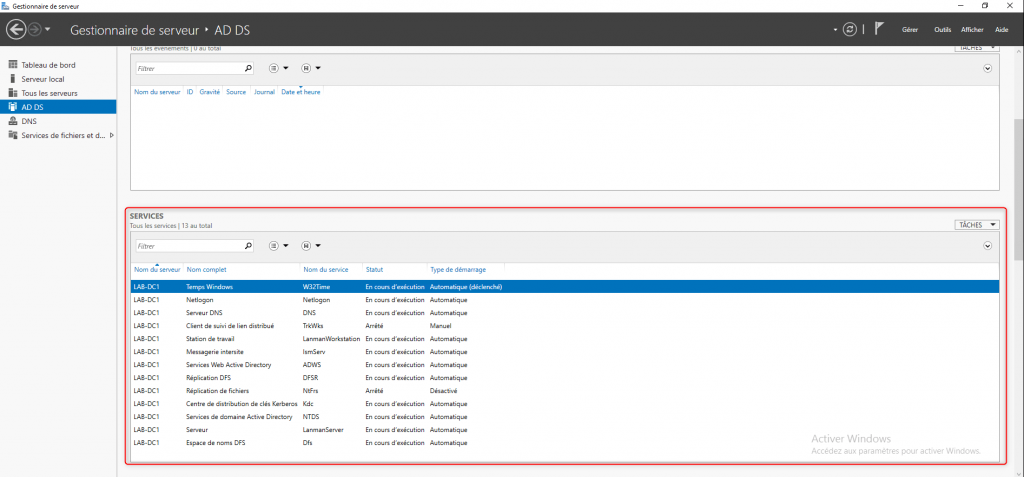

Les services

Depuis le gestionnaire de serveur, on peut voir les différents services lié au contrôleur de domaine.

NTDS : Services de domaine Actives Directory

Ce service est le plus important, c’est lui qui permet le bon fonctionnement du contrôleur de domaine, s’il n’est pas démarré les utilisateurs ne pourront pas se connecter. Le service NTDS à la charge de lire et d’écrire dans la base de données.

KDC : Centre de distribution des clés Kerberos

Le service KDC intervient dans l’authentification des utilisateurs en gérant les cléfs.

Dfs : Espace de noms DFS

Le service Dfs permet la publication de l’espace de nom \\ma-societe.com\SYSVOL sur le réseau et de le faire pointer sur plusieurs contrôleurs de domaine afin d’assurer la disponibilité.

DFSR : Réplication DFS

Le service DFSR assure la réplication du dossier SYSVOL sur l’ensemble des contrôleurs de domaine.

NETLOGON

Le service NETLOGON est essentiel au bon fonctionnement du contrôleur de domaine, ce service gère un canal sécurisé pour l’authentification des utilisateurs et des services. Au démarrage, le service NETLOGON à la charge d’ajouter les enregistrements au serveur DNS afin que le contrôleur de domaine puisse être déclaré.

DNS – Domain Name System

Lors de la configuration d’un contrôleur de domaine, le rôle DNS est installé, sans ce rôle, les ordinateurs du domaine ne peuvent pas localiser les contrôleurs de domaine.

Présentation générale du rôle DNS

Les explications des services DNS dans cette leçon sont « très » résumées, le but est de vous permettre de comprendre le fonctionnement au sein de l’Active Directory.

Le rôle DNS permet de traduire un enregistrement d’un nom de domaine en adresse IP, sans ce système, il faudrait connaitre les adresses IP de toutes les machines pour accéder à leur service.

Le réseau Internet s’appuie sur les services DNS pour fournir les différents services comme les sites web, la messagerie email, la configuration automatique de certaines applications ….

L’information retournée par une requête DNS est un enregistrement, il en existe plusieurs types, voici les principaux :

- A : permet de traduire un nom en une adresse IPv4.

- AAAA : permet de traduire un nom en une adresse IPv6.

- MX : permet de localiser les serveurs de messagerie pour le rouage des emails.

- TXT : permet d’ajouter une chaine de texte.

- SRV : enregistrement pour la localisation de service.

- …

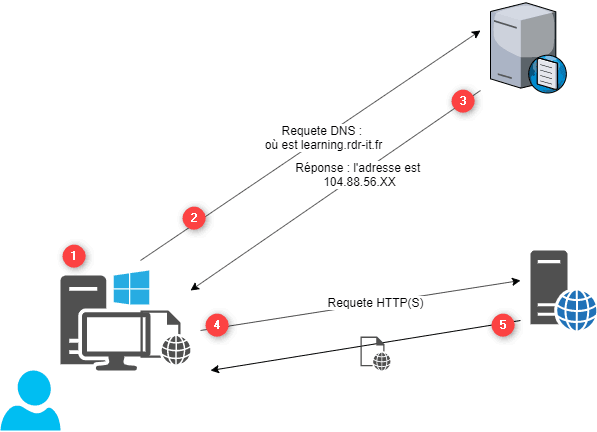

Pour illustrer le fonctionnement des services DNS, nous allons voir comment cela se passe quand vous souhaitez consulter un site web.

- L’utilisateur souhaite consulter le site https://rdr-it.com, il ouvre un navigateur internet et saisie l’adresse

- L’ordinateur ne connait pas l’adresse IP, il envoie une requête DNS à son serveur qui est configuré dans les paramètres réseaux de la carte en demandant « où est learning.rdr-it.com ? »

- Le serveur DNS recherche dans les enregistrements et envoie l’adresse IP du serveur qui héberge le site.

- Le navigateur Internet envoie une requête HTTP au serveur ayant l’adresse retournée dans la requête DNS.

- Le serveur envoie la page Web demandée.

Le rôle DNS au sein de l’Active Directory

Comme nous l’avons vu précédemment, l’Active Directory s’appuie sur système hiérarchisé de nom de domaine et utilise de ce fait sur les services DNS afin de localiser les contrôleurs de domaine et les différents services qu’ils offrent.

Pour cette raison, dans de nombreux cas, les serveurs DNS configurés sur les cartes réseaux des ordinateurs membres du domaine sont des contrôleurs de domaine. Cette configuration permet aux ordinateurs de localiser les différents services comme l’annuaire LDAP, les services Kerberos, les contrôleurs catalogue global ….

Sur la capture d’écran ci-dessous, on peut voir qu’un dossier (zone) a été créé avec le nom de domaine qui a été indiquer lors de la promotion du contrôleur de domaine.

On peut également voir d’autre enregistrement qui correspond aux ordinateurs qui sont membres du domaine. Les enregistrements ci-dessous sont fait automatiquement par l’ordinateur ou par les services DHCP.

Maintenant que nous avons un aperçu des différents éléments constituant le contrôleur de domaine, nous allons voir les différents consoles que nous avons à disposition pour administrer l’environnement Active Directory.