Avec le déploiement de Windows 11 24H2, vous pouvez avoir des problème d’application de stratégie de groupe, qui est visible en lançant la commande gpupdate.

Message d’erreur :

La stratégie informatique n'a pas pu être mise à jour correctement. Les erreurs suivantes ont été rencontrées :

Le traitement de la stratégie de groupe a échoué. Windows n'a pas pu résoudre le nom de l'ordinateur. Cela peut être dû à l'une des raisons suivantes :

a) Échec de la résolution de nom sur le contrôleur de domaine actuel.

b) Latence de la réplication Active Directory (un compte créé sur un autre contrôleur de domaine n'a pas été répliqué sur le contrôleur de domaine actuel).

La stratégie utilisateur n'a pas pu être mise à jour correctement. Les erreurs suivantes ont été rencontrées :

Le traitement de la stratégie de groupe a échoué. Windows n'a pas pu s'authentifier auprès du service Active Directory sur un contrôleur de domaine. (Appel de fonction LDAP Bind échoué). Consultez l'onglet Détails pour le code d'erreur et la description.

Pour diagnostiquer l'échec, consultez le journal des événements ou exécutez GPRESULT /H GPReport.htm

Comme souvent, quand on obtient ce message, on pense rapidement à un problème de DNS qui ne résout pas le nom de domaine Active Directory.

Avec Windows 11 24H2, le problème ne vient pas de là, mais du type de chiffrement des Ticket Kerberos, avec cette nouvelle version de Windows 11, le chiffrement AES (AES128_HMAC_SHA1 et AES256_HMAC_SHA1) doit être activé dans les types de chiffrements Kerberos.

Dans les environnements Active Directory existants depuis plusieurs années, il n’est pas rare de trouver une stratégie de groupe qui configure les types de chiffrements pour Kerberos et qui est configuré avec les chiffrements AES de désactiver.

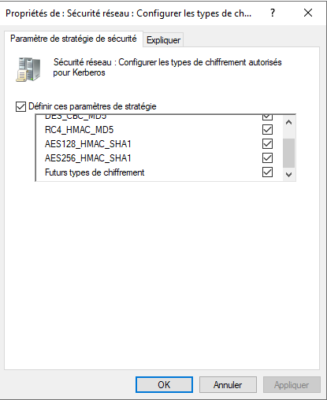

Pour résoudre ce problème, il faut activer la prise en charge du chiffrement AES128_HMAC_SHA1 et AES256_HMAC_SHA1.

Avant de configurer la stratégie de groupe pour les ordinateurs et serveurs de votre environnement, vous devez vous assurez que vos contrôleurs de domaines prennent également en charge ces types de chiffrements.

Une fois cette vérification faites, vous allez pouvoir activer ces types de chiffrements pour l’ensemble de votre parc.

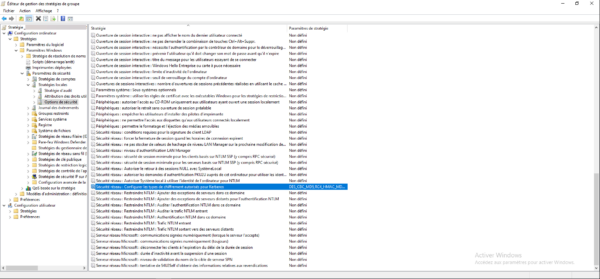

Vous trouverez le paramètre : Sécurité réseau : Configurer les types de chiffrement autorisés pour Kerberos à l’emplacement suivants : Configuration ordinateurs / Stratégies / Paramètres Windows / Paramètres de sécurité / Stratégies locales / Options de sécurité.

Configurer le paramètre pour activer la prise en charge de AES128_HMAC_SHA1, AES256_HMAC_SHA1 et Futurs types de chiffrements.

Si vous avez également des anciens type de chiffrements, il faut prévoir leur désactivation si cela est possible.

Cette manipulation risque d’avoir des effets secondaires, car une fois appliquée au niveau des ordinateurs, il peut y avoir des problèmes d’authentification, notamment au niveau des utilisateurs quand il verrouille leur session, quand ils vont chercher à déverrouiller leur ordinateurs, ils vont avoir un message indiquant que leur mot de passe n’est pas bon, pour résoudre le problème, il faut redémarrer l’ordinateur.

Pour ma part voici comment j’ai procédé :

- Message à tous les utilisateurs leur demandant de ne pas éteindre leur ordinateur le soir.

- Déploiement de la stratégie de groupe à 19H.

- 1er redémarrage des ordinateurs à 4H30.

- 2 -ème redémarrage des ordinateurs à 6H.

Avec cette méthode, nous n’avons quasiment pas eu d’effet de bord.

Pour planifier de redémarrage, vous pouvez passer par un outils tier si vous en avez eu où déployer des tâches planifiées par stratégie de groupe.