Bei der Bereitstellung von Windows 11 24H2 können Probleme mit der Gruppenrichtlinienanwendung auftreten. Diese werden durch Ausführen des Befehls gpupdate sichtbar.

Fehlermeldung:

Die IT-Richtlinie konnte nicht korrekt aktualisiert werden. Die folgenden Fehler sind aufgetreten:

Die Verarbeitung der Gruppenrichtlinie ist fehlgeschlagen. Windows konnte den Computernamen nicht auflösen. Dies kann einen der folgenden Gründe haben:

a) Die Namensauflösung ist auf dem aktuellen Domänencontroller fehlgeschlagen.

b) Latenz bei der Active Directory-Replikation (ein auf einem anderen Domänencontroller erstelltes Konto wurde nicht auf den aktuellen Domänencontroller repliziert).

Die Benutzerrichtlinie konnte nicht korrekt aktualisiert werden. Die folgenden Fehler sind aufgetreten:

Die Verarbeitung der Gruppenrichtlinie ist fehlgeschlagen. Windows konnte sich beim Active Directory-Dienst auf einem Domänencontroller nicht authentifizieren. (Aufruf der LDAP-Bind-Funktion fehlgeschlagen). Fehlercode und Beschreibung finden Sie auf der Registerkarte „Details“.

Um den Fehler zu diagnostizieren, überprüfen Sie das Ereignisprotokoll oder führen Sie GPRESULT /H GPReport.htm aus

Wie so oft denkt man bei dieser Meldung schnell an ein DNS-Problem, welches den Active Directory Domänennamen nicht auflöst.

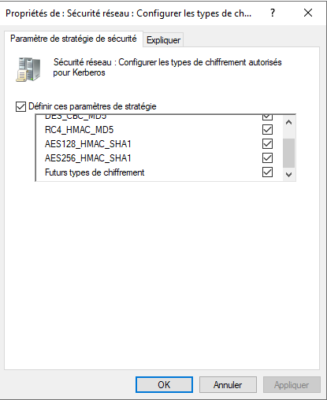

Bei Windows 11 24H2 liegt das Problem nicht dort, sondern an der Art der Verschlüsselung der Kerberos-Tickets, bei dieser neuen Version von Windows 11 muss bei den Kerberos-Verschlüsselungsarten die AES-Verschlüsselung (AES128_HMAC_SHA1 und AES256_HMAC_SHA1) aktiviert sein.

In Active Directory-Umgebungen, die es schon seit mehreren Jahren gibt, ist es nicht ungewöhnlich, eine Gruppenrichtlinie zu finden, die die Verschlüsselungstypen für Kerberos konfiguriert und mit deaktivierten AES-Chiffren konfiguriert ist.

Um dieses Problem zu beheben, muss die Unterstützung für die AES128_HMAC_SHA1- und AES256_HMAC_SHA1-Verschlüsselung aktiviert werden.

Bevor Sie Gruppenrichtlinien für Computer und Server in Ihrer Umgebung konfigurieren, müssen Sie sicherstellen, dass Ihre Domänencontroller diese Verschlüsselungsarten auch unterstützen.

Sobald diese Überprüfung abgeschlossen ist, können Sie diese Verschlüsselungsarten für Ihre gesamte Flotte aktivieren.

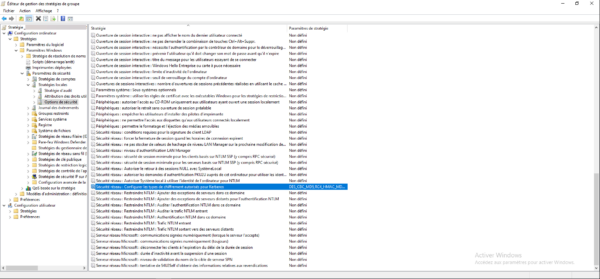

Sie finden die Einstellung: Netzwerksicherheit: Zulässige Verschlüsselungsarten für Kerberos konfigurieren an folgendem Ort: Computerkonfiguration / Richtlinien / Windows-Einstellungen / Sicherheitseinstellungen / Lokale Richtlinien / Sicherheitsoptionen.

Konfigurieren Sie die Einstellung, um die Unterstützung für die Verschlüsselungstypen AES128_HMAC_SHA1, AES256_HMAC_SHA1 und Future zu aktivieren.

Wenn Sie auch ältere Verschlüsselungsarten nutzen, sollten Sie diese nach Möglichkeit deaktivieren.

Diese Manipulation kann Nebenwirkungen haben, denn wenn sie auf Computerebene angewendet wird, kann es zu Authentifizierungsproblemen kommen, insbesondere auf Benutzerebene, wenn deren Sitzung gesperrt wird. Beim Versuch, den Computer zu entsperren, wird eine Meldung angezeigt, dass das Kennwort nicht korrekt ist. Um das Problem zu beheben, muss der Computer neu gestartet werden.

Ich für meinen Teil bin folgendermaßen vorgegangen:

- Nachricht an alle Benutzer mit der Bitte, den Computer abends nicht auszuschalten.

- Bereitstellung der Gruppenrichtlinie um 19:00 Uhr.

- Neustart der Rechner um 4:30 Uhr

- Neustart der Computer um 6 Uhr.

Bei dieser Methode hatten wir so gut wie keine Nebenwirkungen.

Zum Planen eines Neustarts können Sie ein Drittanbietertool (sofern Sie über eines verfügen) verwenden oder geplante Aufgaben per Gruppenrichtlinie bereitstellen.