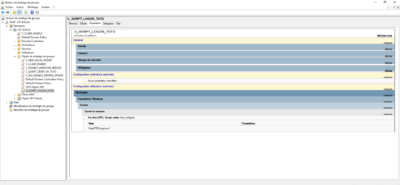

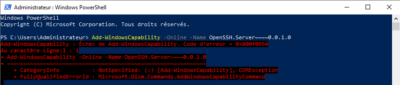

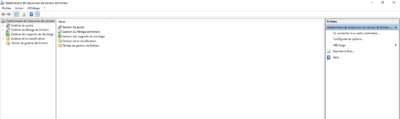

GPO: Ejecutar script de PowerShell al iniciar sesión

En este tutorial, le mostraré cómo ejecutar un script de PowerShell al iniciar sesión el usuario utilizando la Política de grupo (GPO) en un entorno de Active Directory. Antes de comenzar este tutorial, tenga en cuenta lo siguiente al ejecutar scripts al iniciar sesión: En este tutorial utilizaré un script bastante simple, simplemente creará una …