Con la implementación de Windows 11 24H2, es posible que tenga problemas con la aplicación de la política de grupo, que se puede ver al ejecutar el comando gpupdate.

Mensaje de error:

La política de TI no se pudo actualizar correctamente. Se encontraron los siguientes errores:

Error en el procesamiento de la política de grupo. Windows no pudo resolver el nombre de la computadora. Esto puede deberse a una de las siguientes razones:

a) La resolución de nombres falló en el controlador de dominio actual.

b) Latencia de replicación de Active Directory (una cuenta creada en otro controlador de dominio no se replicó en el controlador de dominio actual).

La política de usuario no se pudo actualizar correctamente. Se encontraron los siguientes errores:

Error en el procesamiento de la política de grupo. Windows no pudo autenticarse en el servicio Active Directory en un controlador de dominio. (Error en la llamada a la función de enlace LDAP). Consulte la pestaña Detalles para ver el código de error y la descripción.

Para diagnosticar la falla, verifique el registro de eventos o ejecute GPRESULT /H GPReport.htm

Como suele ocurrir, cuando recibimos este mensaje, rápidamente pensamos en un problema de DNS que no resuelve el nombre de dominio de Active Directory.

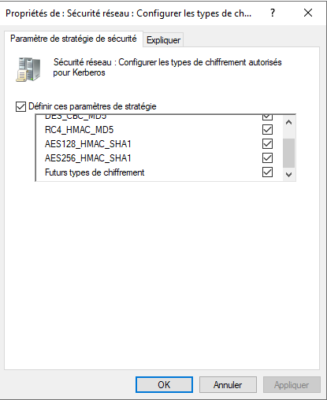

Con Windows 11 24H2 el problema no viene por ahí, sino por el tipo de cifrado de Kerberos Tickets, con esta nueva versión de Windows 11 se debe activar el cifrado AES (AES128_HMAC_SHA1 y AES256_HMAC_SHA1) en los tipos de cifrado Kerberos.

En entornos de Active Directory que existen desde hace varios años, no es raro encontrar una Política de grupo que configure tipos de cifrado para Kerberos y que esté configurada con cifrados AES para deshabilitar.

Para resolver este problema, habilite la compatibilidad con el cifrado AES128_HMAC_SHA1 y AES256_HMAC_SHA1.

Antes de configurar la Política de grupo para computadoras y servidores en su entorno, debe asegurarse de que sus controladores de dominio también admitan estos tipos de cifrado.

Una vez completada esta verificación, podrás activar estos tipos de cifrado para toda tu flota.

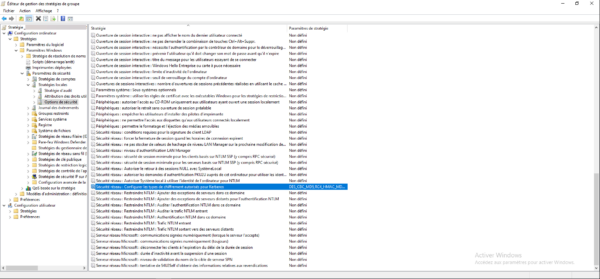

Encontrará la configuración: Seguridad de red: Configure los tipos de cifrado permitidos para Kerberos en la siguiente ubicación: Configuración del equipo / Políticas / Configuración de Windows / Configuración de seguridad / Políticas locales / Opciones de seguridad.

Configure la configuración para habilitar la compatibilidad con AES128_HMAC_SHA1, AES256_HMAC_SHA1 y tipos de cifrado futuros.

Si también tiene tipos de cifrado antiguos, debería planear desactivarlos si es posible.

Esta manipulación corre el riesgo de tener efectos secundarios, porque una vez aplicada a nivel de computadora, puede haber problemas de autenticación, particularmente a nivel de usuario cuando bloquean su sesión, cuando intentan desbloquear sus computadoras recibirán un mensaje indicando que su contraseña es no es correcto, para resolver el problema debe reiniciar la computadora.

Por mi parte, así es como procedí:

- Mensaje a todos los usuarios pidiéndoles que no apaguen sus computadoras por la noche.

- Despliegue de la política de grupo a las 19 h.

- 1er reinicio de las computadoras a las 4:30 a.m.

- Segundo reinicio de computadoras a las 6 a.m.

Con este método casi no tuvimos efectos secundarios.

Para programar un reinicio, puede utilizar una herramienta de terceros, si tiene una, donde pueda implementar tareas programadas por la Política de grupo.