Introduction

DirectAccess est une fonctionnalité disponible avec le rôle Accès distant, qui permet de mettre en place une solution de connexion automatique au réseau de l’entreprise pour les ordinateurs nomades ou pour les sites distants de petite taille.

Contrairement à un VPN, la connexion est initialisée directement par un service sur l’ordinateur distant, ce qui permet d’avoir un comportement similaire si le poste se trouve dans le réseau de l’entreprise :

- Application des stratégies de groupes.

- Possibilité d’ouvrir d’autre session d’utilisateur présent dans l’Active Directory.

DirectAccess présente également deux autres avantages qui sont :

- La connexion automatique sans manipulation de la part de l’utilisateur.

- La possibilité de forcer le trafic internet par le biais du réseau de l’entreprise ce qui permet d’appliquer les règles de filtrage web (proxy).

DirectAccess s’appuie sur le protocole IPv6 pour la communication entre le réseau de l’entreprise et le client.

Avant d’établir la connexion, le client test l’accès à une sonde pour savoir si celui-ci se trouve dans le réseau de l’entreprise ou à l’extérieur.

Pour la résolution DNS, une stratégie de groupe configure la table NRPT afin que l’ordinateur lorsqu’il est connecté au réseau de l’entreprise envoie les requêtes du domaine locale au serveur DirectAccess.

Il est possible d’augmenter la sécurité des connexions en identifiant les ordinateurs avec un certificat.

Dans ce tutoriel, nous allons voir comment déployer DirectAccess avec un serveur ayant une seule carte réseau derrière un parefeu.

Ce tutoriel peut également être utilisé pour déployer DirectAccess avec Windows 2012R2

Pour fonctionner, le serveur doit être accessible depuis Internet en configurant correctement le NAT/PAT.

Documentation Microsoft : https://docs.microsoft.com/fr-fr/windows-server/remote/remote-access/directaccess/directaccess

Prérequis

Le déploiement et l’utilisation de DirectAccess nécessite plusieurs prérequis :

- Être dans un environnement Active Directory répliqué avec DFS-R

- Dédié un serveur à ce rôle :

- Membre du domaine

- Le pare-feu Windows doit obligatoirement être activé, c’est celui-ci qui gère la transition IPv4 <-> IPv6

- Dédier un groupe Active Directory pour les ordinateurs qui utilisent DirectAccess.

- Clients membres du domaine :

- Windows 7,8,8.1,10 Entreprise

- Pare-feu activé

- Configurer un enregistrement DNS accessible depuis Internet (exemple : da.domain.com).

- Configurer le pare-feu périmétrique pour transférer le trafic au serveur DirectAccess.

Si vous souhaitez activer l’authentification des postes avec un certificat, il faut mettre en place une autorité de certification d’entreprise.

Afin que les clients puissent récupérer la configuration DirectAccess, ils doivent être configurés dans le réseau de l’entreprise.

Ports et protocoles utilisés par DirectAccess

Voici la liste des ports et protocole à ouvrir sur un pare-feu pour autoriser Direct Access

Accès en IPv4 :

- TCP 443 : pour les clients qui utilisent IP-HTTPS qui permet l’encapsulation des paquets IPv6.

- UDP 3544 : pour les clients utilisent la technologie Teredo.

- Protocole IP 41 : pour les clients qui utilisent la technologie 6to4.

- TCP 62000 : si le serveur d’emplacement réseau est sur le serveur DirectAccess lui-même et que celui-ci ne dispose que d’une seule carte réseau.

Accès en IPv6 :

- Protocole IP 50

- UDP 500

Installation des rôles pour DirectAccess

Sur le serveur Windows dédié à DirectAccess, depuis le gestionnaire de serveur lancer l’assistant d’installation de rôle en cliquant sur Ajouter des rôles et des fonctionnalités 1.

Au lancement de l’assistant, cliquer sur Suivant 1.

Sélectionner Installation basée sur un rôle ou une fonctionnalité 1 puis cliquer sur Suivant 2.

Choisir le serveur 1 et cliquer sur Suivant 2.

Cocher le rôle Accès à distance 1 puis cliquer sur le bouton Suivant 2.

Passer les fonctionnalités en cliquant sur Suivant 1.

Un résumé du rôle Accès à distance s’affiche, cliquer sur Suivant 1.

Cocher la case DirectAccess et VPN (accès à distance) 1.

Cliquer sur Ajouter des fonctionnalités 1 pour installer les dépendances nécessaires aux rôles DirectAccess et VPN.

La case est cochée, cliquer sur Suivant 1.

Passer la description du rôle IIS en cliquant sur Suivant 1.

Cliquer de nouveau sur Suivant 1 pour passer les services du rôle IIS.

Cliquer sur Installer 1.

Patienter pendant l’installation de DirectAccess …

L’installation terminée, quitter l’assistant en cliquant sur Fermer 1.

Maintenant le rôle accès distant est installé, nous allons passer à la configuration de DirectAccess.

Configuration et administration du service DirectAccess

Configuration

Depuis le gestionnaire de serveur, cliquer sur l’icône de notification 1 puis sur Ouvrir l’Assistant de mise en route 2 pour lancer l’assistant.

Cliquer sur Déployer DirectAccess uniquement 1.

Patienter pendant la vérification de la configuration …

La topologie de déploiement est normalement détectée automatiquement en fonction des cartes réseaux configurées sur le serveur, indiquer le nom FQDN (url) 1 par lequel le service DirectAccess sera accessible depuis Internet et cliquer sur Suivant 2.

Sur la capture ci-dessus, j’utilise un nom FQDN (url) privé, car infrastructure a été monté en LAB et la partie WAN (public) simulée.

Cliquer sur ici 1 pour modifier la configuration par défaut, on va indiquer le groupe d’ordinateurs qui pourra utiliser le service.

Dans la section Clients distants, cliquer sur Modifier 1.

Sélectionner le groupe Ordinateur du domaine 1 et cliquer sur Supprimer 2. Si des ordinateurs fixe doivent se connecter par DirectAccess, décocher la case 3 Activer DirectAccess pour les ordinateurs portables uniquement.

Quand la case Activer DirectAccess pour les ordinateurs portables uniquement est cochée, un filtre WMI est ajouté à la stratégie de groupe de configuration pour DirectAccess.

Ajouter le groupe Active Directory 1 qui contient les ordinateurs autorisés à se connecter au service et cliquer sur Suivant 2.

Cliquer sur Terminer 1 pour valider la configuration.

Fermer la fenêtre d’accès aux paramètres en cliquant sur OK 1.

Appliquer la configuration en cliquant sur Terminer 1.

Patienter pendant la configuration de DirectAccess…

Une fois la configuration terminée, cliquer sur Fermer 1. Lors de la fermeture de l’assistant de configuration la console de gestion de l’accès distant va s’ouvrir.

Il est possible qu’une alerte s’affiche, si le nom fqdn d’accès à DirectAccess fait partie du même domaine que celui de l’ActiveDirectory. Ceci ajoutera une entrée d’exception dans la table NRPT pour la résolution DNS des clients.

Administration

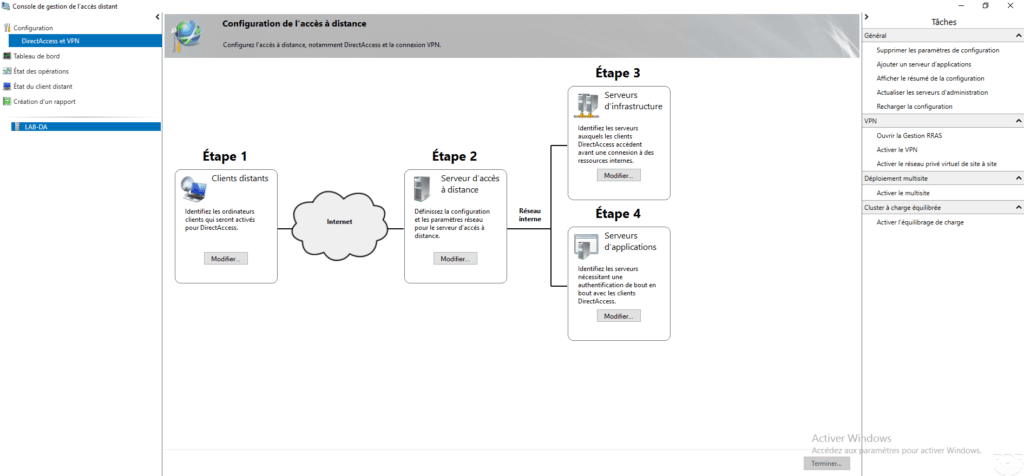

L’administration et les changements de paramètres du service DirectAccess se font à travers la console Gestion de l’accès distant.

Dans le menu de gauche, en cliquant sur DirectAccess et VPN 1, on accède à la vue du déploiement du service avec la possibilité de modifier la configuration.

Dans l’encadré de l’étape 3, cliquer sur Modifier 1.

Le premier paramètre Server Emplacement réseau permet de configurer la sonde qui permet de savoir à l’ordinateur de connaitre son emplacement réseau.

Les paramètres DNS affiche les stratégies de résolution pour la table NRPT, on peut voir qu’une exception a été ajouté pour le nom fqdn d’accès au service DirectAccess.

De retour sur le console Gestion de l’accès de distant dans la section Tableau de bord, vérifier que tous les services soient au vert.

Configuration des GPO DirectAccess pour les serveurs et ordinateurs

Lors de la configuration de DirectAccess, deux stratégies de groupe ont normalement été créées afin que les serveurs et les ordinateurs soient configurés automatiquement.

Ouvrir la console Gestion de stratégie de groupe sur un contrôleur domaine ou directement depuis le serveur DirectAccess, elle a normalement été installée. Vérifier les deux stratégies ont bien été ajoutées à la racine du domaine. Si ce n’est pas le cas comme sur la capture ci-dessous, nous allons voir comment les ajouter.

Aller sur le nœud Objets de stratégie de groupe 1 et vérifier que les deux stratégies 2 pour DirectAccess ont été créées.

Avant de lier les stratégies, vérifier que la stratégie pour les clients 1 soit limitée au groupe 2 configuré dans DirectAccess.

Faire un clic droit sur le domaine 1 et cliquer sur Lier un objet de stratégie de groupe existant 2.

Sélectionner les deux stratégies 1 et cliquer sur OK 2 pour les ajouter.

Les stratégies sont liées au domaine.

Sur le serveur DirectAccess, ouvrir une invite de commande en administrateur et entrer gpupdate pour appliquer la stratégie.

Test de DirectAccess avec un client Windows 10

Avant de tester la configuration d’un ordinateur client, celui-ci doit être branché sur le réseau de l’entreprise, vérifier que la stratégie soit appliquée à l’aide de la commande gpresult /r.

Il est possible de vérifier la configuration avant la commande PowerShell ci-après qui retourne la configuration DirectAccess :

Get-DAClientExperienceConfiguration

Il est aussi possible de vérifier l’activation de DirectAccess dans les paramètres de connexion Windows 10 avec l’ajout d’une section DirectAccess 1.

On peut voir sur la capture ci-dessus que l’on est localisé comme étant dans le réseau de l’entreprise car le poste arrive à contacter la sonde.

Si la section DirectAccess n’est pas disponible vérifier que le service Assistant de connectivité réseau (NcaSvc) est démarré.

Pour rappel, vous devez avoir une version Entreprise de Windows.

Maintenant placer l’ordinateur en dehors du réseau de l’entreprise (Internet) et vérifier que celui-ci se connecte…

L’ordinateur est connecté.

Dans une fenêtre de commande entrer ipconfig pour vérifier l’adresse ipv6 de la Carte Tunnel Microsoft IP-HTTPS.

Pour valider le bon fonctionnement, essayer d’accéder à une ressource sur le réseau de l’entreprise, dans la capture ci-dessous j’accède au contrôleur de domaine en entrant le nom du domaine Active Directory.

Sur le serveur DirectAccess sur la console de Gestion de l’accès distant dans la partie État du client distant 1, on peut voir l’ordinateur et l’utilisateur connectés.

Si on regarde les enregistrements DNS sur un contrôleur de domaine, on retrouve un enregistrement pour le client connecté avec une IPv6.

Configurer ISATAP pour accéder aux clients

Comme on a pu le voir, la connexion DirectAccess utilise l’IPv6 et pour le moment il est impossible pour les ordinateurs et serveurs dans le réseau de l’entreprise d’accéder aux clients à l’extérieur du réseau.

Si l’on souhaite accéder de l’intérieur vers l’extérieur, c’est-à-dire aux clients connectés, il faut configurer une passerelle IPv6, cela peut être pratique pour les équipes de support pour prendre la main sur un ordinateur.

La passerelle ISATAP sera le serveur DirectAccess, il existe plusieurs manières de configurer cette passerelle, dans ce tutoriel nous allons voir comme le faire en PowerShell.

Ouvrir une invite de commande PowerShell en administrateur et entrer :

Set-NetISATAPConfiguration -Router <fqdn.server-directaccess.lan>

La capture ci-dessous montre la commande ci-dessus, ensuite un ipconfig et un ping vers le client connecté par DirectAccess.

Dépannage des clients

Commandes de diagnostic PowerShell

Voici une liste de commande utile pour vous aider à diagnostiquer les problèmes.

Afficher la configuration DirectAccess du client :

Get-DAClientExperienceConfiguration

Afficher la configuration IP-HTTPS :

Get-NetIPHttpsConfiguration

Afficher la configuration des mires de connection pour déterminer l’emplacement.

Get-NCSIPolicyConfiguration

Afficher le statut de la connexion :

Get-DAConnectionStatus

Activer la collecte

Il est possible de collecter des informations pour le dépannage par le client DirectAccess, par défaut le bouton n’est pas disponible, il est nécessaire de configurer une adresse e-mail dans la configuration du service. Ci-dessous une capture du client sans l’option de collecte d’informations.

Sur l’interface d’administration DirectAccess cliquer sur le bouton Modifier 1 de l’étape 1.

Aller sur la partie Assistant Connectivité réseau 1, indiquer une adresse e-mail 2 et cliquer sur Terminer 3.

Cliquer sur Terminer 1 pour mettre à jour les stratégies de groupe de configuration.

Il faut que les ordinateurs puissent mettre à jour leur stratégie groupe, s’ils sont déjà connectés par DirectAccess cela sera fait automatiquement sinon ils devront retourner sur le réseau de l’entreprise.

Le changement de certain paramètre de DirectAccess peuvent forcer à devoir reconfigurer les ordinateurs pour qu’ils puissent se connecter de nouveau comme le changement de mode d’authentification.

Sur un ordinateur client, cliquer sur Collecter 1.

Patienter …

A la fin de la collecte, si un client de messagerie est installé (Outlook) celui-ci s’ouvre pour envoyer les informations sinon un message s’affiche indiquant qu’aucun client n’est disponible.

Pour consulter le diagnostic, aller à l’emplacement suivant : C:\Users\%USERNAME%\AppData\Local\Temp 1. Dans ce dossier doit se trouver un fichier HTML 2 contenant le résultat.

Le fichier contient l’ensemble des informations sur la configuration réseau et les éléments en échecs.

Authentification des ordinateurs par certificat

Afin d’augmenter la sécurité, il est possible d’utiliser les certificats Ordinateurs. Pour activer cette fonctionnalité, il est nécessaire d’avoir une autorité de certification d’entreprise de configurée.

La configuration de cette option après déploiement peut empêcher les ordinateurs de se connecter s’ils n’ont pas de certificat.

Depuis la console gestion de l’Accès distant dans la configuration de DirectAccess, cliquer sur le bouton Modifier 1 de l’étape 2.

Aller à la section Authentification 1, cocher la case Utiliser les certificats d’ordinateur 2 et cliquer sur le bouton Parcourir 3.

Sélectionner l’autorité de certificat 1.

Cliquer sur Terminer 1 pour valider la configuration.

Cliquer sur Terminer 1 pour appliquer la configuration à DirectAccess.

Cliquer sur Appliquer 1.

Une fois la configuration appliquée, quitter la fenetre en cliquant sur Fermer 1.