Bonjour à tous,

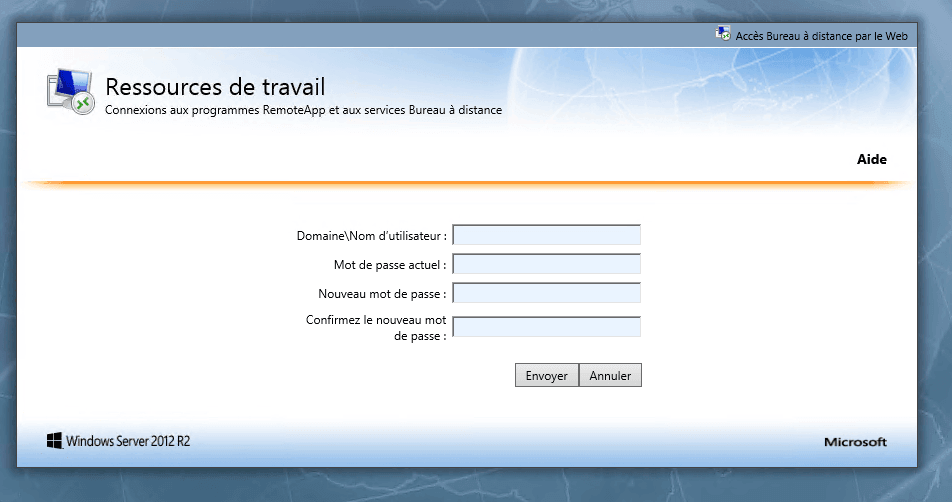

Si vous êtes utilisateur de l’accès Web (RdWeb) pour l’accès aux Bureaux à distance ou aux RemoteApp et que vous souhaitez surveiller la présence d’un Web Shell qui aurait été déposé sur la page d’identification pour voler des identifiants, j’ai fait un script qui va permettre de surveiller les fichiers et vous alertez en cas de modification.

Pour informations, ce type d’attaque est de plus en plus répandu :

- Multiples vulnérabilités dans Microsoft Exchange Server – CERT-FR (ssi.gouv.fr)

- Vulnérabilité dans les produits Citrix ADC et Citrix Gateway – CERT-FR (ssi.gouv.fr)

Afin d’anticiper une éventuelle vulnérabilité sur le portail d’authentification RdWeb, j’ai créé un script PowerShell qui permet de vérifier la signature des fichiers (SHA1) sur la base d’un référentiel (créer par le script) et ensuite de comparer les fichiers et les signatures afin de détecter un changement.

Le script est encore en phase de développement (amélioration)

Vous trouverez le script ici : PowerShell/RdWeb-Check-Hash · master · RDR-IT / Scripts

Utilisation :

1. Copier le script sur le serveur RdWeb, de préférence dans un dossier.

2. Créer le référentiel :

Rdweb-Check-Hash.ps1 -GenerateRef $true3. Exécuter le script régulièrement (tâche planifiée) :

Rdweb-Check-Hash.ps1 -SendEmailConfig OnlyProblem -SendEmailFROM send@domain.com -SendEmailTO to@domain.com -SendEmailSMTP smtp.domain.com