- Présentation des stratégies d'authentification

- Prérequis à l'utilisation des stratégies d'authentification

- Gestion des stratégies d'authentification

- Stratégie d'authentification : limiter la connexion sur ordinateur / serveur à un utilisateur particulier

- Stratégie d'authentification : limiter la connexion d'un utilisateur à un ordinateur

- Activer la journalisation

- Compléments

Présentation des stratégies d’authentification

Avec Windows Serveur 2012R2 et la nouvelle console d’administration ADAC (Centre d’administration Active Directory), Microsoft a ajouté les stratégies d’authentification qui apporte une couche de sécurité supplémentaire.

Pour résumé les stratégies d’authentifications vont permettre d’autoriser ou non l’ouverture de session d’un utilisateur sur un poste ou un serveur ou inversement contrôler qui peut ouvrir une session sur un ordinateur.

Elles permettent aussi de forcer l’utilisation de protocole plus sécurisé pour l’authentification.

Dans ce tutoriel, nous allons aborder le premier point, configurer des stratégies pour autoriser sur un ordinateur la connexion à un utilisateur défini et une seconde stratégie qui interdit la connexion d’un utilisateur sur poste défini également.

Prérequis à l’utilisation des stratégies d’authentification

- Avoir un contrôleur de domaine Windows 2012R2 minimum.

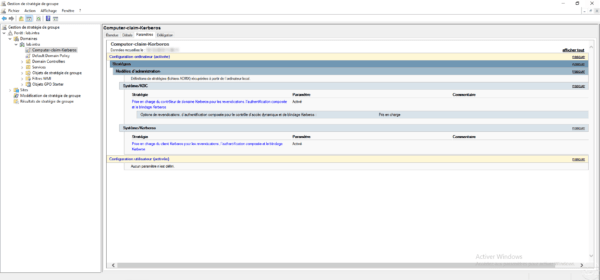

Les stratégies qui limitent les connexions d’utilisateur sur des ordinateurs nécessitent la mise en place d’une stratégie de groupe qui active les revendications du client Kerberos.

Pour cela il est nécessaire de configurer les paramètres suivants :

- Configuration ordinateur / Stratégies / Modèles d’administration / Système / KDC / Prise en charge du contrôleur de domaine Kerberos pour les revendications, l’authentification composée et le blindage Kerberos : Activé avec l’option Prise en charge.

- Configuration ordinateur / Stratégies / Modèles d’administration / Système / Kerberos / Prise en charge du client Kerberos pour les revendications, l’authentification composées et le blindage Keberos : Activé.

Gestion des stratégies d’authentification

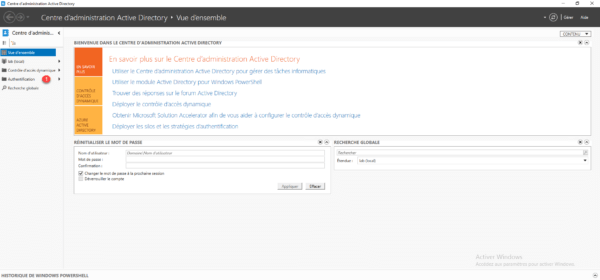

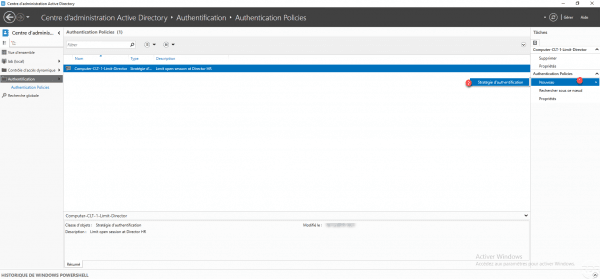

La gestion et l’administration des stratégies d’authentification se fait à l’aide de la console Active Directory Administratrive Center (ADAC).

Depuis un contrôleur de domaine, lancer la console.

Une fois la console chargée, à l’aide du menu de navigation sur la gauche, cliquer sur Authentification 1.

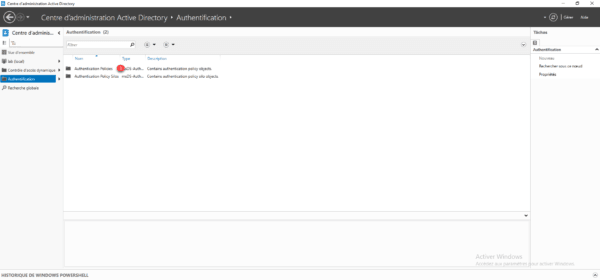

Dans le conteneur Authentification, cliquer sur Authentification Policies 1.

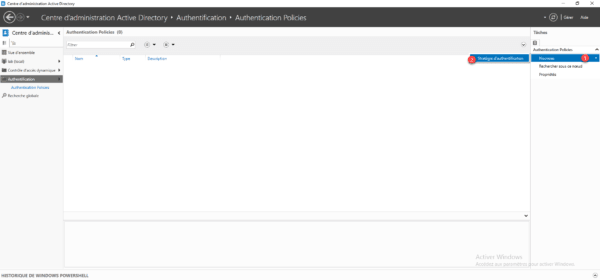

Dans ce conteneur, on retrouve la liste des stratégies qui est vide pour le moment. C’est aussi depuis cet emplacement que l’on peut créer de nouvelle stratégie.

Maintenant que l’on a vu l’endroit où l’on gère les stratégies, nous allons voir comment en créer.

Stratégie d’authentification : limiter la connexion sur ordinateur / serveur à un utilisateur particulier

Dans cette partie du tutoriel, nous allons créer une stratégie, qui va autoriser la connexion sur un ordinateur à un utilisateur que l’on va définir.

Ce type de stratégie peut être mise en place pour des ordinateurs de VIP afin d’empêcher d’autres personnes d’ouvrir une session dessus ou pour des serveurs sensibles de limiter les connexions dessus.

Dans l’exemple qui va suivre, on va configurer un compte utilisateur, on peut également utiliser un groupe Active Directory.

Pour illustrer l’exemple, l’ordinateur LAB-CLT-1 est dédié au directeur des ressources humaines qui utilise le compte Active Directory (Director HR). Une fois la stratégie créée, on va essayer d’ouvrir une session avec le compte User1 HR.

Depuis la console ADAC sur le conteneur Authentification Policies, cliquer sur Nouveau 1 puis sur Stratégie d’authentification 2.

Dans la section Général, entrer le nom de la stratégie 1, une description si nécessaire 2 puis cliquer sur le bouton Ajouter 3 dans la section Comptes.

Il est possible de configurer une stratégie en mode Audit, en sélectionnant cette option aucun blocage ne serait effectué.

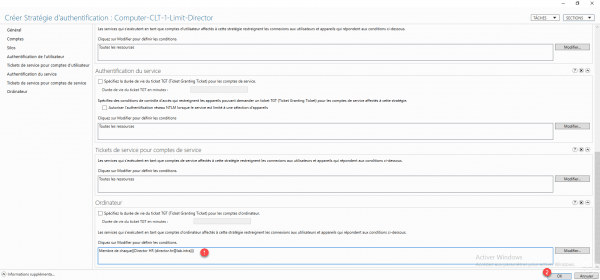

Sélectionner le compte de l’ordinateur 1, une fois celui-ci ajouter, aller sur la section Ordinateur 2.

Il faut maintenant configurer, qui peut se connecter à l’ordinateur, par défaut on peut voir que Toutes les ressources sont configurée., Cliquer sur le bouton Modifier 1.

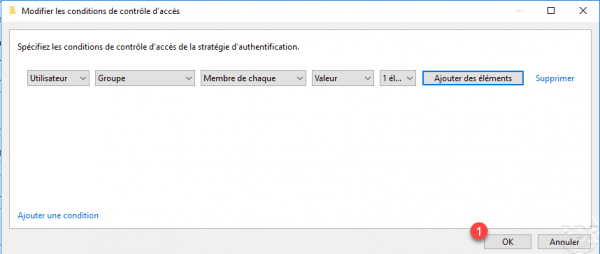

Cliquer sur Ajouter une condition 1.

Dans la ligne de la condition, cliquer sur Ajouter des éléments 1.

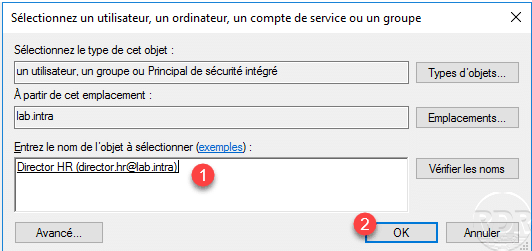

Sélectionner l’utilisateur 1 et cliquer sur OK 2.

Cliquer sur OK 1 pour enregistrer la condition et fermer la fenêtre.

Dans la définition des conditions, on voit l’utilisateur 1, cliquer sur OK 2 pour sauvegarder la startégie 2.

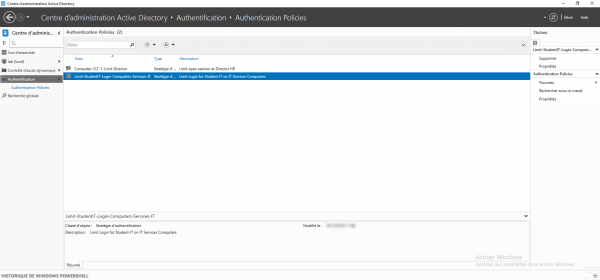

Dans la console ADAC, on retrouve la stratégie d’authentification qui vient d’être créée.

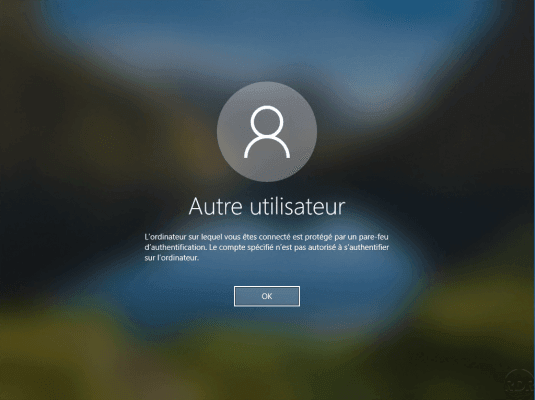

Si un utilisateur veut ouvrir sa session sur l’ordinateur voici le message d’erreur : L’ordinateur sur lequel vous êtes connecté est protégé par un pare-feu d’authentification. Le compte spécifié n’est pas autorisé à s’authentifier sur l’ordinateur.

Stratégie d’authentification : limiter la connexion d’un utilisateur à un ordinateur

Dans cette partie, nous allons voir comment mettre en une place une stratégie d’authentification, qui limite la connexion d’un utilisateur à un groupe d’ordinateurs définis.

Pour illustrer ce tutoriel, l’utilisateur student IT sera autorisé à se connecter seulement sur des ordinateurs appartenant au groupe Grp_Computers_Service_IT.

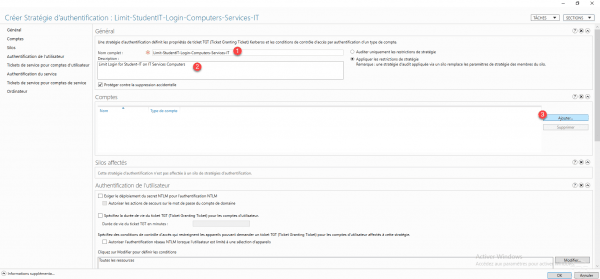

Sur la console ADAC, créer une nouvelle stratégie, Nouveau 1 / Stratégie d’authentification 2.

Nommer la stratégie 1 puis indiquer une description 2 et cliquer sur le bouton Ajouter 3

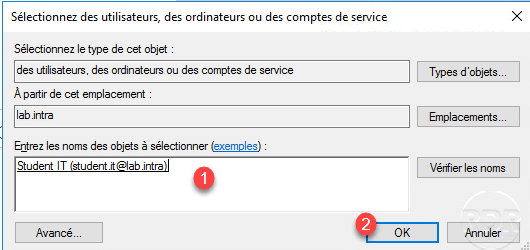

Sélectionner le ou les objets Active Directory à qui la stratégie d’authentification sera appliquée 1 puis cliquer sur OK 2.

Le compte utilisateur ajouté 1 à la stratégie d’authentification, aller sur la section Authentification de l’utilisateur 2 et cliquer sur Modifier 3 au niveau des conditions.

Cliquer sur Ajouter une condition 1.

Cliquer sur le bouton Ajouter des éléments 1.

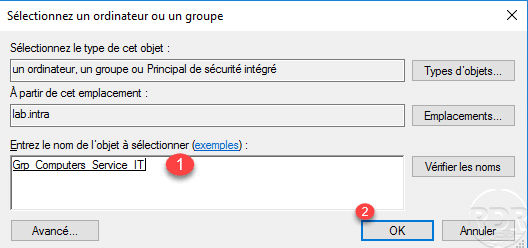

Sélectionner le groupe Active Directory 1 qui contient les ordinateurs où l’utilisateur est autorisé à se connecter par la stratégie d’authentification puis cliquer sur OK 2.

La condition configurée, cliquer sur OK 1 pour retourner à la stratégie d’authentification.

Le groupe a été ajouté 1 dans les conditions de la partie Authentification de l’utilisateur. Cliquer sur OK 2 pour enregistrer la stratégie d’authentification.

La stratégie est disponible dans le Centre d’administration Active Directory.

Si l’utilisateur Student IT essaie d’ouvrir une session sur un ordinateur qui ne fait pas partie du groupe configurer dans la stratégie d’authentification le message d’erreur s’affiche : Votre compte est configuré de telle sorte que vous ne pouvez pas utiliser ce PC. Essayez un autre PC.

Activer la journalisation

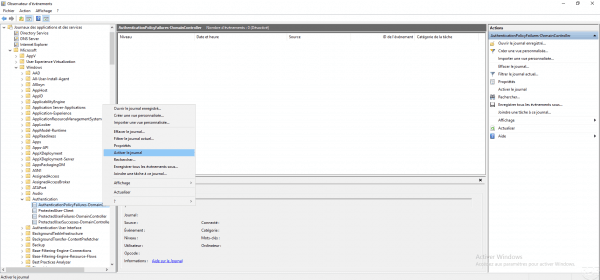

Il est possible d’accéder au log afin sur les contrôleurs de domaine, il est nécessaire d’activer le journal. La manipulation est à faire sur chaque DC.

Depuis l’observateur d’évènement, faire un clic droit sur AuthentificationPolicyFailures-DomainController et cliquer sur Activer le journal. Celui-ci se trouve dans Journaux des applications et des services / Microsoft / Windows / Authentification.

Voici l’enregistrement qui a été généré quand l’utilisateur Student IT a essayé d’ouvrir sa session sur un poste qui n’est pas le groupe configuré dans la stratégie d’authentification.